HereBash , DockerLabs

En este reto de DockerLabs practicamos.

- Un poco de nmap

- Bash

- Esteganografia

Herramientas y recursos

- nmap

- steghide

- John th ripper

Reconocimiento y enumeracion

Lo primero como siempre le tiramos un nmap con los parámetros de costumbre.

1

sudo nmap -p- -sS -sC -sV --min-rate=5000 -n -Pn -oX nuevo 172.17.0.2

Como vemos en el reporte disponemos de dos puertos abiertos uno el 22 servicio ssh y el 80 http con apache.

La version que nos indica nmap de ssh parece ser buena para enumeracion de usuarios.

No obsatante y por si trabajamos o pensamos trabajar realizando pentest es importante ser sigilisos y recabar toda la informacion posible antes de empezar a hacer ruido de verdad.

Dicho eso hay comandos de nmap mejores no como el de arriba.

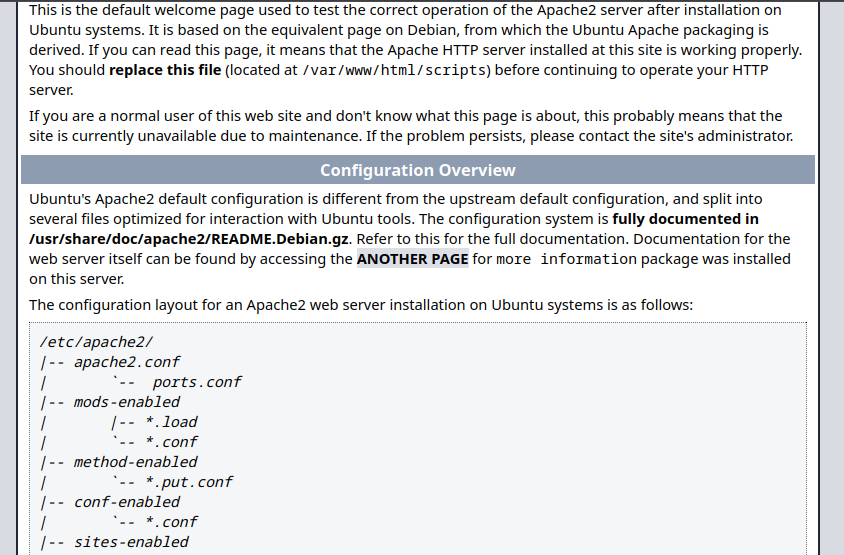

Primero reviso la WEB

La web parace que es la default de apache pero hay varias cosas cambiadas sutilmente.

Si leemos bien veremos que nos da info y rutas interesantes y que no debia estar en esa pagina.

Sigiendo uno de los enlaces me lleva a otra pagina con con mas info.

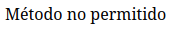

Aqui nos habla de la importancia de los metodos como haciendo referecnia al tipo de solicitud.

En una de las rutas encuentraremos un directorio upload que contiene una imagen la descargo.

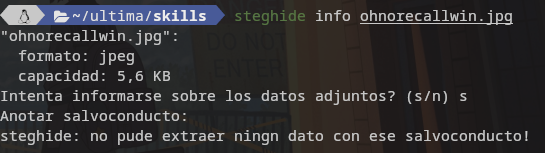

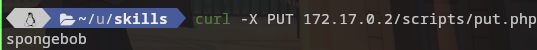

Lo primero que pruebo es por si la imagen esconde algo , hago uso de steghide.

1

steghide info ohrecallwin.jpg

Como vemos nos indica que necesitamos un salvoconducto para ver como se cifro y que contiene.

Si regresamos a la web de bob nos habla de los metodos y la de default nos da un ruta , hay que fijarse.

Si lanzamos una peticion GET nos da esa respuesta.

Ahora desde la terminal lanzo la correcta.

Me devuelve lo que debe ser el salvoconducto.

1

steghide extract -sf ohnorecallwin.jpg

Nos devuelve un archivo zip que esta tambien protegido , hacemos uso de john, primero hasheamos y a posterior crak.

1

2

zip2jonh seguro.zip > hash

john hash --show

Abrimos el zip con el pass que nos entrega john y leemos el contenido del txt.

Ahora tenemos un pass es momento de entrar al sistema.

Infiltracion

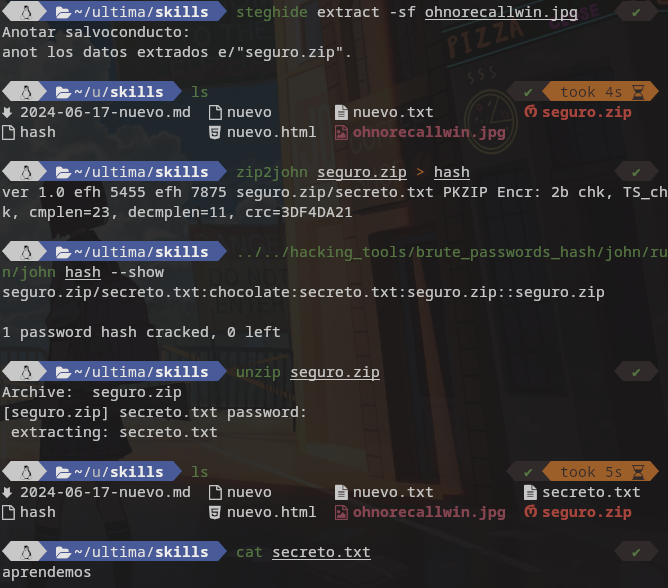

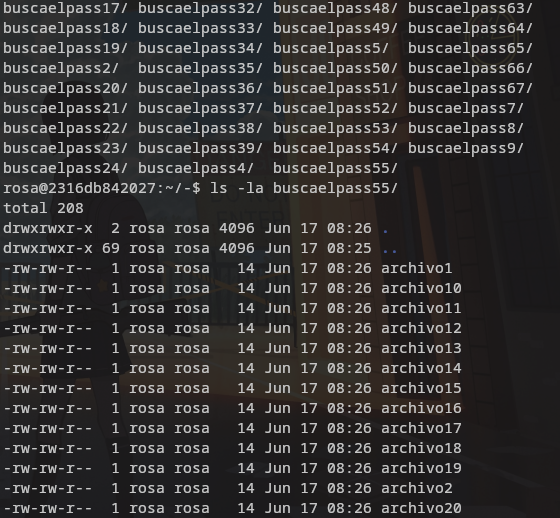

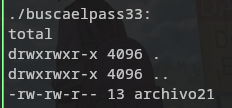

Hacemos login con rosa y despues de un ls -la vemos un directorio guion entramos y esta claro que ahi se escondio la pass del siguiente usuario es hora de hacer uso de unos comandos de bash. Aqui podemos tener varias situaciones que todos los archivos pesen lo mismo y tengamos que buscar leyendo el contenido de cada uno o que el que contenga la pass sea distinto.

1

ls -laR | awk '{print $1, $5, $9}' | sed '/14/d'

Una vez obtenido solo leemos el fichero y obtenemos el pass del otro usuario.

Movimiento lateral

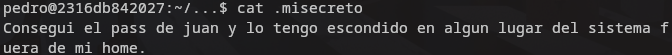

Una vez dentro como pedro tenemos un directorio nombrado “…” acedemos y leemos la nota , en esta ocoasion con un simple comando podemos encontrar la siguiente pass.

1

find / -type -f -user pedro 2>/dev/null

Encontamos el archivo y la pass esta codificada en base64 la decodeamos y hacermos login con juan.

1

echo 'cadena a decodear' | base64 -d

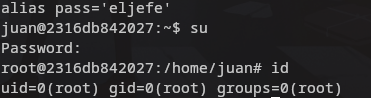

Por fin somos juan veamos que tenemos.

Despues de revisar todo encontramos el pass de root en un alias.

Gracias por leer

Comments powered by Disqus.