Fileception , DockerLabs

En este reto de DockerLabs encontramos con escaneo de puertos para buscar una entrada al sistema, steganografia en imagenes y otros ficheros, decodificacion.

Herramientas y recursos usados

- Nmap

- stegseek

- steghide

- Cyberchef

- strings

- file

Enumeracion

Empezamos lanzando un nmap contra el objetivo .

1

nmap -p 21,22,80 -sCV --min-rate 5000 172.17.0.2 -oX nmapok

Como podemos extraer del reporte de nmap disponemos de servicio ftp , apache y ssh. Como vemos nos va tocar recabar info de varios lugares asi que para empezar y dado que nmap dice que el ftp nos admite anonimos , vamos a ver que tenemos ahi.

Por cierto el fuzzing no me encontro nada

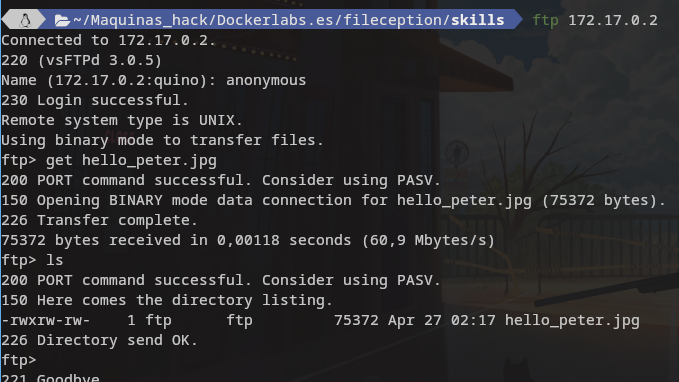

Entramos por ftp.

Hay una imagen descargemosla.

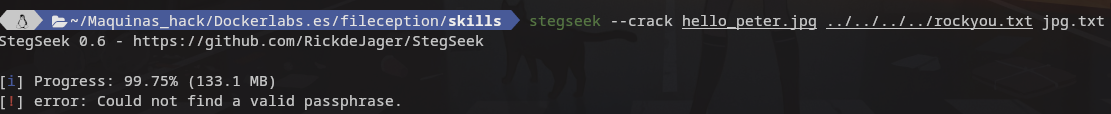

Al tratar de ver si hay algo me dice que no encuentra la palabra clave , es decir , la imagen esconde algo y ademas necesita de un codigo para ver el contenido.

steganografia

En el ftp no queda nada, a mirar la web , que creo es lo primero en comprabar pero bueno sigamos.

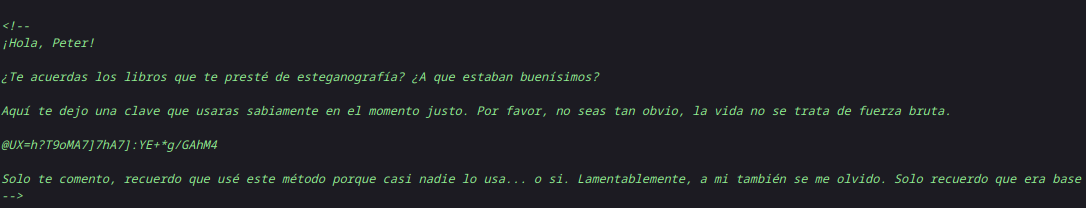

Nos encontramos con la pagina de apache por defecto pero revisando el codigo fuente se ve que dejaron comentario.

Primero nos dice un usario Peter y despues nos habla de estego osea confirma lo que sabiamos de la foto y despues nos da una clave que dice es base ..32..64..quien sabe , 64 no es eso seguro.

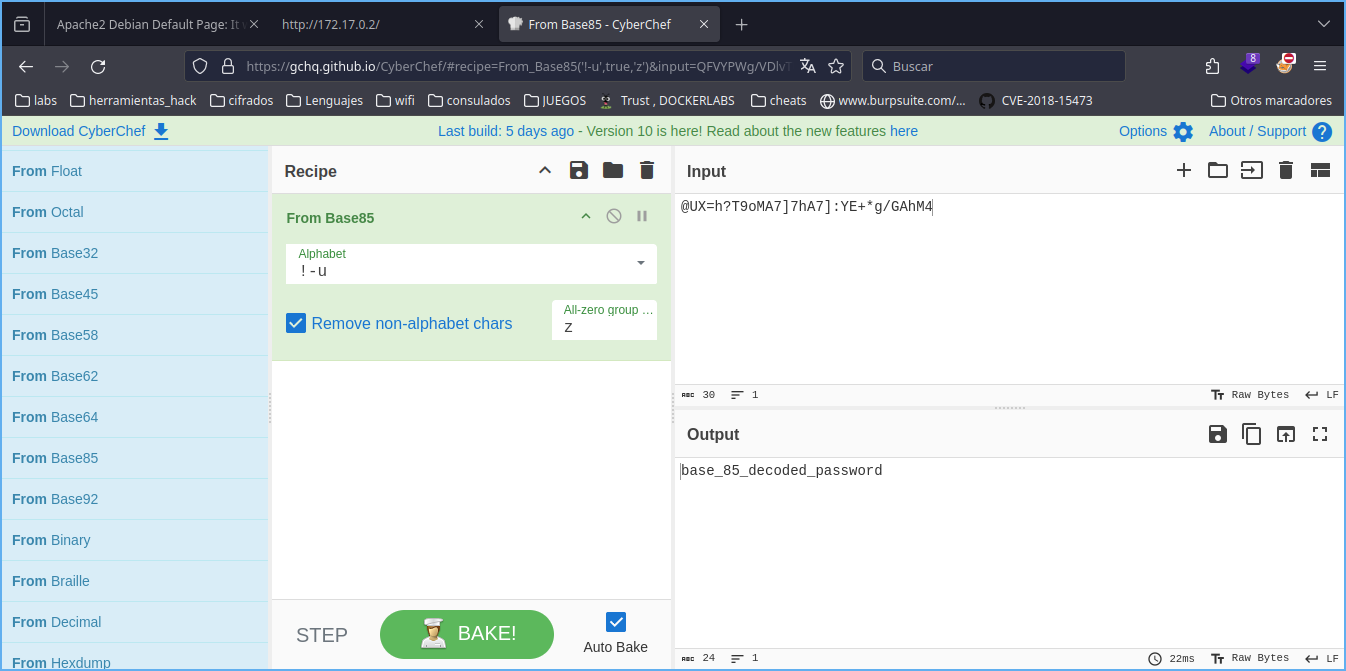

Nos abrimos cyberchef y buscamos un resultado coherente con la pista que nos dio.

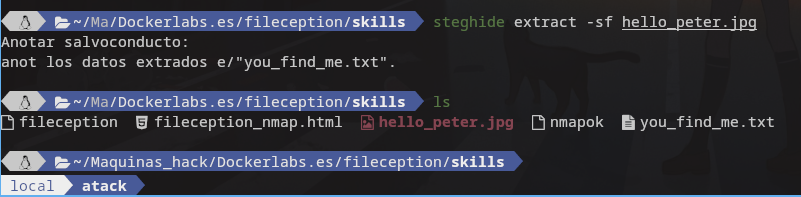

Ya tenemos la clave para exponer el contenido de la imagen sin crakear nada , podemos extralo de forma habitual.

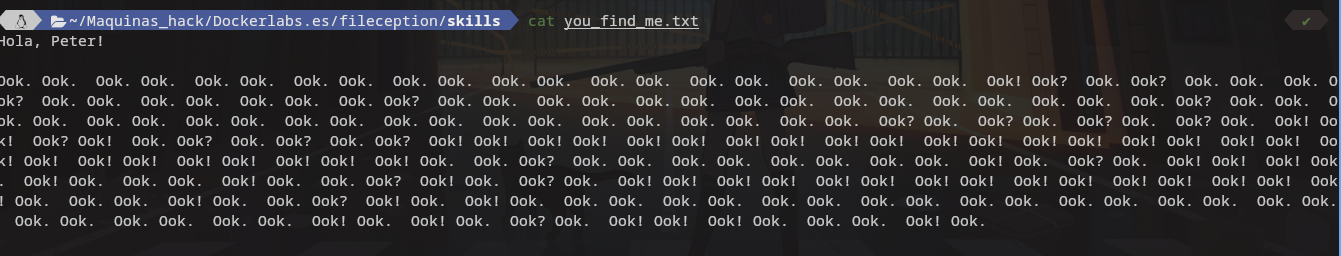

Cual es mi sorpresa al extralo me encuentro con todo esto

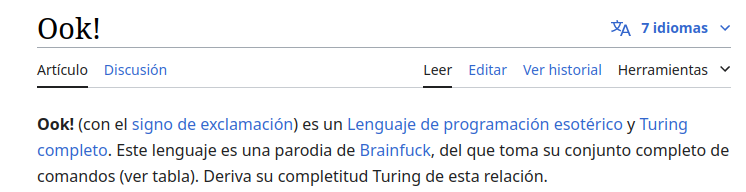

San google amigos…

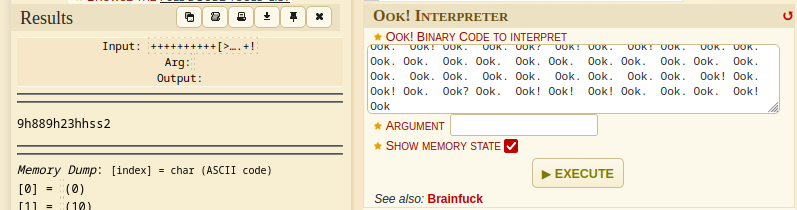

Ahora que sabemos que es, a decodificar ,yo voy a dcode.fr siempre me acuerdo de ella por un cifrado rosacruz que me encontre en otra maquina.

Si recapitulamos tenemos el nombre de user y una password a ver si funcionan

Infiltracion

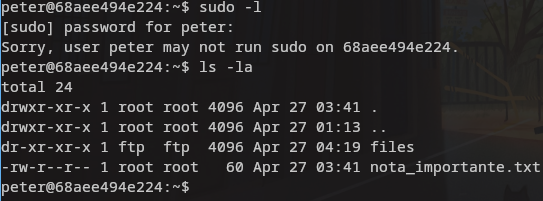

Estamos dentro, con peter ahora hacemos lo tipico hasta que encontremos algo.

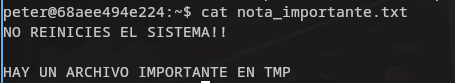

Vamos a tmp y encontramos dos archivos un txt y un odt , me descargo los dos lanzando python3.

Miro el contenido de los dos y es el mismo salvo que me detecta algo raro el libre ofice cuando lanzo el odt.

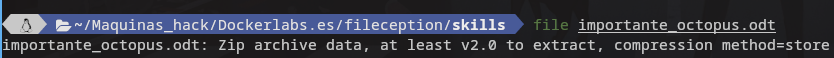

Revisamos mas a fondo ese archivo.

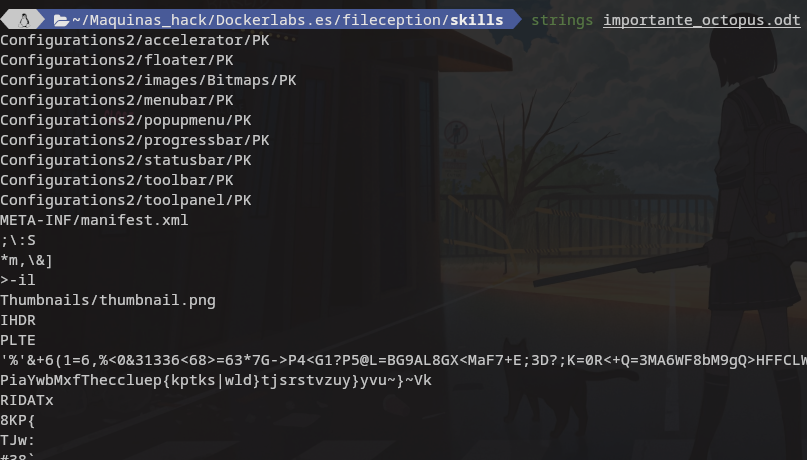

Con strings tambien sacamos algo mas de info.

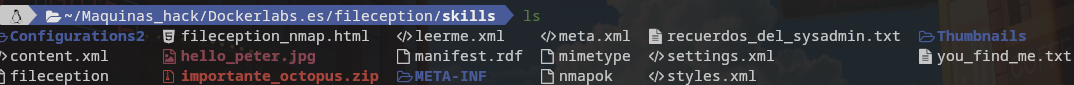

Ahora que sabemos que es cambiamos la extension , descomprimimos y revisamos el contenido.

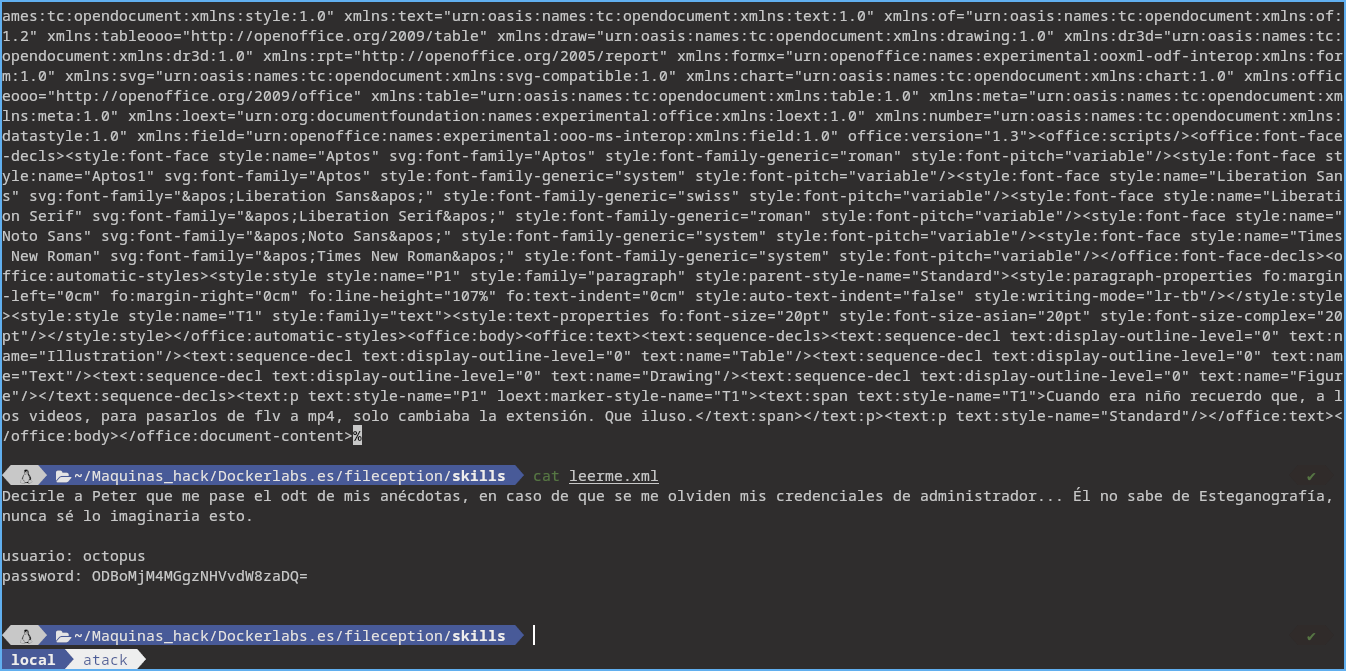

En el segundo archivo que reviso tengo suerte me arroja usuario y un password en base64.

1

echo -n 'ODBoMjM4MGgzNHVvdW8zaDQ=' | base64 -d

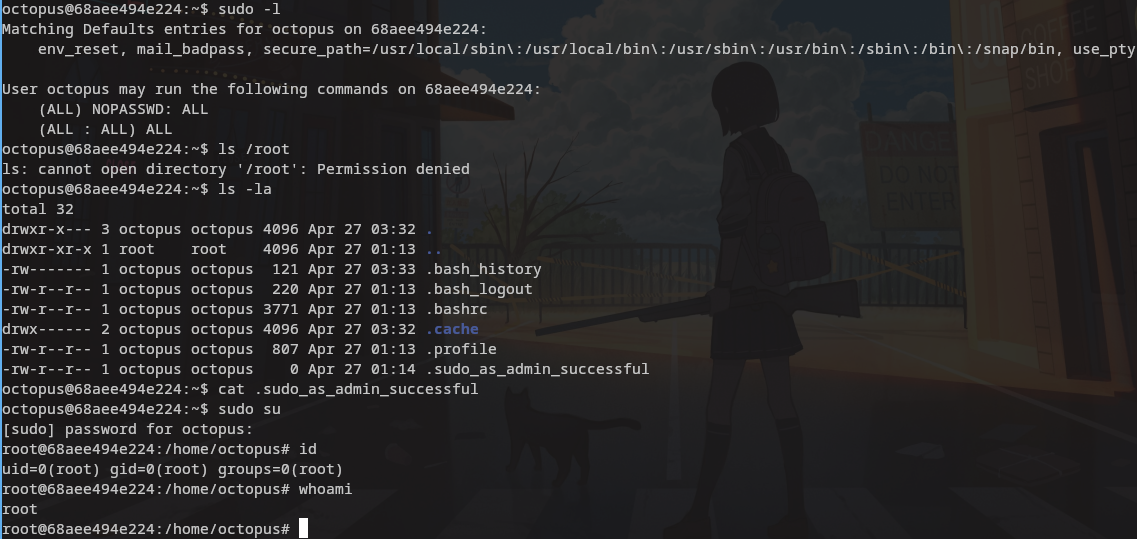

Hacemos ssh con octopus y el password decodeado y seguimos como siempre, directorio local , sudo , find …

Con sudo tenemos todo ,listo….

Enroscada la maquina esta no me imagino vuestras cabezas creando estos juegos en fin muchas gracias por ello.

Aprender asi da gusto

Saludos

Comments powered by Disqus.