Analizando un phising real

Que es el phising

Si a estas alturas no sabemos lo que es mal vamos , a google a buscar y aprender.

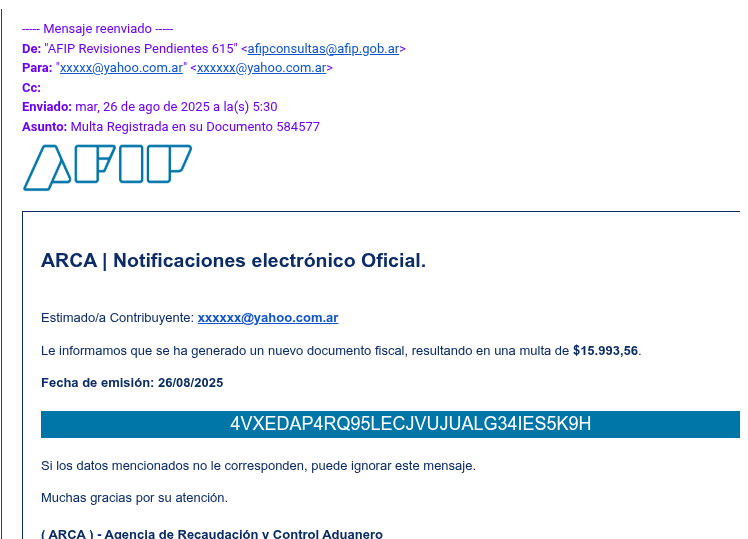

un phising es esto:

Analisis del correo

Lo mas importante realmente es comprobar las cabeceras del mail para ello debemos descargarlas desde la web del proveedor de nuestro servicio de correo.

Una vez descragadas buscamos los campos :

-

Return-Path y Received-From → permiten ver desde dónde salió realmente el correo.

-

DKIM/SPF/DMARC → si fallan, probablemente es spoofing.

Otra parte interesante es que realmente y en la mayoria de los casos que suceden hoy en dia no son ataques muy sofisticados y si prestamos atencion simplemente en la vista que nos carga como usuarios podemos comprobar que las url de los links no coinciden con lo que nos muestra la vista.

Analisis tecnico de cabeceras

1

2

3

4

5

6

7

8

9

Received: from 127.0.0.1

by atlas-production.v2-mail-prod1-gq1.omega.yahoo.com pod-id atlas--production-gq1-58d479dbb-cktqf.gq1.yahoo.com with HTTP; Tue, 26 Aug 2025 08:30:33 +0000

Return-Path: <afipconsultas@d8f3s6.gob656236255821.site>

X-Originating-Ip: [213.165.73.118]

Received-SPF: pass (domain of d8f3s6.gob656236255821.site designates 213.165.73.118 as permitted sender)

Authentication-Results: atlas-production.v2-mail-prod1-gq1.omega.yahoo.com;

dkim=unknown;

spf=pass smtp.mailfrom=d8f3s6.gob656236255821.site arc_overridden_status=NOT_OVERRIDDEN;

dmarc=fail(p=NONE) header.from=afip.gob.ar arc_overridden_status=NOT_OVERRIDDEN;

Que es lo que vemos:

1º- Aparece el loopback lo que es indicativo que se ha enviado desde api o http y no de un smtp que seria lo mas logico (asi trabajan los spammers)

2º- La direccion de rerspuesta ya no es la misma que nos aparece en la vista, en la vista aparece afipconsultas@afip.gob.ar y realmente es afipconsultas@d8f3s6.gob656236255821.site

3º- Obtenemos la ip de la maquina atacante X-Originating-Ip: [213.165.73.118]

4º- Respecto a las autenticaciones:

- dkim : unknown nos dice que no hay firma criptografica

- spf : lo pasa pero tengamos en cuenta que lo pasa que lo que esta comprobando es contra un dominio del atacante si fueso contra el dominio legitimo de afip.gob.ar no hubiese pasado

- dmarc: en este caso no lo pasa dado que el dominio del remitente es afip.gob.ar y el dominio real desde donde se envio es d8f3s6.gob656236255821.site

Cuerpo del mensaje

- Debemos fijarnos en como ha sido redactado si hay errores ortograficos o incoherencias.

- Si tratan de meternos prisa, miedo o urgencia para que llevemos a cabo alguna accion (sospechar) , si te regalan algo sospecha.

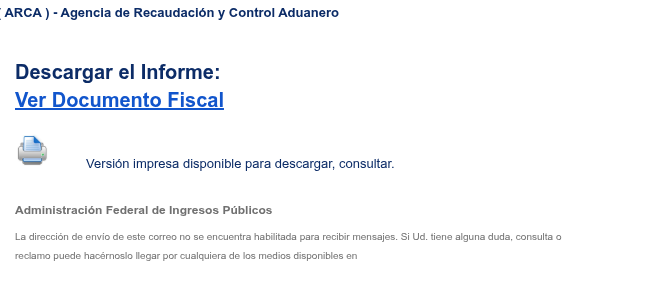

Revisar enlaces

Si nos fijamos en esta imagen de abajo vemos dos url , la que aparece justo donde dice ver documentop fiscal es en la que el usuario normal se suele fijar y aparenta ser correcta , pero abajo del todo se puede ver realmente a donde apunta esa url(esta comprobacion la puede hacer cualquier usuario)

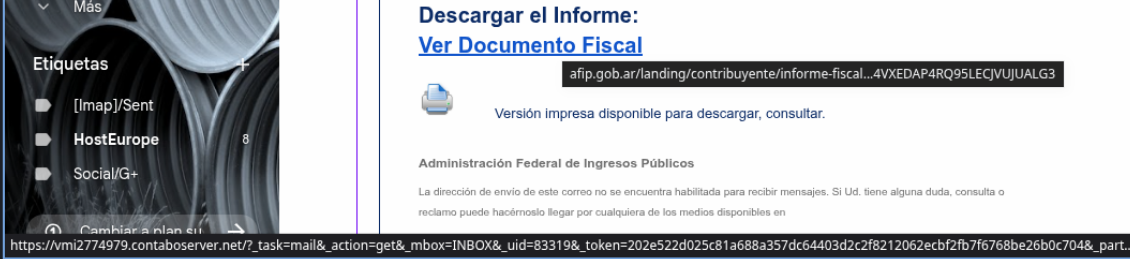

Veamos que pasa y sorpresa como otros phisings que he visto esta algo dirigido hacia cierto tipo de sistema , yo estoy en mi Linux y cuando entro desde el mejor de los sistemas no hace nada.

Aparentemente al ir a la url realiza comprobacion de donde se a abierto el email y depende del sistema en el que este te redireciona a un html donde te dan instrucciones.

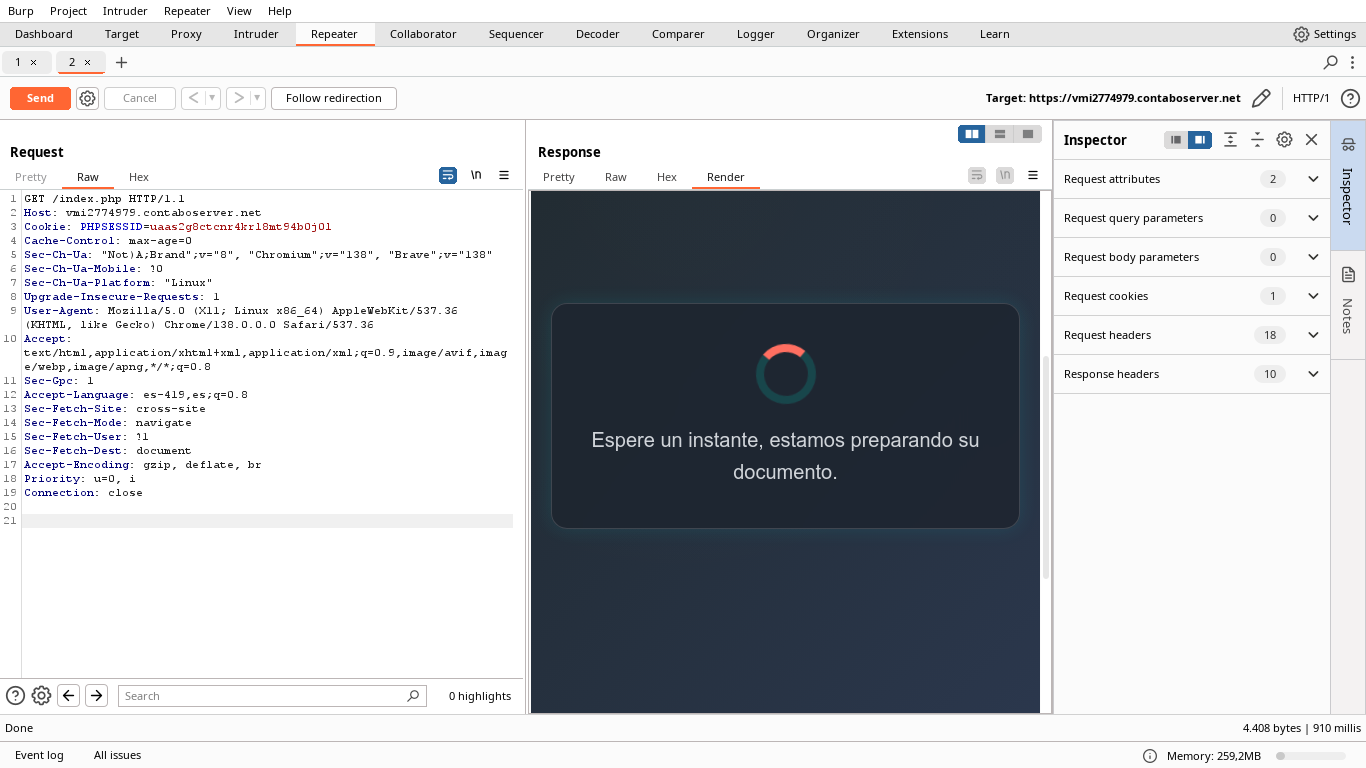

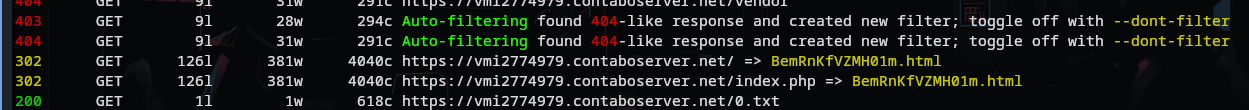

Es muy curioso porque pese a que aparentemente sea para windows si lanzo una peticion get con burpsuit , obtengo resultado.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

GET /index.php HTTP/1.1

Host: vmi2774979.contaboserver.net

Cookie: PHPSESSID=uaas2g8ctcnr4krl8mt94b0j0l

Cache-Control: max-age=0

Sec-Ch-Ua: "Not)A;Brand";v="8", "Chromium";v="138", "Brave";v="138"

Sec-Ch-Ua-Mobile: ?0

Sec-Ch-Ua-Platform: "Linux"

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/138.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8

Sec-Gpc: 1

Accept-Language: es-419,es;q=0.8

Sec-Fetch-Site: cross-site

Sec-Fetch-Mode: navigate

Sec-Fetch-User: ?1

Sec-Fetch-Dest: document

Accept-Encoding: gzip, deflate, br

Priority: u=0, i

Connection: close

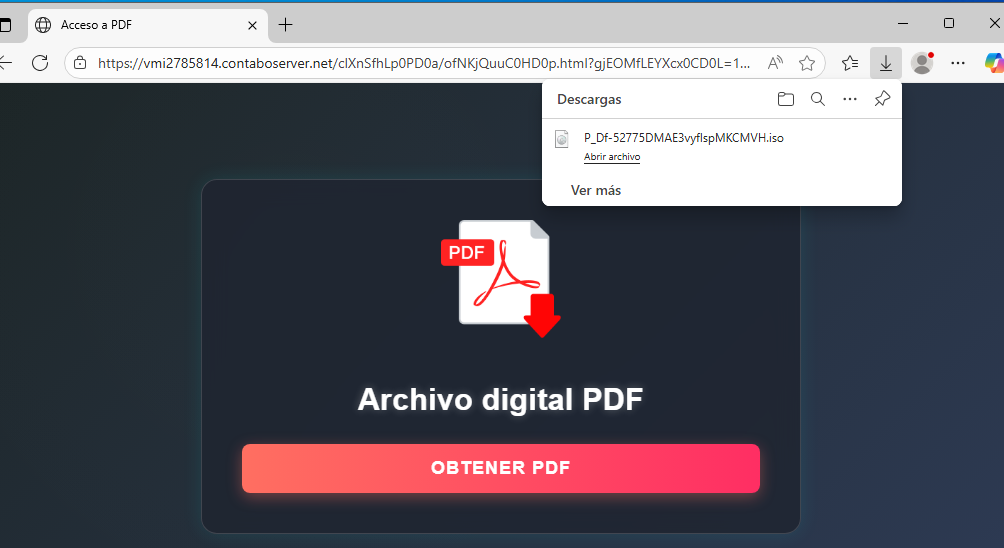

Bueno parece que despues de tanto suplicio podre pagar mi multa , pero he de descragar un documento , que curiosamente es un archivo iso , por eso no traia adjuntos , pero si lo que quiero es pagar que hago bajando cosas , esto es una mierda de phising pero podria tener pontencial mas adelante en los ficheros que descargaremos. Asi que sin mas dilacion me abro una VM con windows 10

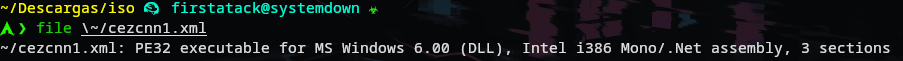

Archivos dentro del iso

Estos son los ficheros de dentro del iso.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

.

├── ~

│ ├── cezcnn1.xml

│ ├── kbgayr2.xml

│ └── svefrs

│ └── rajzk

│ └── qhry

│ └── kqjb

│ ├── kuzit5.pdf

│ ├── mumvt10.pdf

│ ├── ndaljq3.pdf

│ ├── numemx1.pdf

│ ├── uhoah8.pdf

│ ├── vevss9.pdf

│ ├── vohquy6.pdf

│ ├── vpxujm7.pdf

│ ├── xztz4.pdf

│ └── ytak2.pdf

└── V_er_P_D_F2525072538DxpgtaJRYA.vbs

Desde mis conocimientos y revisando fichero por fichero resuelvo que tanto los .xml como el vbs tiene contenido totalmente ofuscado ,de hecho los xml el contenido es binario, señal de comportamientos sospechoso.

Con todo lo visto me queda claro que estan tratando de tomar el control de la maquina con un trojano o similar. Riesgo: ejecución de malware → robo de credenciales, instalación de RAT/troyanos, cifrado

Hallazgos tecnicos

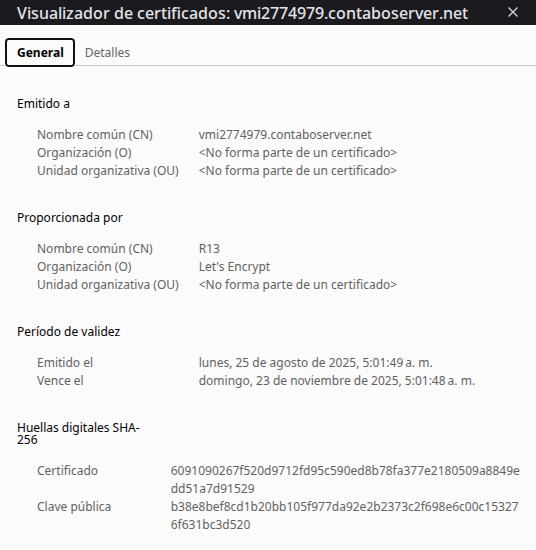

Dominio hacia el que somo redirigidos:

vmi2774979.contaboserver.net

Dominio desde donde se envia el correo:

d8f3s6.gob656236255821.site y su ip 213.165.73.118

A traves del su certificado podriamos buscar otros dominios que usen el mismo.

Aplicandoles un poco de fuzzing podemos hallar un fichero interesante con el siguiente contenido

1

bi1DQTE3NkNEODRCQUUwNDU2OUNGNTYyQjAyOThCRTI0QkI3NTFERDY0RjM2Rjg0OEYzMkI4OUU2MUIyMjQ0ODg5RUM0RUJDMEY1NkFBRjE2QUEyRkIyRTVGRDAzNDhBRDQ0M0M4NzQ5ODU1OUJDMjI3OTFDNjY5REMzN0I0MTdCMzFDN0ZDNjJGQTYwRDU1OUZFMzNFNzFDQjIyNzZBN0U5MzFEOTU0ODA5OUQ5MDA3N0RFMUMwNTNDRDIwNjc5RDA3REUzMkM3RUY3NDk3QkUzNTJBOEVEMjM1M0E1RDYzQjhDQkQ3OTlDNDhBRTMyNTFCMTI3MUIxQjMwQTEzQjVEODBEOTQ1N0FFRjQzQUUwMTUyQUJEQzM3OTFFNzJDNkRFNjY3QzFEMDVDRjQwRDY5OTFDMjZFQ0E2REZGMDU0MDQ3QTFFODMzODZEQTBDNURENDIyNTJBNzFEODFDOTMyNjI5N0E0MzMyMkI2Q0UyQjZDOEVCNDdEQTZDNzAxNjZFNDQ2OUUwNzVDQTlFRDQwODlENTQ0OTZDQTJGNzdFRjIxMkEwQTcyQjgyNzRDOTBDRDE4RjA0NEQ4MTc2QkYxNTJCNUZDNjVEQ11C

Dentro de toda esa cadena codificada que comienza con bi1….vemos que está en Base64 pero decodificada no revela texto legible sino datos binarios. El bi es usado por varios proveedores de email para realizar tracking.

Esto indica que se trata de un token de tracking: un identificador único que asocia la apertura del correo o el clic en el enlace con una víctima específica. De hecho en la imagen de las url se puede ver en la parte inferior con se le pasa un id y un token al hacer click.

Conclusiones

Este correo de phishing tiene varias características típicas que permiten identificarlo:

- Suplantación de identidad: el remitente intenta hacerse pasar por un organismo oficial (AFIP), pero el dominio real desde donde se envía no corresponde.

- Fallos en autenticación: el SPF pasa, pero contra un dominio falso; DKIM no existe y DMARC falla, lo que confirma el spoofing.

- Uso de técnicas de tracking: cadenas codificadas en Base64 permiten identificar de forma única a cada víctima y confirmar qué correos fueron abiertos.

- Carga maliciosa indirecta: en vez de adjuntar un ejecutable, los atacantes entregan un

.isocon ficheros ofuscados y un script.vbsdiseñado para ejecutar código malicioso. - Infraestructura dudosa: el dominio apunta a un servidor Contabo, común en campañas de este tipo por su bajo coste y facilidad de despliegue.

En definitiva, aunque el engaño no es particularmente sofisticado, demuestra varias técnicas modernas de los atacantes: uso de redirecciones según el sistema operativo, distribución de malware en contenedores .iso y el empleo de tokens de tracking para perfeccionar futuras campañas.

La recomendación final es clara: no confiar en correos que mezclan urgencia con descargas de archivos, comprobar siempre cabeceras y enlaces, y abrir documentos sospechosos únicamente en entornos controlados (sandbox/VM).

Comments powered by Disqus.